Post Syndicated from original https://www.toest.bg/kak-vuzstanovitelniyat-podhod-mozhe-da-se-suchetae-s-traditsionnoto-pravosudie/

<< Към част първа

В първия текст – „Възстановителното правосъдие – опит за помирение“, представихме как и защо възниква необходимостта от възстановително правосъдие в съвременните общества и какво по същество представлява тази концепция, разработена от критичната криминология. За да откроим отчетливо основните възстановителни ценности и практики, често ги сравняваме с установените практики в традиционното правосъдие и ги противопоставяме на тях. Но също така всекидневно се убеждаваме, че традиционното правосъдие невинаги е достатъчно, за да се възстановят накърнените социални връзки и да се постигне така необходимото разбиране на станалото.

Една история, която може да се случи навсякъде

В този втори текст ще разкажем историята на един казус от практиката на съдия от районен съд в малък град близо до София. Макар че съдебното дело отдавна е приключило и наказанието е изпълнено, за да бъде защитено правото на личен живот на участниците в наказателното производство, техните имена, названията на населени места и други отличителни особености на случая са променени.

Тази история показва потенциала на възстановителния подход да повиши доверието в традиционното правосъдие, да го направи по-ефективно и да осмисли целите и съдържанието на наказанието. Ясно се вижда, че усилията на съдията, ангажирането на инициативата на кмета и на близките на извършителите и жертвата спомага за изграждането и развитието на местната общност. Своеобразната възстановителна програма, която съдията е приложил по време на изпитателния срок, е довела до насърчаване на толерантността и готовността за лично участие – първоначалното недоверие и сдържаност на участниците постепенно се преодоляват, като в крайна сметка е поставено начало на пълноценна промяна в живота на двамата младежи и на пострадалия от извършеното престъпление.

Става въпрос за двама приятели – Калоян и Никола, които живеели в село, намиращо се в близост до малкия град – седалище на районния съд. Семействата и на двете момчета били бедни, родителите им – безработни, нямали добро образование и трудно намирали препитание в малкия град. Затова родителите на Калоян и Никола напуснали селото в търсене на работа в чужбина или в по-големи градове в страната.

Калоян бил на 24 години, а Никола – на 20 години. И двамата завършили осми клас, трудно се справяли, нямали подкрепа и напуснали училище. Не работели постоянно, тъй като в селото нямало подходяща работа за тях. Разчитали техните близки да им осигуряват подслон и прехрана, както и от време на време да им дават пари, с които си купували основно алкохол и цигари. Калоян живеел при по-големия си брат в селото, защото родителите им работели от дълго време в чужбина. Никола съжителствал с баба си в селото, а неговите родители се преместили в друг отдалечен град, където управлявали неголяма селскостопанска ферма.

Жертвата на престъплението – Георги, бил трудноподвижен възрастен мъж, който живеел сам, а в селото живеели двама от неговите племенници.

Калоян и Никола предварително се уговорили да извършат грабеж от дома на Георги, тъй като имали нужда от пари, за да си купят алкохол и цигари. Те познавали човека, понеже преди време му помогнали при цепенето на дърва за огрев. Било им известно също, че има спестени пари от пенсията си. При сговарянето двамата се разбрали, че ще влязат с взлом в дома на възрастния мъж, за когото знаели, че е безпомощен и беззащитен. При извършване на престъплението младежите повредили външната порта на двора, разбили входната врата на къщата, като счупили стъклата, и влезли в чуждия дом. Грабежът бил извършен на 20 януари 2015 г. в 2 часа през нощта. Двамата взели от възрастния мъж 95 лв.

При нападението Георги не оказал съпротива, бил силно уплашен и молел двете момчета да не го бият, след което сам им посочил къде държи парите си.

Въпреки липсата на съпротива и отправените молби двамата извършители упражнили сила, като нанесли удари с юмруци и ритници по тялото и лицето на възрастния мъж – причинили му разкъсно-контузни рани и кръвонасядания по лицето и тялото, които били установени при проведения впоследствие медицински преглед. Освен че причинили физически травми, двамата младежи заплашвали пострадалия, че ако не им даде парите си, ще го убият. Дълго време след престъплението жертвата Георги изпитвал безпокойство и страх, не излизал от дома си и молел своите близки да се редуват да стоят при него, защото не искал да остава сам, опасявайки се, че ще бъде нападнат отново.

С парите, взети от възрастния човек, двамата младежи си купили цигари и алкохол, които консумирали следващите няколко дни.

Калоян бил осъждан през 2011 г. за множество кражби. Наложено му било наказание лишаване от свобода, като изпълнението на това наказание било отложено с тригодишен изпитателен срок. В този срок Калоян не бил извършил престъпление, поради което настъпила реабилитацията му. Грабежа извършил месец и половина след изтичане на изпитателния срок.

След като били заловени от полицията, двамата младежи се признали за виновни и изразили съгласие наказателното дело да приключи със споразумение. За да може да се реши наказателното дело по този начин, е необходимо да се възстановят на жертвата отнетите насила пари. Поради това бащата на Калоян възстановил на Георги отнетата сума от 95 лв.

Прокурорът и защитниците на двете момчета постигнали споразумение за решаване на наказателното дело, в което предвидили всеки от тях да получи минимално наказание: Калоян – пет месеца, а Никола – три месеца лишаване от свобода, изпълнението на което да бъде отложено за три години.

Съдията обяснил на адвокатите и подсъдимите, че определените наказания са занижени и не отговарят на тежестта на престъплението, включително на болките и страданията, които е претърпял пострадалият. Според закона за престъплението, което са извършили Калоян и Никола, се предвижда наказание лишаване от свобода от три до десет години. При сключване на споразумение законът позволява наказанието да бъде определено и под минимума от три години – това е своеобразен стимул за подсъдимите да признаят вината си и така да се постигне бързина на правосъдието, защото известно е, че скъсената дистанция между престъплението и наказанието спомага за ефективността на наказателната политика и за възстановяване на общественото спокойствие.

По правило в това съдебно производство съдът има за задача да осъществи контрол върху решените със споразумението въпроси и ако не открие противоречие със закона и морала, едва тогава да го одобри. Смисълът на тази процедура е, че одобреното от съда споразумение има същата правна стойност като влязла в сила присъда. При споразумението подсъдимите се признават за виновни и така спестяват на държавата време и средства за постигане на окончателна присъда. Същевременно съдът следи за това законът да бъде правилно приложен и да не се стигне до несправедлив резултат, включително да не се злепоставят интересите на подсъдимите, жертвата и обществото.

След като се съобразили с дадените от съдията указания, защитниците и прокурорът предложили споразумение, според което Калоян и Никола се признавали за виновни, че са извършили престъплението грабеж, отнемайки със сила 95 лв. от Георги, за което Калоян приел да изтърпи три години, а Никола – една година лишаване от свобода. И за двамата подсъдими съдът постановил изпълнението на наказанията да се отложи за изпитателен срок – пет години за Калоян и четири години за Никола. В случай че в така определения изпитателен срок подсъдимите извършат друго умишлено престъпление, те при определени условия трябва да изтърпят и отложените наказания.

Смисълът на възпитателната грижа

По-същественото в случая е, че законът дава възможност в този изпитателен срок да се упражнява възпитателна грижа спрямо осъдените лица. Смисълът на възпитателната грижа е да се предложи на извършителя на престъплението подходяща за неговите нужди образователна програма, да му се помогне да си намери работа, да бъдат осигурени подходящи здравни и психологически услуги.

Възпитателните грижи може да включват и различни по вид възстановителни програми – най-общо да се предложи на извършителя и жертвата начин да се срещнат и да разговорят за причините и последиците от престъплението. Тази възстановителна среща (или поредица от срещи) трябва да бъде добре подготвена от трето лице – може да го наречем помирител, – който да предпази както жертвата, така и извършителя от задълбочаване на проблема и да им помогне сами да стигнат до приемливо и за двете страни решение. В нашия случай, доколкото законът предвижда прилагане на възпитателни грижи за условно осъдените, съдът предвидил със споразумението организирането на грижите за осъдените да се възложи на кмета на селото, в което живеели Калоян, Никола и жертвата Георги.

Една седмица след одобряване на споразумението съдията организирал среща в кметството на селото, на която освен кметът присъствали двамата осъдени – Калоян и Никола, жертвата Георги, бащата и братът на Калоян, майката и бащата на Никола, двамата племенници на Георги, полицейският инспектор на селото. Преди срещата съдията провел отделен разговор с осъдените и жертвата. Никола и Калоян изразили готовност да участват, докато Георги имал опасения и се страхувал да се изправи очи в очи отново със своите нападатели. След няколко дни възрастният мъж склонил да участва в срещата, но пожелал да присъстват и двамата му племенници.

На тази първа среща осъдените получили възможност да говорят за причините за престъплението. Те обяснили, че съжаляват за нанесените материални и морални вреди на Георги, че не са искали да го наранят, че са постъпили лекомислено и никога няма да повторят извършеното. Двамата се извинили на пострадалия и изразили намерение да поправят счупената врата и повредената ограда, както и да помагат на Георги в грижите за домакинството му.

Георги първоначално бил много резервиран и уплашен, не искал да говори, но впоследствие разказал как е преживял нападението – за изпитания страх, ужас и несигурност. Най-шокиращо за него било това, че той познавал двете момчета и не очаквал от тях да проявят такава непредизвикана агресия и насилие спрямо него. Племенниците на пострадалия били загрижени за здравето и сигурността на своя чичо и настояли той да не бъде притесняван повече.

Общ(ностен) контрол

След проведения разговор участниците се обединили около няколко решения, които да спомогнат за поправяне на вредите от престъплението, за възстановяване на нарушеното спокойствие в селото, както и за подпомагане на личното развитие на двете момчета.

Кметът на селото поел задължение да осигури работа на Калоян в полза на общността на селото и за поправяне на причинените на Георги материални щети, както и да помогне за индивидуалното му обучение. Братът на Калоян се съгласил да му предостави подслон и грижа в дома си в същото село. Родителите на Никола обещали да упражняват надзор и да полагат грижи за сина си, както и да му гарантират работа в управляваната от тях селскостопанска ферма. Присъстващият на срещата съдия поел задължение да осъществява общия контрол за изпълнение на взетите на срещата решения.

При проведената среща между извършителите и жертвата на престъплението съдията е приложил познатата възстановителна практика на фамилната конференция, за която споменахме в първия текст. Разликата е, че при възстановителните срещи по дефиниция не трябва да присъстват овластени лица – съдия, кмет, полицейски инспектор, а самите участници в конфликта и техните близки да бъдат подпомагани само от непрофесионален помирител.

В нашето законодателство все още не е предвидена възможност непрофесионални помирители да участват в помирителни срещи извършител–жертва или във фамилни и училищни конференции. Организираната от съдията среща е добър пример за изпълване с ново съдържание на съществуващо от десетилетия в нашия наказателен закон задължение на районния съдия по местоживеене на извършителите да осъществява общия контрол относно възпитателните грижи и поведението на условно осъдените. Срещата е показателна и за възможностите на възстановителния подход да хуманизира и обогатява практиките на традиционното правосъдие.

След един месец в сградата на районния съд се провела втора среща, на която присъствали Калоян и Никола, както и бащите на двете момчета, кметът на селото и полицейският инспектор. След като обсъдили изпълнението на решенията от първата среща, участниците разговаряли за промяната на част от обстоятелствата в живота на младежите, което налагало да се предвидят нови мерки.

Поради това, че братът на Калоян, в чийто дом той живеел, заминал в чужбина, Калоян поел задължение да се грижи за домашните животни в неговото стопанство. Той обещал да изпраща на полицейския инспектор на селото всяка сутрин няколко бутилки мляко от кравите, за които щял да се грижи, а инспекторът да ги доставя в дома на Георги. Полицейският инспектор поел задължение да разговаря с племенниците на Георги и да им гарантира, че Калоян по никакъв начин няма да представлява заплаха за техния чичо, а те съответно да проявят толерантност и да му дадат шанс за промяна.

Кметът на селото се ангажирал да предостави възможност на Калоян един ден от седмицата да помага на общинските служители за почистване на гробищния парк в селото. Кметът намерил възможност и да го подпомогне за продължаване на образованието му, като разговарял с пенсиониран учител от селото, който доброволно да преподава на момчето по български език, литература и география.

Никола продължавал да работи във фермата на родителите си. По време на срещата се разбрало, че ще замине с родителите си в чужбина, където те си намерили работа. Баща му обещал всеки месец да изпраща писмо, в което да разказва какво се случва със сина му – дали работи и най-общо как се развива животът му.

В следващите няколко години съдията продължил през няколко месеца да организира срещи, в които участвали Калоян и неговият баща, а бащата на Никола изпращал редовно писма. По време на срещите се обсъждали актуалните нужди на двете момчета, а кметът на селото помагал на Калоян при намиране на работа и за повишаване на образованието му.

В продължение на няколко месеца Калоян предоставял на Георги бутилки прясно краве мляко, като използвал посредничеството на полицейския инспектор на селото. Освен това Калоян с помощта на брат си поправил повредената ограда и входна врата на къщата на Георги. С помощта на кмета на селото се включил в почистването на гробищния парк и редовно посещавал уроците, провеждани от пенсионирания учител.

При изтичането на изпитателния срок се установило, че Калоян и Никола не са извършили нарушения на закона – и двамата работели, издържали се сами, а пострадалият Георги не ги възприемал повече като заплаха за живота и имуществото си.

Примерът от практиката на съдията трябва да ни окуражи да създаваме различни по вид възстановителни програми, които да стимулират на свой ред развитието на социални услуги в полза на извършителите и жертвите на престъпления, а това е добра алтернатива за оздравяване на разкъсваната от противопоставяне и разделения обществена тъкан.

Изследването на отношението между разобличението, наказанието и защитата на обществената сигурност, включително чрез насърчаване на извършителя на престъпление с подходящи средства да развие ресурса си за законосъобразен начин на живот, за да не представлява опасност за обществото, показва областите на възможното и полезно съвместяване на възстановителния подход и възстановителните практики с нормативно уредения процесуален ред за реализиране на наказателната отговорност и за изпълнение на наказанието.

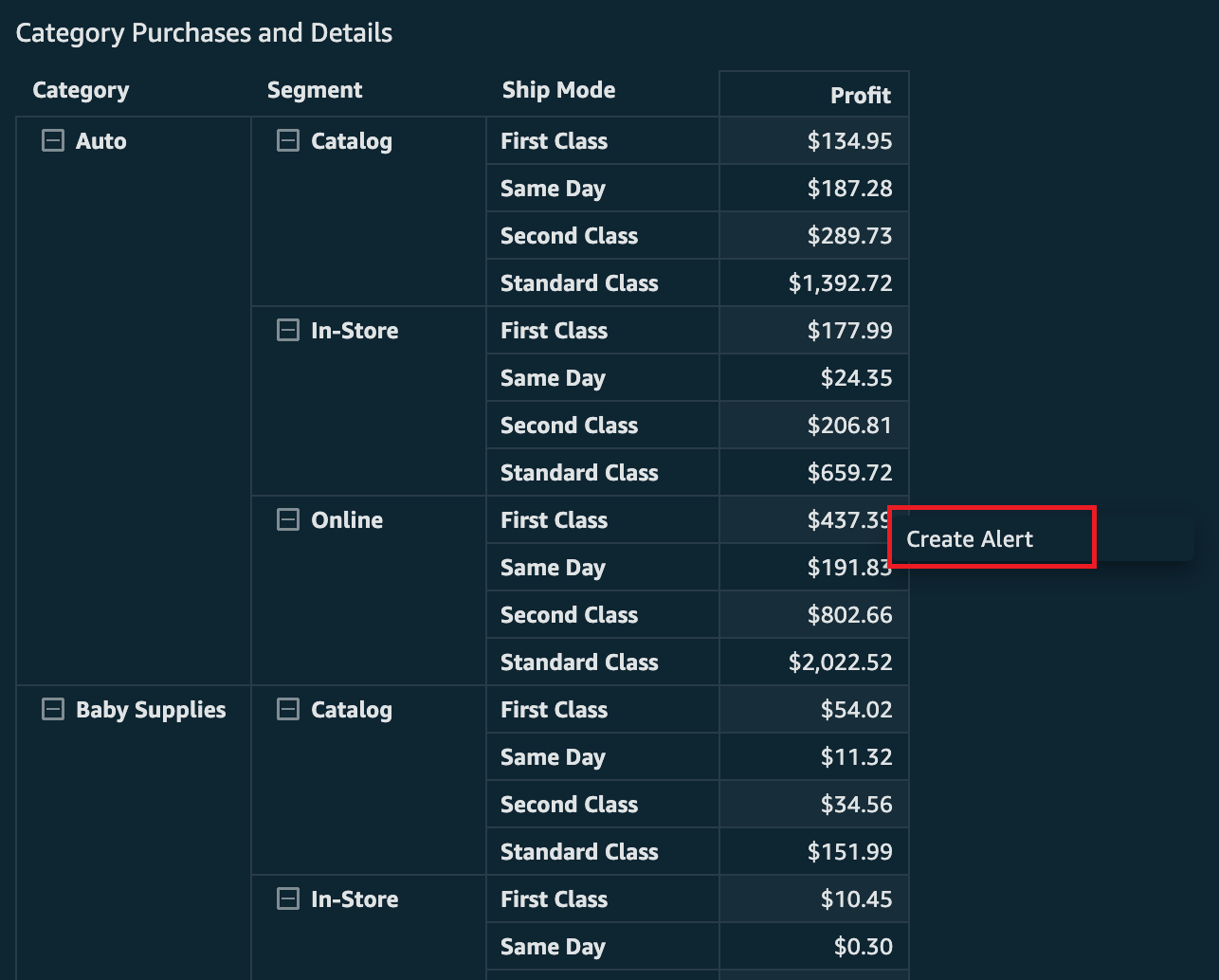

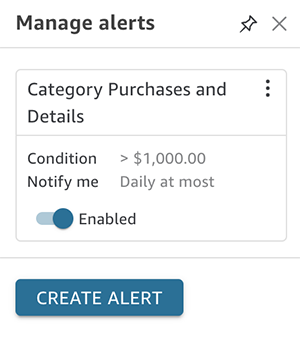

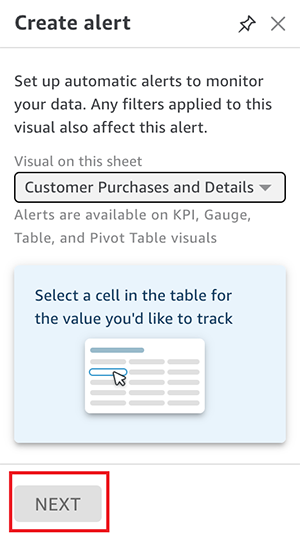

Lillie Atkins is a Product Manager for Amazon QuickSight, Amazon Web Service’s cloud-native, fully managed BI service.

Lillie Atkins is a Product Manager for Amazon QuickSight, Amazon Web Service’s cloud-native, fully managed BI service.