Post Syndicated from Matt Granger original https://www.youtube.com/watch?v=GzNypqzwTjs

Friday Squid Blogging: On Squid Ink

Post Syndicated from Bruce Schneier original https://www.schneier.com/blog/archives/2022/10/friday-squid-blogging-on-squid-ink.html

It’s aimed at children, but it’s a good primer.

As usual, you can also use this squid post to talk about the security stories in the news that I haven’t covered.

Read my blog posting guidelines here.

Седмицата (10–15 октомври)

Post Syndicated from Светла Енчева original https://toest.bg/editorial-10-15-october-2022/

И тази седмица отмина под знака на скорошните избори. И на два фактора, поради които задачата за съставяне на ново правителство изглежда нерешима като квадратурата на кръга – Русия и корупцията. Русия бомбардира цялата територия на Украйна, в резултат на което изпадна в още по-голяма изолация – вече има само четири държави в ООН, които я подкрепят. България уж отрече камионът, в който по твърденията на Русия е бил натоварен взривът за Кримския мост, да е минал през страната ни. Уж без връзка с това обаче на магистрала „Тракия“ беше организирана спецакция за проверка на коли и най-вече на камиони. Последно, руската посланичка Елеонора Митрофанова няма да бъде поканена на откриването на 48-мото Народно събрание, както ѝ колегата ѝ от Беларус.

Проведе се протест за оставка на кметицата на София Йорданка Фандъкова, провокиран от поредния нескопосан ремонт – този път пренареждането на жълтите павета. В същото време общински съветник от „Атака“, преминал духом към „Възраждане“, се опита да свали украинското знаме от балкона на Столичната община и публикува своя снимка от тоалетната на сградата с маска като обирджия на банка. Иронията е, че същият е председател на Комисията по обществен ред в Столичния общински съвет.

Главният прокурор Иван Гешев пък подкрепи протест на ромите от кв. „Факултета“ срещу държавата, най-властната фигура в която е самият той. Никой обаче не попита самите роми защо смъртта на таксиметров шофьор се оказа капката, при която границата им на поносимост беше прехвърлена и те излязоха на протест.

Изборите едва отминаха, а Емилия Милчева съзира знаците на нова предизборна кампания. За да я водят, на българските партии им трябват тези три неща – враг, страх и кречетала. А такива винаги ще се намерят. Ако партиите не успеят да съставят правителство, следващата кампания ще се води в атмосфера на още по-голямо омерзение от политическото, насред зима и в условията на несекващи руски хибридни операции и дезинформационни вълни, смята Емилия. Тя очертава целите на партиите за следващата кампания – да си осигурят алиби за невиновност, извинение за дефицита на лидерство и бягство от отговорност, и прогнозира как всяка от партиите ще подходи към постигането им.

Как един клип на Световния икономически форум с участието на (тогава все още) принц Чарлз, призоваващ към уважително отношение към природата, става повод за разгръщането на поредната всеобхватна конспиративна теория? Как тази теория на свой ред води до задълбочаване на пандемията, включително и в България? Как става така, че толкова хора проявяват нулево критично мислене? На тези въпроси отговаря Петър Георгиев в статията си „Великото затъпяване“, част от съвместната ни рубрика с Асоциацията на европейските журналисти „Хроники на инфодемията“.

Началото на октомври винаги е вълнуващо за научните среди, защото тогава се връчват Нобеловите награди. А те не само са най-големите постижения за учените, на които се присъждат, а и позволяват на широката публика да се запознае с работата им. На тазгодишните награди е посветена втората статия от рубриката „Научни новини“ на Михаил Ангелов, от която може да научите кои са новите Нобелови лауреати в областите физика, химия и физиология/медицина и за какво са отличени.

Тази седмица в рубриката „По буквите“ Зорница Христова ни представя две книги, посветени на тревожността. Авторът на едната е българският психоаналитик Огнян Димов, а на другата – американският психиатър и невролог Джъдсън Бруър. Периодът, в който живеем, предполага тревоги, но психологията и терапията работят с онези от тях, за които няма реален повод. Според д-р Бруър е възможно да се отървем от тревожността, като следваме алгоритъм, а какви сме и защо сме тревожни, не е от значение. Подходът на д-р Димов е противоположен. При него няма универсални рецепти, а отделни казуси, които терапевтът разплита като детектив. И според двамата обаче тревожността е не само страдание, а носи дълбочина и възможност за растеж.

И този път няма да ви оставя без лична препоръка. На 8 октомври започна излъчването на четвъртия сезон на немския сериал „Берлински Вавилон“ (първите два бяха пуснати навремето по БНТ под заглавието „Вавилон Берлин“), придобил световна популярност – първоначално по Sky, а от 9 октомври – и по HBO Max. Ако и вие се вълнувате какво се случва с комисар Рат и Шарлоте Ритер в шантавия контекст на залязващите златни години и възхода на нацизма, не пропускайте. А ако не сте гледали сериала, може би сега е моментът да му дадете шанс?

И през този сезон има нова песен. И даже две нейни зрелищни изпълнения. Тук ще споделя второто от тях (ако сте любопитни, ето и първото).

И все пак смятам, че онази песен от първия сезон остава ненадмината.

Приятно четене, гледане и слушане!

Избори 2023 – кампанията започна

Post Syndicated from Емилия Милчева original https://toest.bg/izbori-2023-kampaniyata-zapochna/

Какво им трябва на партиите в България, за да водят предизборна кампания – враг, страх и кречетала.

Ако не успеят да съставят правителство, следващата кампания ще се води в атмосфера на още по-голямо омерзение от политическото, насред зима и в условията на несекващи руски хибридни операции и дезинформационни вълни. Септемврийската предизборна кампания показа вяли срещи с малобройни и потиснати избиратели, а единственият шум идваше от социалните мрежи и телевизионни студиа. На следващата целите на партиите са три – да си осигурят алиби за невиновност, извинение за дефицита на лидерство и бягство от отговорност.

И да, кампанията вече е започнала.

Алиби за невиновност

В най-изгодно положение е „Възраждане“. Партията на Костадин Костадинов е декларирала от самото начало, че иска да управлява сама, няма да влиза в коалиции и това я поставя завинаги в лагера на опозицията. Избирателите на „Възраждане“ не очакват и друго от нея, стига им Костадинов силно да люби и мрази като тях. „Златните пръсти“ не се броят – тях си ги калкулира партийното ръководство.

Да си малък в настоящата ситуация на геополитически трусове, високи енергийни цени и ускоряваща се инфлация е предимство. Какво да се очаква от партии с по десет, двайсет, трийсетина депутати… Проблемът е, че вече всички са малки – и никога няма да бъдат достатъчно големи като ОДС през 1997-ма или ГЕРБ през 2009-та. Заучената безпомощност „Няма какво да направим с толкова малко депутати!“ е измъкване от отговорност.

Наред с това кадровите дефицити, които са на всяко ниво в България, не подминават партиите. За която и да е политическа сила ще е трудно да осигури пълен набор от министри за правителство. Достатъчно е да се види съставът на парламентарните групи и законодателството на 47-мия парламент, което беше кажи-речи на кота нула – поради липса на достатъчно подготвени законопроекти, а и като качество.

Дефицит на лидерство

Когато генералният секретар на НАТО Йенс Столтенберг казва, че „войната в Украйна е най-опасният период след Втората световна война в Европа и не трябва да се позволява на Русия да спечели“, значи лидерството на свободния и демократичен свят е по-важно от всякога. България, член на ЕС и на Алианса, не прави изключение.

Когато войната приключи, България и Европа най-вероятно ще са се отървали от руските енергийни зависимости – и дори да продължават да купуват руски газ и петрол, суровините ще са малък дял в общия микс. През този период са нужни лидери, които не се страхуват да вземат непопулярни решения, да заемат категорични позиции и да имат готовност за бързи действия.

Бойко Борисов не умее нито едно от трите. Макар погледите след 2 октомври да са обърнати към ГЕРБ като победител на изборите, лидерът на партията нито иска, нито може – а целта е да се измъкне от управление точно сега, без страховете да проличат. Така Борисов бащински протяга ръка, а Делян Добрев и Тома Биков режат мостовете, нападайки „Продължаваме промяната“ във всичките си публични изяви.

След края на третия си мандат Борисов се сбогува с премиерския пост завинаги, оттук нататък може да договаря само индулгенции. Но на скамейката на ГЕРБ няма кой да го замести при евентуална номинация за премиер – нито „острието“ Добрев, а още по-малко стари кучета като Десислава Атанасова или Томислав Дончев. Проблемът на авторитарни партии като ГЕРБ, ДПС и други подобни формации е, че всички около лидера са с „пречупен гръбнак“ (по Иван Хаджийски, „Психология на военната дисциплина“). Времената не са за сламени и изтърбушени от употреба политици.

Няма правителство – няма кампания

„Продължаваме промяната“ изважда на преден план един от двамата си съпредседатели и бивш министър на финансите Асен Василев. Твърд, хладнокръвен и рационален, Василев дава заявка за лидерство, подчертавайки във всичките си публични изяви обаче, че отговорността е на ГЕРБ – защото гражданите са си избрали този модел. Ако това не се случи, ПП ще трябва да потърси нов фокус за предизборната си кампания. Избраната отсега роля на конструктивна опозиция, в която те правят същото, което ГЕРБ правеха по време на тяхното управление – викат министри в Народното събрание и активират на макс парламентарния контрол – може и да се провали.

По темата за споделените евро-атлантически ценности ПП се разграничават от ДБ и ГЕРБ, които Борисов позиционира като „ястреби“ в надиграването кой е по-голям евро-атлантик, включително с предложението за видеообръщение на украинския президент Зеленски в първия ден на новия парламент. „Продължаваме промяната“ заеха позиция, много по-близка до тази на БСП, но и на президента Радев, който заяви:

Аз очаквам партиите час по-скоро да върнат своя фокус върху истинските проблеми на българите: бедността, цените, бюджета, защитата на социално слабите. Що се отнася до обръщението на президента Зеленски, имам чувството, че партиите се надпреварват коя по-бързо ще загърби истинските проблеми на българите.

Малко по-късно Никола Минчев от „Продължаваме промяната“ коментира, че тържественото заседание на 48-мото НС не е подходящото време за изслушване на украинския президент. Не това е темата на българското общество, заяви пък лидерката на БСП Корнелия Нинова.

Ако отново дойде служебно правителство (пето поред), ПП, а и останалите политически сили няма как да насочат огъня на критиките си към него. Та нали то управлява, защото политиците, в т.ч. и ПП, са се провалили в излъчването на редовно? А и времето не работи за тях, тъй като няма как да употребят отново достиженията, рекламирани в кампанията през септември – спиране на корупционния канал през ГКПП „Капитан Андреево“, увеличаването на пенсиите и безплатните детски градини. Няма да има с какво да се хвалят. Но и ГЕРБ няма да могат да разнасят фактури за купен газ из телевизионни студиа.

„Демократична България“ продължава да играе „силата на разума“, без да претендира за водачество. Затова пък предлага различни опции. Последната е лансирана от съпредседателя ѝ Христо Иванов в подкаста „Първа точка“ на „Капитал“ – конституционно мнозинство за промени в основния закон в навечерието на втория мандат като условие за участие на ДБ. Това предпоставя провала на първия мандат на ГЕРБ, но не означава успех на втория, който се пада на ПП. А конституционното мнозинство със сигурност надхвърля подкрепата, която един такъв кабинет би получил.

Чисто математически, позиционираните като евро-атлантици (ако ще се търси мнозинство по тази линия) ГЕРБ, ПП, ДБ и ДПС имат 176 депутати. За промени в Конституцията са необходими 180 (три четвърти от всички народни представители), но ако такова мнозинство не бъде събрано, а за промените са гласували над две трети, или 160 депутати, предложенията се гледат отново между два и пет месеца по-късно, обяснява Иванов. Трудно е за вярване, че подобни промени, обвързани с ново структуриране на Висшия съдебен съвет и предсрочно прекратяване на мандата на главния прокурор, са изобщо възможни. Но във всеки случай затвърждават образа на политическата сила като последователно отстояваща позицията си за съдебна реформа и върховенство на закона.

С най-малки поражения от няколкомесечно зорлем управление ще се измъкне „Български възход“ – коалиционно всеядни, политически мътни. Очакванията към новоизгряла политическа сила, пълна с ренегати, не са големи. Затова и те така упорито се предлагат като летящо килимче за ново управление и дори замаскираха проруската реторика. Ако ги подкрепят повечето парламентарно представени партии, вината ще е споделена (и порциите консумирани).

Навремето тройната коалиция се конструира с мандат на ДПС, а накрая партията на Доган, който, по думите му, разпределяше порциите, се измъкна и жабетата руча БСП, чийто лидер беше и премиер. Българските социалисти и сега биха подкрепили такова управление – това е и възможност за Корнелия Нинова да запази лидерския пост. Предизборна кампания през зимата би отрязала пътя на Нинова да припомня колко социални са били в управлението, защото проблемите на гражданите тогава ще се изострят от високите сметки за отопление и скъпи храни.

Въпреки че анализаторите винаги изтъкват как електоратът на ДПС е константа, последните години показаха, че това не е точно така. Партията така и не успява да достигне поставената от почетния председател летва от 400 000 гласа, а дори и на последните избори не увеличи кой знае колко резултата спрямо предишните – с малко над 3500 гласа, до 344 512. Свиха се гласовете на изселниците, трудна е мобилизацията в България – и се опира до ромския вот.

В следващите месеци сюжетите „виновни/невинни“ ще се развият. В навечерието на 48-мия парламент някои от политическите сили шумно декларираха евро-атлантизма си с решението посланиците на Русия и Беларус да не бъдат поканени на първото заседание. За подобно потвърждение на геополитическа ориентация първи настояха ДБ и ПП, по-късно се присъединиха ГЕРБ, ДПС и „Български възход“. Това е плаващо мнозинство, което е високолетливо съединение – ще се изпари тутакси от един-единствен въпрос: „Какво да се прави с главния прокурор?“. А вероятно и при едни нови дебати за оръжие за Украйна.

Заглавна снимка: HLS44 / Unsplash

Великото затъпяване

Post Syndicated from Петър Георгиев original https://toest.bg/velikoto-zatupyavane/

В разгара на лятото на 2020 г., докато светът търсеше спешен изход от пандемията от COVID-19 и бушуващата здравна криза, YouTube каналът на британското кралско семейство публикува обръщение на принц Чарлз. На фона на кадри на величествени океани, гори и ледници, съпроводени от внушителна музика, наследникът на кралица Елизабет Втора призовава да превърнем природата в „истинския двигател на нашата икономика“.

Видеото е разработено в партньорство със Световния икономически форум (СИФ) – организация, доскоро позната единствено с ежегодните срещи на водещи политици, бизнес лидери и учени в швейцарския курорт Давос. Обръщението на бъдещия крал на Великобритания е част от мащабна кампания за възстановяване след пандемията и преосмисляне на обществените структури. Кампанията носи името The Great Reset (в буквален превод – „Великото пренастройване“, но би могло да се преведе и като „зануляване“), а целта ѝ е да се избегнат подобни кризи в бъдеще чрез пакет от амбициозно звучащи и трудно осъществими реформи.

Зад иначе добрите намерения обаче мнозина виждат дяволски заговор, заплашващ да подчини световното население в Оруелова антиутопия. Отговорът на интернет е безпощаден. Вместо да насочи вниманието на публиката към борбата с климатичните промени, визията на СИФ за бъдещето дава тласък на всеобхватна конспиративна теория, която прониква в най-тъмните ъгли на дигиталното пространство. Нейни главни герои са глобални лидери, милиардери, религиозни фигури и тайни общества. Конспирацията не подминава и България, където слуховете за т.нар. зануляване оставят своя отпечатък върху ваксинационната кампания, хаотичния политически диалог и предизборната кампания за парламентарния вот в началото на октомври.

Миш-маш от митове и легенди

Конспирацията, разпалена от брандинг кампанията на СИФ, е твърде многопластова, за да бъде описана в едно изречение. Тя се корени в идеята, че задкулисен глобален елит изкуствено е предизвикал пандемията, след това е въвел ограничителни мерки и локдауни, за да докара икономиката до пълен разпад с цел да пороби човечеството чрез ваксини, и от пепелта на унищожения предишен ред насилствено да изгради технократски тоталитарен режим.

В рамките на въпросния режим свръхбогатите ще притежават безмерна власт, а на останалите хора ще бъде отнето правото на частна собственост. Като главен ръководител на тази операция често е посочван основателят на СИФ Клаус Шваб, съавтор на книга, издадена през същата 2020 г. и също озаглавена The Great Reset. Книгата описва визията на организацията, но не е приета добре от аудиторията. Канонада от негативни оценки и коментари обрисува Шваб като инженер на антиутопия. В сюжета често попада и името на Бил Гейтс, посочван като партньор на Шваб в мисията му да контролира милиарди хора.

Страхът от тоталитарно глобално правителство съвсем не е нов феномен. „Великото зануляване“ е просто поредното му проявление. Конспирацията с това име набира скорост в края на 2020 г., когато новоизбраният президент на САЩ Джо Байдън, канадският премиер Джъстин Трюдо, a по-късно и премиерката на Нова Зеландия Джасинда Ардърн са заподозрени в участие в злия план. Трюдо отговаря на обвиненията, като казва, че в тези трудни времена „много хора стават жертви на дезинформацията“. Сайтът за проверка на факти Snopes обяснява, че няма таен правителствен план за задължителна ваксинация в Канада и отнемане на личното имущество. Британската обществена медия Би Би Си също разнищва конспирацията в рубриката си Reality Check. Там се отбелязва, че няма никакви доказателства политици да са планирали коронавируса или да го използват, за да унищожат капитализма.

Въпреки усилията на журналисти, две години по-късно конспирацията съвсем не е утихнала, а напротив – „Великото зануляване“ постепенно прераства в универсално обяснение на всички кризи и събития, предизвикващи обществено недоволство. Едно от тези събития например е спорната идея за създаване на европейска футболна Суперлига, която всъщност няма нищо общо с плана на Световния икономически форум.

В разширен материал за изданието The Intercept канадската журналистка Наоми Клайн описва „Великото зануляване“ като „конспиративно смути“, обединяващо всевъзможни теории. Всички те се свеждат до отнемане на човешката свобода, но методите за това са различни. Някои вярват, че подчинението ще бъде наложено чрез зелени политики и модерен социализъм. Други се страхуват от фармацевтични продукти, биометрични импланти, кучета роботи и 5G мрежи. Според Клайн всеки може да изобрети свой вариант на „Великото зануляване“ въз основа на собствените си политически възгледи и национален контекст. Неслучайно този феномен се наблюдава и в България.

Нулево критично мислене

У нас конспирацията, подкладена от идеите на Клаус Шваб и СИФ, привлича общественото внимание след задълбочаването на пандемичната криза. В родното интернет пространство конспиративната теория добива известност като „Великото/Голямото зануляване/нулиране“, а преводът оставя грешното впечатление, че тя е свързана с българската демографска криза. Това подхранва страха, че пандемията е изкуствено създадена, за да намали населението, или пък че ваксините масово предизвикват автоимунни заболявания и безплодие. За година и половина здравните власти у нас така и не успяха да убедят обществото, че имунизацията е безопасна. Жертвите на вируса са вече близо 38 000, а страната ни проведе най-неуспешната ваксинационна кампания в Европейския съюз.

Междувременно терминът „зануляване“ се популяризира с материали в пресата, предупреждаващи за „диктатура на глобалния елит“. Издателство „Изток-Запад“ публикува и книга, преведена от немски език и озаглавена „Великото зануляване. Светът на 2030 г.“. В нея поредица от статии с различни автори разпалва страха от предстоящ край на демокрацията и от създаването на „глобална дълбока държава“. Геополитическият анализатор Боян Чуков пише за визията на Шваб в книгата си „Прекрасният нов свят след 1984“, публикувана от същото издателство. В интервю за воденото от Петър Волгин предаване „12 + 3“ по БНР Чуков казва, че „човешкото съзнание е оковано в цифров концлагер“. Според него заговорът за нов световен ред не е конспирация, а напълно реално явление, ускорено от пандемията.

Тези хипотези влизат в тона на същите наративи, популяризирани в САЩ от крайнодесни и крайнолеви коментатори, но техни поддръжници може да бъдат открити във всяка западна държава. Често е трудно подобни теории да бъдат категорично отречени поради липсата на конкретни твърдения, подлежащи на обстойна проверка. Докато говорят за грандиозен абстрактен заговор, вярващите във „Великото зануляване“ всъщност отклоняват вниманието от реални съвременни проблеми – като влиянието на технологиите върху трудовия пазар, нуждата от реформиране на здравеопазването, унищожаването на околната среда, зависимостта от изкопаеми горива и системата за социален рейтинг.

Вместо да подлага СИФ на конструктивна критика, „Великото зануляване“ придава на Шваб несъществуващи правомощия да командва правителствата на отделни страни. Заради това погрешно схващане друга позиция на организацията, публикувана през август, произведе нов скандал. В материал, посветен на добавената реалност, беше развита тезата, че имплантните технологии могат да заменят традиционните медицински изделия за по-ефективно лечение и да помогнат на децата в учебна среда. Статията обаче остана криворазбрана и предизвика истерия в Румъния, че СИФ планира да чипира деца, за да ги контролира. А публикация на български, споделена над 4500 пъти във Facebook, описва тази инициатива на „най-богатите рептили в Давос“ като продължение на „Великото зануляване“. Разбира се, нито СИФ, нито която и да е неправителствена организация разполагат с практическа власт да вземат подобни решения. Но конспирацията увлича все повече последователи.

Рептили, илюминати, кандидат-депутати

С началото на предизборната кампания за парламентарния вот през октомври спекулациите за окултни общества от властимащи злосторници намериха място в официалните политически дебати. Водещо лице на тази конспирация беше Венцислав Ангелов – Чикагото, лидер на ПП „Народна партия истината и само истината“, който участва в поредица от формати в обществените медии БНТ и БНР. Ангелов получи тази възможност благодарение на допълнението към Изборния кодекс от 1 май 2021 г., което дава равна трибуна на всички формации, борещи се за мандати в Народното събрание.

В национален ефир лидерът на партията спази обещанието си редовно да говори за рептили, ционисти и масонски ложи, а теорията за „Великото зануляване“ достигна до още по-голяма аудитория. Във Facebook групата с поддръжници на формацията може да се открият множество препратки към конспирацията, включително материал на сайта The Bulgarian Times, в който Клаус Шваб е описан като „Бонд злодей“. Кампанията на Ангелов се фокусира основно върху борбата срещу Шваб и други глобални лидери. Въпреки че на изборите формацията му получи едва 2522 гласа, Ангелов показа как теории като „Великото зануляване“ може да бъдат използвани като инструмент за набиране на последователи.

Предизборната кампания съвпадна със смъртта на съветския лидер Михаил Горбачов и британската кралица Елизабет Втора. Публикация във Facebook свърза и тях с „Великото зануляване“. Преди това руската инвазия в Украйна също обогати конспирацията с нови сюжети. Сайтът „От Извора“, редовен източник на дезинформация и непроверени хипотези, публикува статия със заглавие „10 знака, че войната в Украйна е част от Великото зануляване“. В друг материал, разпространен от същия сайт, в наратива се вплита и зърнената криза, изкуствено създадена от руския президент Владимир Путин .

По този начин „Великото зануляване“ у нас и в чужбина винаги е в крак с последните събития. Конспирацията се адаптира спрямо интересите, страховете и целите на своите безброй автори. В основата на тази теория не стои подчертано проруска или проамериканска пропаганда. Ако изобщо може да бъде очертано някакво противопоставяне, то е на обикновения човек срещу свръхбогатите и властимащите. Това просто условие прави конспирацията устойчива на всевъзможни промени в геополитическата обстановка и на внезапни обрати в новинарския поток. Каквото и да се случи с пандемията, с войната в Украйна или с която и да било друга съвременна криза, вина ще бъде потърсена от тайния глобален елит с неизвестен състав.

Заглавна илюстрация: © Пеню Кирацов

Научни новини: Нобелови награди 2022

Post Syndicated from Михаил Ангелов original https://toest.bg/nauchni-novini-nobelovi-nagradi-2022/

Началото на октомври винаги е вълнуващо в научните среди. Нобеловите награди са едно от най-големите постижения за всеки учен и позволяват на широката публика да се запознае с работата на пионерите в съответните сфери. В завещанието си Алфред Нобел описва пет области, които да получат признание в негово име: физика, химия, физиология/медицина, литература и мир. Шестата награда – за икономика – съществува от 1968 г. под патронажа на Шведската централна банка (Sveriges Riksbank) по случай 300-годишнината на институцията, но се администрира от Нобеловата фондация.

Лауреатите на тазгодишните Нобелови награди ще получат своите медали и дипломи в Стокхолм на 10 декември – датата на смъртта на Нобел. Имената им са вече известни и в настоящата статия ще се спрем на отличените в първите три области.

Физика

Наградата за физика е поделена между Ален Аспе, Джон Клаузър и Антон Цайлингер за тяхната работа в полето на квантовата механика и квантовите информационни науки, или по-конкретно – за създаването на нови експерименти за проучване на квантовото заплитане.

Интересно свойство на частиците е, че те могат да предават състоянието си една на друга. Ако две заплетени частици (A и B) бъдат изстреляни в противоположни посоки и едната (A) срещне трета (C) и те се заплетат, то C ще предаде свойствата си на B. Този феномен се нарича квантова телепортация и първият такъв експеримент е проведен през 1997 г. от лауреата Антон Цайлингер и неговите колеги. През следващата година колективът провежда разширен експеримент – предаване на информация между две двойки заплетени частици (A и B, C и D). Така се установява, че при срещата и заплитането между B и C информацията от A се предава на D. Тъй като при измерването на едната частица информацията се губи и в заплетената с нея, това е единственият начин да бъде пренасяна квантова информация на разстояние.

Експериментите на Цайлингер и екипа му дават възможност за пренасянето на заплетени фотони през оптични влакна и така отварят вратите за изграждането на квантови мрежи. Конвенционалните технологии не работят при тях, защото за усилване на сигнала е нужно прочитането и препредаването му, което би унищожило информацията, носена от фотоните.

Изненадващото е, че преносът на информация е мигновен – това означава, че се постига скорост, по-висока от тази на светлината, което нарушава специалната теория на относителността. Десетилетия преди доказването на ефекта от екипа на Цайлингер, в мисловен експеримент Айнщайн проявява скептицизъм и пренебрежително нарича ефекта „призрачно действие на разстояние“, като заедно с Борис Подолски и Нейтън Розен описва парадокса на Айнщайн–Подолски–Розен. Според него или е възможно незабавно отдалечено действие на разстояние върху една частица при наблюдение на другата (като се нарушава специалната теория), или квантовата механика дава непълно описание на света и в частиците има „скрита информация“, която става видима при наблюдението им – тяхното състояние е предрешено още при заплитането им.

Размишлявайки по този въпрос, през 1964 г. физикът Джон Стюарт Бел публикува статия, на базата на която е дефинирана т.нар. теорема на Бел. Според нея съществува експеримент, който може да установи дали присъства подобна скрита информация. Ако това е така, при многократно повторение на експеримента зависимостта между резултатите ще бъде по-малка или равна на определена стойност (неравенство на Бел). Квантовата механика не следва това неравенство и според нея зависимостта ще бъде по-висока, отколкото ако съществува скрита информация.

Осем години след тази публикация Джон Клаузер, с помощта на свои колеги, извършва практически експеримент, с който проверява това предположение. Екипът използва установка за излъчване на два заплетени фотона, за които се знае, че са успоредно поляризирани, но не и в каква посока. На пътя на всяка частица има поляризационен филтър, като ъглите на филтрите се променят така, че понякога да преминават и двете частици, понякога – само едната, а понякога – нито една от двете. След многократни повторения Клаузер и колегите му събират достатъчно данни, с които показват, че неравенството на Бел е нарушено.

Поради някои особености на експерименталната постановка (неефикасност, филтри с фиксиран ъгъл) се повдига въпросът дали това не е проблем и дали е възможно да се засичат само частици със силна взаимна зависимост, което би довело до отхвърляне на резултата. Ален Аспе дава отговор на това, създавайки по-чувствителен и по-бърз метод, при който информацията в кой филтър ще попадне фотонът, не достига до излъчилия го източник. Така съмненията в експеримента на Клаузер отпадат и мистерията е разплетена – няма скрита информация и квантовата механика е валидна.

Въпреки че учените не знаят как работят тези механизми, които пасват добре на крилатата фраза на Артър Кларк, че „всяка достатъчно напреднала технология е неразличима от магия“, от откритията следват много практически приложения в квантовите изчисления, криптография и пренос на данни, които тепърва предстоят. Например изграждането на „квантов интернет“ не само ще осигури мигновено получаване на информацията, без значение какво е разстоянието, но и ще гарантира сигурност, защото данните ще могат да бъдат прочетени само веднъж от определения получател.

Химия

Наградата за химия е присъдена на Каролин Бертоузи, Мортен Мелдaл и Бари Шарплес за разработването на т.нар. клик химия и биоортогонална химия.

В процеса на милиони години еволюция живите организми са развили способността да произвеждат изключително широк набор от вещества. Клетките им са като малки химични фабрики, в които постоянно протичат различни реакции и едни молекули биват разграждани, за да се получат други. Целият метаболизъм на организмите е низ от подобни процеси.

С помощта на химичния синтез учени и технолози могат да пресъздадат това, произвеждайки най-различни молекули, които много често са вдъхновени или директно копирани от природата. Те може да са витамини, антибиотици, пестициди. За съжаление, процесът невинаги е лесен и за синтезирането на по-сложните целеви молекули са нужни множество стъпки, всяка от които има своите особености. Понякога пречките са свързани с по-ниската ефективност на реакцията, друг път – с получаването на допълнителни продукти, които трябва да се премахнат преди продължаване на процеса. Това затруднява и оскъпява производството.

През 2001 г. колектив с участието на Бари Шарплес публикува статия, в която се изказва тезата, че вместо да се концентрира върху създаването на идентични на природните молекули с химични връзки, което се постига трудно, синтезът трябва да бъде насочен към такива молекули, чиито компоненти се свързват бързо и получените продукти са стабилни. Авторите на статията наричат това клик химия – процес, при който съставните части просто „щракват“ една с друга, без усложняващи реакцията фактори.

Скоро след това екипите на Бари Шарплес и Мортен Мелдал, независимо един от друг, откриват практическо приложение на тази идея, което покрива и две от важните ѝ изисквания – да протича при нормална температура и във водна среда. Те показват, че бързо и без странични продукти може да се създаде стабилна връзка между две химични групи (алкини и азиди), като се използва химическият елемент мед за катализатор на реакцията.

Това разкрива много хоризонти, тъй като с добавянето на тези две групи към различни молекули те вече могат да се свързват лесно и ефективно. Често срещана аналогия е със сглобяването на „Лего“ – стига нужните части да са налични, те могат да се комбинират в най-различни вариации, образувайки нови, по-големи молекули. Така се дава възможност за по-бързо и икономически изгодно създаване на нови материали, наноструктури, биологично активни вещества и други. Употребата на клик реакциите вече има практическо приложение в производството на медикаменти.

С това свое постижение Шарплес става пети член на изключителния клуб на двукратните Нобелови лауреати. С първата награда е удостоен през 2001 г. за работата си върху улесняването на реакции за добавяне на кислород към молекули, към които впоследствие може да се прикачат други атоми – стъпка за изграждането на по-сложни продукти.

Каролин Бертоузи, третата носителка на тазгодишната награда, развива и адаптира този метод за приложение в клетъчната биология.

Гликаните са полизахариди, които се срещат често по повърхността на клетките и вземат участие в много биологични процеси – например във взаимодействието между вирусите и клетките. Поради това те са важен, но същевременно сложен обект за изследване в живи организми, защото, за разлика от нуклеиновите киселини и протеините, тяхното изолиране и локализиране е трудно. Идеята на Бертоузи е да бележи тези молекули, но по начин, който не пречи на нормалното функциониране на клетките – подход, който тя нарича биоортогонален.

Основите за това тя полага още преди създаването на термина клик химия, с помощта на вече позната реакция между две химични групи – азидна и фосфорсъдържаща. Целта е да се създаде модифициран въглехидрат с вмъкната азидна група, с който да се захранят клетките, а те от своя страна да го включват в гликаните по повърхността си, без това да наруши тяхното развитие.

След като откритието на Шарплес и Мелдал става известно, Бертоузи осъзнава, че към азидните групи лесно може да бъде прикачено флуоресциращо багрило, което има алкин в структурата си. Пречка за това е използваният катализатор – в по-високи концентрации медта е отровна за живите организми. Преодоляването на тази спънка става благодарение на използването на подход от 1961 г., при който връзката се установява чрез промяна на конформацията на едната група – иначе казано, пространственото разположение на нейните атоми. Тази клик биоортогонална реакция без мед е успешно приложена за визуализация и проследяване на гликани в клетките, което дава възможност за непознат досега поглед върху движенията и взаимодействията им с вируси и други клетки.

Област, в която методът намира пряко приложение, е изследването на туморни клетки. Интересно откритие е, че някои от тях са покрити със специфични гликани, които ги предпазват от имунната система. За да предотвратят това, Бертоузи и екипът ѝ са създали медикамент, който в момента е в процес на клинични изпитвания. С помощта на ензими той разгражда гликаните по повърхността на туморните клетки, давайки възможност на имунната ни система да ги атакува.

Физиология/медицина

В тази категория призът се връчва на Сванте Пеебо за откритията му в областта на човешката еволюция и геномите на изчезнали хоминини.

Произходът ни е въпрос, който от древни времена занимава хора от най-различни области – философи, теолози, естествоизпитатели, биолози. Въпреки близките прилики с другите човекоподобни, какво ни прави уникални в способността да овладеем природата и да я подчиним на волята си? Именно на този въпрос е посветена научната кариера на Пеебо – показвайки как се е оформил съвременният човек (Homo sapiens), какъв път сме извървели до днес и с кого сме се срещнали по него.

Наличната информация сочи, че Европа и Западна Азия преди около 400 000 години са били населени от неандерталците – наш близкородствен вид, който изчезва преди 30 000 години. Homo sapiens се появява преди 300 000 години в Африка, а преди 70 000 години отделни групи се преселват към Близкия изток, откъдето по-късно видът се разпространява по цялата планета. Един от основните начини да разберем как са съжителствали двете групи в продължение на десетки хиляди години, е да вникнем в техните геноми.

Ключов за това е мащабният проект за прочитане на целия човешки геном Human Genome Project, започнал към края на миналия век. В него са инвестирани много ресурси и технологията за секвениране на ДНК бележи изключителен прогрес за много кратко време. Публикуването на целия човешки геном през 2001 г. е едно от особено важните научни постижения. Но за да бъдат сравнени отделните геноми, е нужен и този на неандерталците. И тук изниква сериозна пречка – налага се извличане на ДНК от кости на 40 000 години, което въпреки модерните технологии не е лека задача. С времето генетичният материал деградира и се накъсва, а наред с това се натрупват замърсявания от различни източници – от микроорганизми или от самите изследователи.

Тук се включва Пеебо – след като защитава докторската си дисертация, той започва да разработва методи за изолация на ДНК от такива стари проби. Първоначално работата му се концентрира върху митохондриите – това са клетъчни органели (структури, отговарящи основно за енергийния метаболизъм на клетките), които носят собствен, многократно по-компактен генетичен материал. Поради малкия размер на митохондриалния геном и по-големия брой негови копия (всяка клетка носи само едно ядро, но множество митохондрии) това е добра първа стъпка, която позволява да се усъвършенства процедурата за работа с древна ДНК.

Любопитен факт е, че тъй като митохондриите се наследяват само от майката, информацията в тях може да се използва за генеалогични проучвания и в полето на еволюционната биология за проследяване на наследственост и близкородственост. След като успешно се справят с тази задача, Пеебо и колегите му се фокусират върху основната си цел и през 2010 г., с помощта на разработените от тях методи и съвременните технологии за секвениране, те публикуват неандерталския геном.

Малко преди това, през 2008 г., в Денисовата пещера в Сибир са открити останки, датирани на 40 000 години. Оказва се, че генетичният материал в костите е изключително добре запазен, и използвайки натрупания опит, през 2012 г. колективът на Пеебо публикува генома от тези останки. Откритието от пещерата се оказва сензация, тъй като при сравняване на резултатите учените установяват, че костите са от досега неизвестен родственик на хората – Денисовия човек. Вече са намерени останки и от други индивиди както в същата пещера, така и в пещери в Китай и Лаос.

Тези открития разкриват интересна картина на съвместен живот на три отделни групи – неандерталците, концентрирани в Европа и Западна Азия, денисованците, обитаващи предимно Източна Азия, и съвременния човек, който с времето се разпространява глобално. Геномните изследвания показват, че съжителството е било изключително близко. Останките на един от откритите индивиди са на млада жена, чиято майка е била неандерталка, а бащата – денисованец.

Но тези взаимовръзки не са останали само в миналото. От получените данни вече знаем, че между 1 и 4% от генома на съвременните хора с европейско и азиатско потекло са с неандерталски произход, докато в популациите от Меланезия и части от Югоизточна Азия се откриват до 6% ДНК от Денисовия човек. Тази информация е не само от историческо, но и от медицинско значение. Голям процент от тибетците носят разновидност на гена EPAS1, която подобрява транспорта на кислород в тялото, давайки им предимство във високите планини, където въздухът е по-рядък. Този белег е открит в генома на денисованците и се предполага, че е наследен от тях. От тях и от неандерталците сме получили и гени, участващи в имунната ни система. Наблюдението, че тя е по-активна при хора с африкански произход, като при тях се срещат по-често и автоимунни заболявания, затвърждава нуждата от запознаване с нашите предшественици, за да можем да дадем по-добър шанс на потомците си.

Сванте Пеебо върви по пътя на своя баща Суне Бергстрьом, който преди точно 40 години е удостоен с Нобелова награда в същата категория за открития, свързани с простагландините и техните съединения. Това са физиологично активни липиди, които се срещат в почти всяка тъкан в животинското тяло и имат действие, сходно на хормоните. Основавайки изцяло новото научно поле на палеогеномиката, Пеебо ни позволява да надникнем назад във времето и да разберем повече за своя произход.

Заглавно изображение: Микроскопска снимка на стъбло на едногодишен бор, напречен разрез, 100х увеличение. Източник: BCC Bioscience Image Library, CC0 / Flickr

По буквите: Две книги за тревожността

Post Syndicated from Зорница Христова original https://toest.bg/po-bukvite-dve-knigi-za-trevozhnostta/

Тревогата расте като трева. Като троскот. Прави ни троснати на самите себе си, тормози ни. Тревогата е „Тесла“, току предлага да поеме управлението. И не, не е „тесла“, защото отказва да „отсече“ веднъж и завинаги.

През 2022 г. у нас излязоха две книги за тревогата – „Избави се от тревожността“ от д-р Джъдсън Бруър (превод от английски Детелина Иванова, изд. „Изток-Запад“, 2022) и „Тревожността. Причини, смисъл, разрешаване“ от д-р Огнян Димов (изд. „Сиела“, 2022). Разбира се, историческият момент предполага тревожност – тъкмо почнахме да излизаме от пандемията, сковала социалните ни връзки и преобърнала живота ни, да не говорим за базисния страх за близките ни, и до нас започна брутална война – и то спрямо държава, която в културно отношение прилича на нашата. Като фон на всичко това джобовете ни все повече се тревожат какво ще правят с непосилната си лекота.

Това обаче са тревоги с реален повод. Затова те не са предмет на психологията, нито на терапията, а работа на онези, които могат (или не) да предложат практично решение – вирусолози, военни и политически експерти, икономисти. Има обаче и други видове тревога, които като че ли се самопораждат. Тревогата може да те завладее като спареност в бронхите, като физическо състояние, което едва впоследствие си намира повод. И недвусмислено носи страдание. Но не само. Във всеки случай оставя у човека усещането, че е непознат на самия себе си, че в него има нещо, което се изплъзва от контрола му и може да му навреди.

Д-р Джъдсън Бруър подхожда към тревожността, като си задава въпроса „Кое друго поема контрола върху нашето съзнание и ни кара да правим неща, които всъщност ни вредят?“. И намира прилики с различни видове пристрастявания – предимно с емоционалното преяждане и тютюнопушенето, без да прескача към по-особената материя на психотропните вещества. Бруър е психиатър и невролог, директор на отдела по изследвания и иновации в Центъра за осъзнатост към Университета „Браун“ и основател на MindSciences (сега позната като DrJud) – дигитална терапевтична програма за лекуване на въпросните навици на ума.

Д-р Джъдсън Бруър подхожда към тревожността, като си задава въпроса „Кое друго поема контрола върху нашето съзнание и ни кара да правим неща, които всъщност ни вредят?“. И намира прилики с различни видове пристрастявания – предимно с емоционалното преяждане и тютюнопушенето, без да прескача към по-особената материя на психотропните вещества. Бруър е психиатър и невролог, директор на отдела по изследвания и иновации в Центъра за осъзнатост към Университета „Браун“ и основател на MindSciences (сега позната като DrJud) – дигитална терапевтична програма за лекуване на въпросните навици на ума.

Д-р Бруър предлага алгоритъм за избавяне от тревожността чрез преминаване през няколко „скорости“, или придобиване на навици за различна степен на осъзнатост. Идеята е постепенно, с мравешки стъпки, човек да поеме обратно управлението на ума си – като полюбопитства за реакциите на тялото си в хода на автоматизирания процес. Нещо като медитация в самия момент на тревожния пристъп – без противопоставяне, без усилие на волята да изтръгнеш волана от непознатия „друг“ и съответно без възможност за катастрофален провал.

Да се поддадеш на тревожността, но в същото време да я наблюдаваш.

Този подход не задава въпроси за идентичността на тревожния човек, нито за генезиса на неговото състояние. Той приема, че тревожността, както и да се е зародила, стига до едно и също – превръща се в навик. И този навик, за да съществува, ни носи и някакви ползи, някакво удоволствие, награда. Смисълът на деавтоматизацията е да заменим тази награда с нещо по-реално.

„Тревожността“ на Огнян Димов изглежда противоположна като подход. Там няма никаква универсална рецепта, а отделни казуси, истории на негови пациенти и на тяхната успешна терапия. Моделът е подобен на този на Франсоаз Долто – и също като нея авторът е склонен да търси корените на проблема в ранното детство и дори в бременността на майката. Този проблем често е свързан с нещо недоизказано, неизречено на глас в семейството (помня, че Долто препоръчваше да се обяснява всичко важно на децата, дори на пеленачетата).

„Тревожността“ на Огнян Димов изглежда противоположна като подход. Там няма никаква универсална рецепта, а отделни казуси, истории на негови пациенти и на тяхната успешна терапия. Моделът е подобен на този на Франсоаз Долто – и също като нея авторът е склонен да търси корените на проблема в ранното детство и дори в бременността на майката. Този проблем често е свързан с нещо недоизказано, неизречено на глас в семейството (помня, че Долто препоръчваше да се обяснява всичко важно на децата, дори на пеленачетата).

Докато търси това скрито знание, терапевтът сякаш влиза в ролята на детектив – и може би затова казусите са изключително увлекателни за четене, истински whodunnit. Запитах се дали би било възможно част от облекчението на пациента да идва от усещането за развръзка на житейския разказ – и дали съответно част от генерализираната тревожност да не идва и по литературни, тоест фабулни причини.

Интересно, но и Бруър говори за фабулна структура – този път при вредните навици (включително навика да се тревожим). Завръзка–кулминация–развръзка при него е спусък–реакция–награда (имам проблем с превода на trigger като „спусък“, защото очевидно става въпрос за „повод“, а книгата е за широка читателска публика). За да разруши навика на тревожността, човек трябва да развали фабулната верига (като я натовари с детайлите на наблюдението).

Обратно, при Димов идеята като че ли е несвършващият сюжет най-сетне да стигне до своя край. Като във всеки добър разказ развръзката си има цена – и тя често е приемането на самотата, на границите на другия като условие за сигурност в собствената идентичност.

Не се наемам да кажа кой от двата подхода работи по-добре – тревожността в безкрайните си разновидности (от общо безпокойство до паник атаки) причинява такива страдания, че вероятно си струва да опиташ и двете. И терапия (подходът на Огнян Димов определено предполага работа с терапевт), и техника за справяне с пристъпите.

Но по-интересно ми се вижда общото между тези на пръв поглед противоположни книги – и двете обръщат внимание, че тревожността не е само страдание, че тя е другата страна на въображението, че може да носи дълбочина, че е възможност за растеж.

Или както казва Киркегор (цитиран от Огнян Димов):

Тревожността е възможност за свобода.

Заглавно изображение: Колаж от кориците на книгите и снимка на Annie Spratt / Unsplash

Измислици-премислици

Post Syndicated from original http://dni.li/2022/10/14/ducktales/

Имало едно време един човек, който бил СТАР колкото тати. Той си имал мама и детенце. Веднъж се разхождали в парка в Испания и УСТАНОВИЛИ, че някакъв лош им е откраднал паспортите! Затова трябвало да си търсят нов апартамент. Отново. Предложили им апартамент в един МЕМОСТЪРБАЧ на 14-я етаж. А те казали, че искат на 15-я етаж, за да ги хапят само рядко комарите, защото им били откраднали и машинките против комари. Накрая си намерили апартамент на стотния етаж, ама там трябвало да внимават повече като излизат на терасата, за да се пазят от ДРАКОНИТЕ.

КРАЙ.

Adding approval notifications to EC2 Image Builder before sharing AMIs

Post Syndicated from Sheila Busser original https://aws.amazon.com/blogs/compute/adding-approval-notifications-to-ec2-image-builder-before-sharing-amis-2/

This blog post is written by, Glenn Chia Jin Wee, Associate Cloud Architect, and Randall Han, Professional Services.

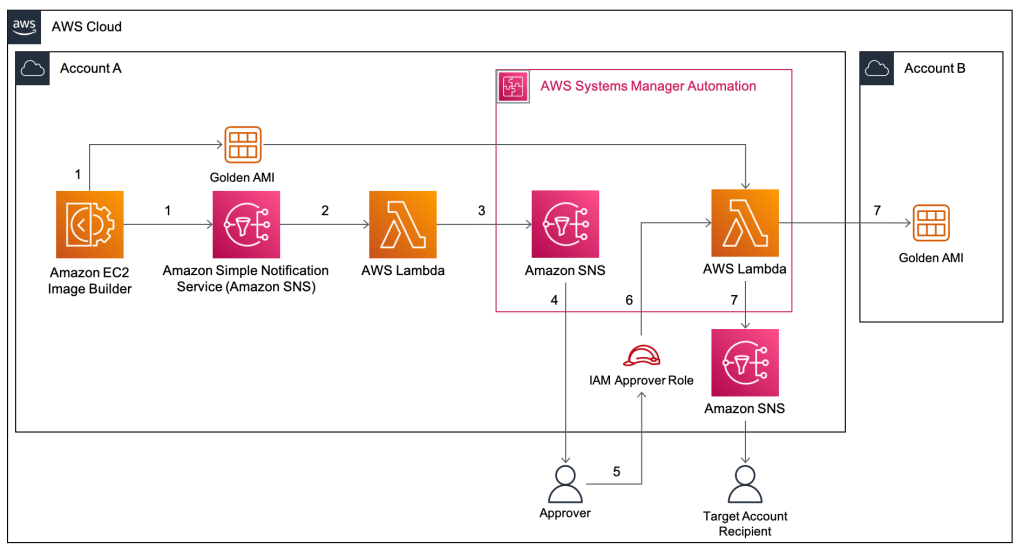

You may be required to manually validate the Amazon Machine Image (AMI) built from an Amazon Elastic Compute Cloud (Amazon EC2) Image Builder pipeline before sharing this AMI to other AWS accounts or to an AWS organization. Currently, Image Builder provides an end-to-end pipeline that automatically shares AMIs after they’ve been built.

In this post, we will walk through the steps to enable approval notifications before AMIs are shared with other AWS accounts. Image Builder supports automated image testing using test components. The recommended best practice is to automate test steps, however situations can arise where test steps become either challenging to automate or internal compliance policies mandate manual checks be conducted prior to distributing images. In such situations, having a manual approval step is useful if you would like to verify the AMI configuration before it is shared to other AWS accounts or an AWS Organization. A manual approval step reduces the potential for sharing an incorrectly configured AMI with other teams which can lead to downstream issues. This solution sends an email with a link to approve or reject the AMI. Users approve the AMI after they’ve verified that it is built according to specifications. Upon approving the AMI, the solution automatically shares it with the specified AWS accounts.

Overview

- In this solution, an Image Builder Pipeline is run that builds a Golden AMI in Account A. After the AMI is built, Image Builder publishes data about the AMI to an Amazon Simple Notification Service (Amazon SNS)

- The SNS Topic passes the data to an AWS Lambda function that subscribes to it.

- The Lambda function that subscribes to this topic retrieves the data, formats it, and then starts an SSM Automation, passing it the AMI Name and ID.

- The first step of the SSM Automation is a manual approval step. The SSM Automation first publishes to an SNS Topic that has an email subscription with the Approver’s email. The approver will receive the email with a URL that they can click to approve the step.

- The approval step defines a specific AWS Identity and Access Management (IAM) Role as an approver. This role has the minimum required permissions to approve the manual approval step. After performing manual tests on the Golden AMI, the Approver principal will assume this role.

- After assuming this role, the approver will click on the approval link that was sent via email. After approving the step, an AWS Lambda Function is triggered.

- This Lambda Function shares the Golden AMI with Account B and sends an email notifying the Target Account Recipients that the AMI has been shared.

Prerequisites

For this walkthrough, you will need the following:

- Two AWS accounts – one to host the solution resources, and the second which receives the shared Golden AMI.

- In the account that hosts the solution, prepare an AWS Identity and Access Management (IAM) principal with the sts:AssumeRole permission. This principal must assume the IAM Role that is listed as an approver in the Systems Manager approval step. The ARN of this IAM principal is used in the AWS CloudFormation Approver parameter, This ARN is added to the trust policy of approval IAM Role.

- In addition, in the account hosting the solution, ensure that the IAM principal deploying the CloudFormation template has the required permissions to create the resources in the stack.

- A new Amazon Virtual Private Cloud (Amazon VPC) will be created from the stack. Make sure that you have fewer than five VPCs in the selected Region.

Walkthrough

In this section, we will guide you through the steps required to deploy the Image Builder solution. The solution is deployed with CloudFormation.

In this scenario, we deploy the solution within the approver’s account. The approval email will be sent to a predefined email address for manual approval, before the newly created AMI is shared to target accounts.

The approver first assumes the approval IAM Role and then selects the approval link. This leads to the Systems Manager approval page. Upon approval, an email notification will be sent to the predefined target account email address, notifying the relevant stakeholders that the AMI has been successfully shared.

The high-level steps we will follow are:

- In Account A, deploy the provided AWS CloudFormation template. This includes an example Image Builder Pipeline, Amazon SNS topics, Lambda functions, and an SSM Automation Document.

- Approve the SNS subscription from your supplied email address.

- Run the pipeline from the Amazon EC2 Image Builder Console.

- [Optional] To conduct manual tests, launch an Amazon EC2 instance from the built AMI after the pipeline runs.

- An email will be sent to you with options to approve or reject the step. Ensure that you have assumed the IAM Role that is the approver before clicking the approval link that leads to the SSM console approval page.

- Upon approving the step, an AWS Lambda function shares the AMI to the Account B and also sends an email to the target account email recipients notifying them that the AMI has been shared.

- Log in to Account B and verify that the AMI has been shared.

Step 1: Deploy the AWS CloudFormation template

1. The CloudFormation template, template.yaml that deploys the solution can also found at this GitHub repository. Follow the instructions at the repository to deploy the stack.

Step 2: Verify your email address

- After running the deployment, you will receive an email prompting you to confirm the Subscription at the approver email address. Choose Confirm subscription.

- This leads to the following screen, which shows that your subscription is confirmed.

- Repeat the previous 2 steps for the target email address.

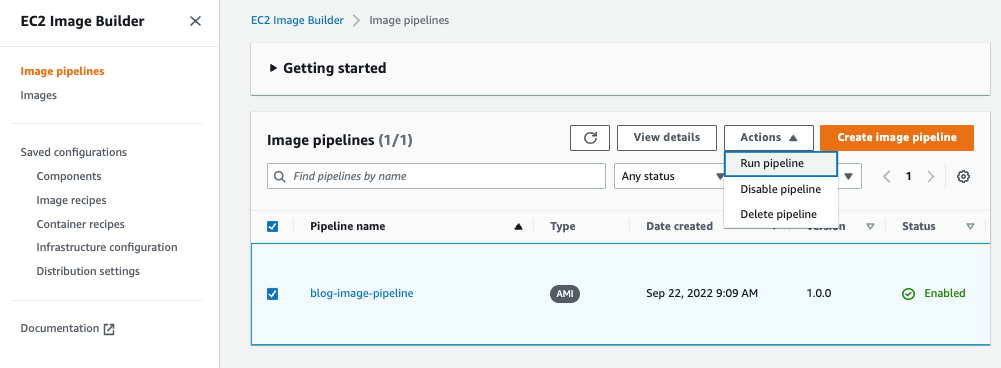

Step 3: Run the pipeline from the Image Builder console

- In the Image Builder console, under Image pipelines, select the checkbox next to the Pipeline created, choose Actions, and select Run pipeline.

Note: The pipeline takes approximately 20 – 30 minutes to complete.

Step 4: [Optional] Launch an Amazon EC2 instance from the built AMI

If you have a requirement to manually validate the AMI before sharing it with other accounts or to the AWS organization an approver will launch an Amazon EC2 instance from the built AMI and conduct manual tests on the EC2 instance to make sure it is functional.

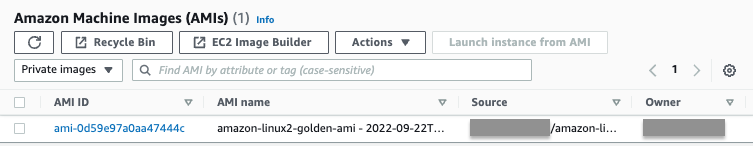

- In the Amazon EC2 console, under Images, choose AMIs. Validate that the AMI is created.

- Follow AWS docs: Launching an EC2 instances from a custom AMI for steps on how to launch an Amazon EC2 instance from the AMI.

Step 5: Select the approval URL in the email sent

- When the pipeline is run successfully, you will receive another email with a URL to approve the AMI.

- Before clicking on the Approve link, you must assume the IAM Role that is set as an approver for the Systems Manager step.

- In the CloudFormation console, choose the stack that was deployed.

4. Choose Outputs and copy the IAM Role name.

5. While logged in as the IAM Principal that has permissions to assume the approval IAM Role, follow the instructions at AWS IAM documentation for switching a role using the console to assume the approval role.

In the Switch Role page, in Role paste the name of the IAM Role that you copied in the previous step.

Note: This IAM Role was deployed with minimum permissions. Hence, seeing warning messages in the console is expected after assuming this role.

6. Now in the approval email, select the Approve URL. This leads to the Systems Manager console. Choose Submit.

7. After approving the manual step, the second step is executed, which shares the AMI to the target account.

Step 6: Verify that the AMI is shared to Account B

- Log in to Account B.

- In the Amazon EC2 console, under Images, choose AMIs. Then, in the dropdown, choose Private images. Validate that the AMI is shared.

- Verify that a success email notification was sent to the target account email address provided.

Clean up

This section provides the necessary information for deleting various resources created as part of this post.

- Deregister the AMIs that were created and shared.

- Log in to Account A and follow the steps at AWS documentation: Deregister your Linux AMI.

- Delete the CloudFormation stack. For instructions, refer to Deleting a stack on the AWS CloudFormation console.

Conclusion

In this post, we explained how to enable approval notifications for an Image Builder pipeline before AMIs are shared to other accounts. This solution can be extended to share to more than one AWS account or even to an AWS organization. With this solution, you will be notified when new golden images are created, allowing you to verify the accuracy of their configuration before sharing them to for wider use. This reduces the possibility of sharing AMIs with misconfigurations that the written tests may not have identified.

We invite you to experiment with different AMIs created using Image Builder, and with different Image Builder components. Check out this GitHub repository for various examples that use Image Builder. Also check out this blog on Image builder integrations with EC2 Auto Scaling Instance Refresh. Let us know your questions and findings in the comments, and have fun!

Metasploit Wrap-Up

Post Syndicated from Christophe De La Fuente original https://blog.rapid7.com/2022/10/14/metasploit-wrap-up-155/

Spring Cloud Gateway RCE

This week, a new module that exploits a code injection vulnerability in Spring Cloud Gateway (CVE-2022-22947) has been added by @Ayantaker. Versions 3.1.0 and 3.0.0 to 3.0.6 are vulnerable if the Gateway Actuator endpoint is enabled, exposed and unsecured. The module sends a specially crafted SpEL expression to this endpoint and gets command execution as the user running Spring Cloud Gateway. A first request is sent to create a route with a filter including the SpEL expression which will be parsed with a StandardEvaluationContext. A second request is sent to reload the route and trigger code execution.

pfSense pfBlockNG plugin unauthenticated RCE

Our very own @jheysel-r7 added a module that exploits an OS command injection vulnerability in pfSense’s pfBlockerNG plugin versions 2.1.4_26 and below and identified as CVE-2022-31814. The module sends an HTTP request with a payload in the Host: header, which will be executed by the PHP’s exec() function. This leads to unauthenticated remote command execution as root. Note that this pfSense module is not installed by default but is commonly used to block inbound connections from countries or IP ranges.

New module content (2)

- Spring Cloud Gateway Remote Code Execution by Ayan Saha, which exploits CVE-2022-22947 – A new module has been added in for CVE-2022-22947, an unauthenticated RCE in Spring Cloud Gateway versions 3.1.0 and 3.0.0 to 3.0.6 when the Gateway Actuator endpoint is enabled, exposed and unsecured. Successful exploitation results in arbitrary code execution as the user running Spring Cloud Gateway.

- pfSense plugin pfBlockerNG unauthenticated RCE as root by IHTeam and jheysel-r7, which exploits CVE-2022-31814 – A module has been added for CVE-2022-31814, an unauthenticated RCE in the pfSense plugin within pfBlockerNG that allows remote unauthenticated attackers to execute execute arbitrary OS commands as root via shell metacharacters in the HTTP Host header. Versions <= 2.1.4_26 are vulnerable. Note that version 3.X is unaffected.

Enhancements and features (2)

- #17123 from h00die – The

netrcandfetchmailmodules have been updated to include documentation on how to use the modules. - #17092 from bcoles – This PR updates the

netlm_downgrademodule, providing documentation, extending it to support more session types, and fixing some bugs that were present which caused false-positive warnings to appear.

Bugs fixed (3)

- #16987 from jmartin-r7 – Improves

scanner/smb/smb_loginto gracefully handle additional error conditions when connecting to target services. - #17075 from cdelafuente-r7 – The Windows secrets dump module was failing early for non-administrative users. This fixes the issue so the module now throws warnings where it was previously failing early. Now the module can complete the DOMAIN action whereas before it was failing prior to reaching this point.

Get it

As always, you can update to the latest Metasploit Framework with msfupdate and you can get more details on the changes since the last blog post from GitHub:

If you are a git user, you can clone the Metasploit Framework repo (master branch) for the latest. To install fresh without using git, you can use the open-source-only Nightly Installers or the binary installers (which also include the commercial edition).

Upcoming Speaking Engagements

Post Syndicated from Schneier.com Webmaster original https://www.schneier.com/blog/archives/2022/10/upcoming-speaking-engagements-24.html

This is a current list of where and when I am scheduled to speak:

- I’m speaking at the World Ethical Data Forum, online, October 26-28, 2022.

- I’m speaking at the 24th International Information Security Conference in Madrid, Spain, on November 17, 2022.

The list is maintained on this page.

Size Matters! Medium Format VS Full Frame

Post Syndicated from Matt Granger original https://www.youtube.com/watch?v=YZgNVptM_oE

Noëlla Coursaris Musunka | The Story of Malaika | Talks at Google

Post Syndicated from Talks at Google original https://www.youtube.com/watch?v=-GfM2L9bfIA

[$] The disabling of hardware codecs in community distributions

Post Syndicated from original https://lwn.net/Articles/910978/

Software patents affect our systems in many ways, but perhaps most

strongly in the area of codecs — code that creates or plays back audio

or video that has been compressed using covered algorithms. For this

reason, certain formats have simply been unplayable on many Linux

distributions — especially those backed by companies that are big

enough to be worth suing — without installing add-on software from

third-party repositories. One might think that this problem could be

worked around by purchasing hardware that implements the patented algorithms,

but recent activity in the Fedora and openSUSE communities shows that life

is not so simple.

Cloud IAM Done Right: How LPA Helps Significantly Reduce Cloud Risk

Post Syndicated from Ryan Blanchard original https://blog.rapid7.com/2022/10/14/cloud-iam-done-right-how-lpa-reduces-cloud-risk/

Today almost all cloud users, roles, and identities are overly permissive. This leads to repeated headlines and forensic reports of attackers leveraging weak identity postures to gain a foothold, and then moving laterally within an organization’s modern cloud environment.

This has become a prevalent theme in securing the cloud, where identity and access management (IAM) plays a much larger role in governing access than in traditional infrastructure. However, the cloud was built for innovation and speed, with little consideration as to whether the access that has been granted is appropriate. The end result is an ever-growing interconnected attack surface that desperately needs to be tailored down.

To govern and minimize IAM risk in the cloud, organizations need to adopt the principle of least privilege access (LPA). Rapid7 is pleased to announce the release of LPA Policy Remediation as part of its InsightCloudSec product line. If you’re not familiar, InsightCloudSec is a fully-integrated cloud-native security platform (CNSP) that enables organizations to drive cloud security forward through continuous security and compliance. The platform provides real-time visibility into everything running across your cloud environment(s), detecting and prioritizing risk signals (including those associated with IAM policies), privileges, and entitlements, and provides native automation to return resources to a state of good whenever compliance drift is identified.

With the release of LPA Policy Generation, InsightCloudSec enables customers to take action when overly permissive roles or unused access is detected, automatically modifying the existing policy to align actual usage with granted permissions. Any actions that aren’t utilized over a 90-day period will be excluded from the new policy.

Permissions can’t become a point of friction for developers

In today’s world of continuous, fast-paced innovation, being able to move quickly and without friction is a key ingredient to delivering for customers and remaining competitive within our industries. Therefore, developers are often granted “godlike” access to leverage cloud services and build applications, in an effort to eliminate the potential that they will hit a roadblock later on. Peeling that back is a daunting task.

So how do you do that? Adopt the Principle of least privilege access, which recommends that a user should be given only those privileges needed for them to perform their function or task. If a user does not need a specific permission, the user should not have that permission.

Identity LPA requires dynamic assessment

The first step to executing on this initiative of LPA is to provide evidence to your dev teams that there is a problem to be solved. When first collaborating with your development partners, having a clear report of what permissions users have leveraged and what they have not can help move the discussion forward. If “Sam” has not used [insert permission] in the past 90 days, then does Sam really need this permission?

InsightCloudSec tracks permission usage and provides reporting over time of all your clouds, and is a handy tool to commence the discussion, laying the groundwork for continuous evaluation of the delta between used and unused permissions. This is critical, because while unused permissions may seem benign at first glance, they play a significant role in expanding your organization’s attack surface.

Effective cloud IAM requires prioritization

The continuous evaluation of cloud user activity compared to the permissions they have been previously granted will give security teams visibility into what permissions are going unused, as well as permissions that have been inappropriately escalated. This then provides a triggering point to investigate and ultimately enforce the principle of least privilege.

InsightCloudSec can proactively alert you to overly permissive access. This way security teams are able to continuously establish controls, and also respond to risk in real time based on suspicious activity or compliance drift.

Like with most security problems, prioritization is a key element to success. InsightCloudSec helps security teams prioritize which users to focus on by identifying which unused permissions pose the greatest risk based on business context. Not all permissions issues are equal from a risk perspective. For example, being able to escalate your privileges, exfiltrate data, or make modifications to security groups are privileged actions, and are often leveraged by threat actors when conducting an attack.

Taking action

Ultimately, you want to modify the policy of the user to match the user’s actual needs and access patterns. To ensure the insights derived from dynamically monitoring cloud access patterns and permissions are actionable, InsightCloudSec provides comprehensive reporting capabilities (JSON, report exports, etc.) that help streamline the response process to harden your IAM risk posture.

In an upcoming release, customers will be able to set up automation via “bots” to take immediate action on those insights. This will streamline remediation even further by reducing dependency on manual intervention, and in turn reduces the likelihood of human error.

When done right, LPA significantly reduces cloud risk

When done right, establishing and enforcing least-privilege access enables security teams to identify unused permissions and overly permissive roles and report them to your development teams. This is a key step in providing evidence of the opportunity to reduce an organization’s attack surface and risk posture. Minimizing the number of users that have been granted high-risk permissions to the ones that truly need them helps to reduce the blast radius in the event of a breach.

InsightCloudSec’s LPA Policy Remediation module is available today and leverages all your other cloud data for context and risk prioritization. If you’re interested in learning more about InsightCloudSec, and seeing how the solution can help your team detect and mitigate risk in your cloud environments, be sure to register for our bi-weekly demo series, which goes live every other Wednesday at 1pm EST.

Regulating DAOs

Post Syndicated from Bruce Schneier original https://www.schneier.com/blog/archives/2022/10/regulating-daos.html

In August, the US Treasury’s Office of Foreign Assets Control (OFAC) sanctioned the cryptocurrency platform Tornado Cash, a virtual currency “mixer” designed to make it harder to trace cryptocurrency transactions—and a worldwide favorite money-laundering platform. Americans are now forbidden from using it. According to the US government, Tornado Cash was sanctioned because it allegedly laundered over $7 billion in cryptocurrency, $455 million of which was stolen by a North Korean state-sponsored hacking group.

Tornado Cash is not a traditional company run by human beings, but instead a series of “smart contracts”: self-executing code that exists only as software. Critics argue that prohibiting Americans from using Tornado Cash is a restraint of free speech, pointing to court rulings in the 1990s that established that computer language is a form of language, and that software programs are a form of speech. They also suggest that the Treasury Department has the authority to sanction only humans and not software.

We think that the most useful way to understand the speech issues involved with regulating Tornado Cash and other decentralized autonomous organizations (DAOs) is through an analogy: the golem. There are many versions of the Jewish golem legend, but in most of them, a person-like clay statue comes to life after someone writes the word “truth” in Hebrew on its forehead, and eventually starts doing terrible things. The golem stops only when a rabbi erases one of those letters, turning “truth” into the Hebrew word for “death,” and the golem ceases to function.

The analogy between DAOs and golems is quite precise, and has important consequences for the relationship between free speech and code. Ultimately, just as the golem needed the intervention of a rabbi to stop wreaking havoc on the world, so too do DAOs need to be subject to regulation.

The equivalency of code and free speech was established during the first “crypto wars” of the 1990s, which were about cryptography, not cryptocurrencies. US agencies tried to use export control laws to prevent sophisticated cryptography software from being exported outside the US. Activists and lawyers cleverly showed how code could be transformed into speech and vice versa, turning the source code for a cryptographic product into a printed book and daring US authorities to prevent its export. In 1996, US District Judge Marilyn Hall Patel ruled that computer code is a language, just like German or French, and that coded programs deserve First Amendment protection. That such code is also functional, instructing a computer to do something, was irrelevant to its expressive capabilities, according to Patel’s ruling. However, both a concurring and dissenting opinion argued that computer code also has the “functional purpose of controlling computers and, in that regard, does not command protection under the First Amendment.”

This disagreement highlights the awkward distinction between ordinary language and computer code. Language does not change the world, except insofar as it persuades, informs, or compels other people. Code, however, is a language where words have inherent power. Type the appropriate instructions and the computer will implement them without hesitation, second-guessing, or independence of will. They are like the words inscribed on a golem’s forehead (or the written instructions that, in some versions of the folklore, are placed in its mouth). The golem has no choice, because it is incapable of making choices. The words are code, and the golem is no different from a computer.

Unlike ordinary organizations, DAOs don’t rely on human beings to carry out many of their core functions. Instead, those functions have been translated into a set of instructions that are implemented in software. In the case of Tornado Cash, its code exists as part of Ethereum, a widely used cryptocurrency that can also run arbitrary computer code.

Cryptocurrency zealots thought that DAOs would allow them to place their trust in secure computer code, which would do exactly what they wanted it to do, rather than fallible human beings who might fail or cheat. Humans could still have input, but under rules that were enshrined in self-running software. The past several years of DAO activity has taught these zealots a series of painful and expensive lessons on the limits of both computer security and incomplete contracts: Software has bugs, and contracts may do weird things under unanticipated circumstances. The combination frequently results in multimillion-dollar frauds and thefts.

Further complicating the matter is that individual DAOs can have very different rules. DAOs were supposed to create truly decentralized services that could never turn into a source of state power and coercion. Today, some DAOs talk a big game about decentralization, but provide power to founders and big investors like Andreessen Horowitz. Others are deliberately set up to frustrate outside control. Indeed, the creators of Tornado Cash explicitly wanted to create a golem-like entity that would be immune from law. In doing so, they were following in a long libertarian tradition.

In 2014, Gavin Woods, one of Ethereum’s core developers, gave a talk on what he called “allegality” of decentralized software services. Woods’s argument was very simple. Companies like PayPal employ real people and real lawyers. That meant that “if they provide a service to you that is deemed wrong or illegal … then they get fucked … maybe [go] to prison.” But cryptocurrencies like Bitcoin “had no operator.” By using software running on blockchains rather than people to run your organization, you could do an end-run around normal, human law. You could create services that “cannot be shut down. Not by a court, not by a police force, not by a nation state.” People would be able to set whatever rules they wanted, regardless of what any government prohibited.

Woods’s speech helped inspire the first DAO (The DAO), and his ideas live on in Tornado Cash. Tornado Cash was designed, in its founder’s words, “to be unstoppable.” The way the protocol is “designed, decentralized and autonomous …[,] there’s nobody in charge.” The people who ran Tornado Cash used a decentralized protocol running on the Ethereum computing platform, which is itself radically decentralized. But they used indelible ink. The protocol was deliberately instructed never to accept an update command.

Other elements of Tornado Cash—its website, and the GitHub repository where its source code was stored—have been taken down. But the protocol that actually mixes cryptocurrency is still available through the Ethereum network, even if it doesn’t have a user-friendly front end. Like a golem that has been set in motion, it will just keep on going, taking in, processing, and returning cryptocurrency according to its original instructions.

This gets us to the argument that the US government, by sanctioning a software program, is restraining free speech. Not only is it more complicated than that, but it’s complicated in ways that undercut this argument. OFAC’s actions aren’t aimed against free speech and the publication of source code, as its clarifications have made clear. Researchers are not prohibited from copying, posting, “discussing, teaching about, or including open-source code in written publications, such as textbooks.” GitHub could potentially still host the source code and the project. OFAC’s actions are aimed at preventing persons from using software applications that undercut one of the most basic functions of government: regulating activities that it deems endangers national security.

The question is whether the First Amendment covers golems. When your words are used not to persuade or argue, but to animate a mindless entity that will exist as long as the Ethereum blockchain exists and will carry out your final instructions no matter what, should your golem be immune from legal action?

When Patel issued her famous ruling, she caustically dismissed the argument that “even one drop of ‘direct functionality’” overwhelmed people’s expressive rights. Arguably, the question with Tornado Cash is whether a possibly notional droplet of free speech expressivity can overwhelm the direct functionality of running code, especially code designed to refuse any further human intervention. The Tornado Cash protocol will accept and implement the routine commands described by its protocol: It will still launder cryptocurrency. But the protocol itself is frozen.

We certainly don’t think that the US government should ban DAOs or code running on Ethereum or other blockchains, or demand any universal right of access to their workings. That would be just as sweeping—and wrong—as the general claim that encrypted messaging results in a “lawless space,” or the contrary notion that regulating code is always a prior restraint on free speech. There is wide scope for legitimate disagreement about government regulation of code and its legal authorities over distributed systems.