Post Syndicated from Oglaf! -- Comics. Often dirty. original https://www.oglaf.com/crawlers/

Chiquis Rivera | Unstoppable: How I Found My Strength Through Love and Loss | Talks at Google

Post Syndicated from Talks at Google original https://www.youtube.com/watch?v=mH0cKCVtMyQ

Obscure 1991 hand held game machine – The J.Cock Z400S

Post Syndicated from Techmoan original https://www.youtube.com/watch?v=aj1SMUbAr50

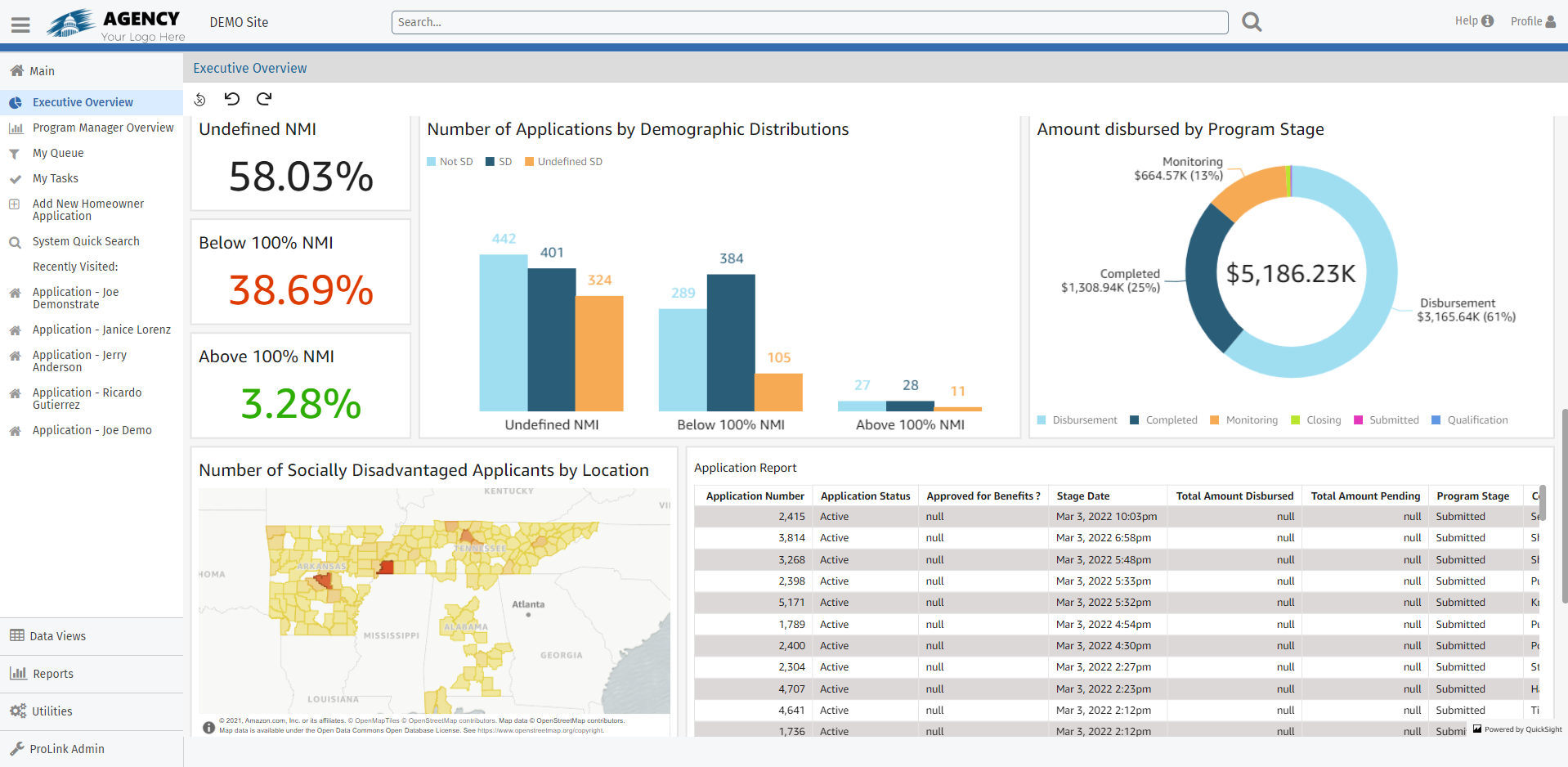

ProLink uses Amazon QuickSight to enable states to deliver housing assistance to those in need

Post Syndicated from Ryan Kim original https://aws.amazon.com/blogs/big-data/prolink-uses-amazon-quicksight-to-enable-states-to-deliver-housing-assistance-to-those-in-need/

This is a joint post by ProLink Solutions and AWS. ProLink Solutions builds software solutions for emergency fund deployment to help state agencies distribute funds to homeowners in need. Over the past 20 years, ProLink Solutions has developed software for the affordable housing industry, designed to make the experience less complicated and easy to report on.

The COVID-19 pandemic has impacted homeowners across the United States who were unable to pay their mortgages, resulting in delinquencies, defaults, and foreclosures. The federal government acted quickly by establishing the Homeowner Assistance Fund (HAF) under the American Rescue Plan Act of 2021, granting nearly $10 billion to states to distribute to homeowners experiencing COVID-related financial hardships.

Distributing these funds quickly and efficiently required states to rapidly deploy new programs, workflows, and reporting. ProLink Solutions rose to the occasion with a new software as a service (SaaS) solution called ProLink+. Consisting of two parts—a homeowner portal that makes the funding application process easy for homeowners, and a back-office system to help state agencies review and approve funding applications—ProLink+ is a turnkey solution for state agencies looking to distribute their HAF dollars fast. For state agencies responsible for HAF programs, data reporting is key because it reinforces the organizational mission of the agency and helps shape public perception of how the program is progressing. Due to the emergency nature of the funding program, state agencies are continually in the public eye, and therefore access to real-time reporting is a must. As a result, ProLink uses Amazon QuickSight as their business intelligence (BI) solution to create and embed dashboards into the ProLink+ solution.

In this post, we share how ProLink+ uses QuickSight to enhance states’ capabilities to analyze and assess their fund deployment status.

Building the solution with AWS

Data-driven decision-making is critical in any industry or business today, and the affordable housing industry is no exception. As a primary technology player in the affordable housing industry for over two decades, ProLink Solutions supports state housing finance agencies by providing comprehensive suite of software products. ProLink has been an AWS customer since 2012, utilizing AWS services to design and build their in-house software development to maximize agility, scale, functionality, and speed to market of their solutions.

The ProLink+ SaaS solution is built using multiple AWS resources, including but not limited to Amazon Elastic Compute Cloud (Amazon EC2), Elastic Load Balancing, Amazon Simple Storage Service (Amazon S3), Amazon Relational Database Service (Amazon RDS), AWS Lambda, and Amazon Cognito. It also utilizes Amazon CloudFront for a secure and high-performance content delivery system to the end-user.

QuickSight inherent integrations with their AWS resources and microservices make it a logical choice for ProLink. In addition, QuickSight allowsProLink to deliver dashboard functionality efficiently and securely without incurring significant costs. Due to the intuitive design of QuickSight, ProLink business analysts are able to build rich, informative dashboards without writing any code or engineering input, thereby shortening the time to client delivery and increasing the efficiency of the decision-making process. With its simple setup and ability to easily create embedded dashboards and visualization tools, QuickSight is yet another flexible and powerful tool that ProLink Solutions uses to deliver high-quality products and services to the market.

Intuitive and effective data visualization is key

The integration of QuickSight into ProLink+ offers a unique opportunity to create a seamless embedded solution for users. For example, the reporting integration isn’t a separate redirect to a different system. The solution exists in the main user interface with visualizations directly associated to the unique activities. Relevant data can be displayed without adding unnecessary complexity to the solution. This experience adds additional value by reducing the learning curve for new customers.

State agencies use QuickSight’s embedded dashboard capabilities in ProLink+ for internal analytical purposes, as well as for real-time reporting to the public. The agencies are proactively thinking about what information needs to be made available to the public and how to best present it. These are big decisions that impact how the public sees the work of the government.

The Percent of Funds Disbursed chart in the following screenshot illustrates how much of the allocation the agency received from the US Department of the Treasury has been disbursed to homeowners in the state.

Blazing a trail for more easily accessible funding

Federal funding programs have traditionally faced challenges with distribution to citizens in need. ProLink Solutions seeks to provide an easy-to-adopt, easy-to-use, and repeatable solution for governments, powered by modern technology. ProLink+ simplifies the process of distributing the funds to the public through an intuitive interface. The dashboard capabilities of QuickSight are an asset to both ProLink Solutions as a solutions provider and state government agencies as end-users. Intuitive, effective data reporting and visualization provides critical insights that help governments communicate their work on behalf of the public, while continuing to improve delivery of their services.

“State agencies across the board are looking for visual reporting tools to tell their stories more effectively. I’m glad QuickSight was readily available to us and we were able to quickly develop a dashboard in our ProLink+ deployment.” Shawn McKenna, CEO ProLink Solutions

Learn more about how ProLink Solutions is helping states distribute housing assistance quickly to those in need.

_______________________________________________________________________

About the Authors

Ryan Kim is the Director of Product Marketing at ProLink Solutions. Ryan leads industry partnerships/initiatives and positioning of all ProLink Solutions’s technology products that serve the affordable housing industry.

Ryan Kim is the Director of Product Marketing at ProLink Solutions. Ryan leads industry partnerships/initiatives and positioning of all ProLink Solutions’s technology products that serve the affordable housing industry.

Scott Kirn is the Chief Information Officer at ProLink Solutions. Scott leads the Information Technology group at ProLink Solutions and drives all aspects of product development and delivery.

Scott Kirn is the Chief Information Officer at ProLink Solutions. Scott leads the Information Technology group at ProLink Solutions and drives all aspects of product development and delivery.

Walter McCain II is a Solutions Architect at Amazon Web Services. Walter is a Solutions Architect for Amazon Web Services, helping customers build operational best practices, application products, and technical solutions in the AWS Cloud. Walter is involved in evangelizing AWS Cloud computing architectures and development for various technologies such as serverless, media entertainment, migration strategies, and security, to name a few.

Walter McCain II is a Solutions Architect at Amazon Web Services. Walter is a Solutions Architect for Amazon Web Services, helping customers build operational best practices, application products, and technical solutions in the AWS Cloud. Walter is involved in evangelizing AWS Cloud computing architectures and development for various technologies such as serverless, media entertainment, migration strategies, and security, to name a few.

Friday Squid Blogging: Far Side Cartoon

Post Syndicated from Bruce Schneier original https://www.schneier.com/blog/archives/2022/03/friday-squid-blogging-far-side-cartoon-2.html

Squid, of course.

As usual, you can also use this squid post to talk about the security stories in the news that I haven’t covered.

Read my blog posting guidelines here.

За медиите и хората: Възможна ли е регулация без цензура?

Post Syndicated from Йоанна Елми original https://toest.bg/za-mediite-i-horata-vuzmozhna-li-e-regulatsiya-bez-tsenzura/

Предлагам ви следното упражнение: представете си, че пишете закон за медиите. Вашата задача е да осигурите отговорност за публикуваното съдържание, без обаче да дадете инструмент на властта да притиска изданията и журналистите. Ако решите, че лъжливите публикации са престъпление, как ще дефинирате кое е „лъжа“? Ако законодателите пишат дефинициите, каква е гаранцията, че няма да ги напишат така, че медиите да не могат да ги държат под око – каквато е основната задача на журналистите?

С оглед на всичко това предложенията на някои политици „журналистите да подлежат на наказателна отговорност“ показват липса на разбиране и поставят опасен прецедент: наказваме всеки, който пише нещо, което не ни харесва или отговаря на собствената ни дефиниция за лъжа. По този модел руският регулатор Роскомнадзор следи и санкционира всеки журналист, който публикува нещо извън официалната линия на авторитарната власт – механизмът за контрол бързо се превръща в бухалка, която се ползва по политическа линия.

Подобни упражнения често се дават на студенти по журналистика и комуникации, за да разберат колко е трудно да регулираме словото, без да ограничаваме свободата му. Същевременно обаче абсолютната свобода на словото при липса на отговорност за казаното също е опасна, когато става дума за призиви към насилие, разпространяване на пропаганда и дезинформация, както и за редица други вредни практики. Така стигаме до един от основните проблеми: трябва ли журналистиката да бъде свободна, или отговорна, или свободна и отговорна? Разискваме този въпрос с помощта на медийни експерти, преподаватели и журналисти по повод решението на СЕМ да ограничи излъчването у нас на програмите Russia Today и Sputnik във връзка с руската инвазия в Украйна.

За какво говорим, когато говорим за медийна регулация

За да обсъждаме решението на СЕМ с аргументи, трябва вземем под внимание няколко основни елемента. Макар информираният демократичен избор на гражданите да зависи от напълно свободни и независими медии, всяка дейност трябва да се регулира. Първият важен елемент е как регулираме медиите.

Тъй като властта има интерес да контролира медиите, често журналистическите структури се саморегулират – медията изготвя етичен кодекс, поставяйки ясни условия за прозрачност и отчетност пред зрителя/читателя/слушателя. Подобни вътрешни регулации може да се допълнят от държавни регулации, като например т.нар. Доктрина за справедливост в САЩ, която е в действие от 1949 до 1987 г. и накратко казано, гарантира равнопоставено представяне на различни страни в даден дебат. Има спорове доколко подобни закони са ефективни, но това са възможните варианти – саморегулация и държавна регулация. Съвременната медийна среда в САЩ залага основно на саморегулацията, а в Европа, включително в България – на комбинация от двете практики, поне на хартия.

На второ място идват видовете свобода. Позитивната свобода означава свобода за журналистите да предприемат определени действия, без да бъдат наказвани – например право да следят частния живот на личности от обществено значение, право на достъп до данни и места, до които повечето граждани не се допускат, и т.н. Негативната свобода се стреми по-скоро да ограничава държавата, забранявайки наказателното преследване на журналисти например.

Третият важен елемент е разбирането за взаимодействието между медиите и държавата, което е различно във всяка страна. Например в САЩ се смята, че държавата е основен враг на медиите, и стремежът е да се ограничи всякакво нейно влияние; в силно авторитарни страни като Китай и Русия държавата контролира медиите почти изцяло.

Културните фактори също влияят на решенията за медийна регулация: свастиките са забранени за излъчване в Германия, но допустими на екран в САЩ, където пък голотата е ограничена в ефир, за разлика от Германия. Журналистическите норми в Южна Африка са различни от тези в Източна Европа: ако в РЮА и Намибия медиите се считат за политически отговорни и често влизат в ролята на активисти, то във втората група изследвани страни, част от които е и България, преобладава например вярването, че всички гледни точки заслужават трибуна, независимо колко са екстремни.

Тоест когато обсъждаме решението на СЕМ да забрани излъчването на няколко руски програми у нас, трябва да вземем предвид следните фактори: (1) от какви медийни регулации се нуждаем в България, (2) на кого поверяваме регулацията, (3) на какъв вид свобода искаме да заложим и в съотношение с каква отговорност, (4) какво е взаимодействието между медиите и държавата у нас и (5) какви са културните влияния и фактори, специфични за България, които трябва да обмислим.

Първи реакции след решението на СЕМ

В сряда журналистката Миролюба Бенатова реагира на мерките с аргумента, че няма „добри и лоши медии“ и че всички по един или друг начин разпространяват дезинформация и пропаганда. Журналистката се притеснява, че подобен ход дава предпоставка за ограничаване на достъпа до информация изобщо, изтъквайки, че и двете държави произвеждат военна пропаганда.

Разсъждението на г-жа Бенатова почива на логическа грешка за фалшива аналогия: ако ябълката е плод и е кръгла, а крушата също е плод, това не означава, че и крушата е кръгла. Съществуват неоспорими доказателства за практиките на Russia Today и Sputnik, които ги окачествяват като инструмент на руската държавна пропаганда. Ако не виждаме разликата между инструментализиран информационен поток и плурализъм, имаме проблем с критичната рационална оценка на събитията.

Другият проблем е, че г-жа Бенатова прехвърля на медийния потребител отговорността за отсяването на информацията, напълно освобождавайки журналистите от основната им роля на критичен глас, от задължението им „да покажат глава навън и да видят дали всъщност вали“. Журналистическата професия съществува именно защото обикновеният човек няма време, ресурс и тренинг да разследва, да проследява събитията, да отсява информацията и да проверява фактите. Това са фини умения, които се усъвършенстват цял живот и дори много професионални журналисти у нас не владеят. Абсурдно е да изискваме от публиката да устои на психологическата манипулация във време на свръхинформация.

Миролюба Бенатова прави още една неформална грешка в аргументацията си: тя цитира събитията извън контекст, който е важен за България. СЕМ ясно обосновава решението си с аргументи, които издържат на проверка. Регулацията се извършва в сянката на инвазия в суверенна държава от страна на Русия, която контролира двете медии (точка 1 и 2), регулацията не засяга всички журналисти, а определени източници (3) и е аргументирана с проследими и проверими доказателства. С оглед на зловредното влияние на хибридната война специално у нас, имаме и културни, геополитически и исторически особености, които правят България уязвима (5). Нещо повече – решението е описано като „временно“ и е в синхрон с политиката на ЕС.

И последно, фалшивият знак на равенство между руската и украинската военна комуникация, който г-жа Бенатова поставя, не означава, че журналистите трябва да цитират пропагандата и от двете страни безкритично, без да претеглят фактите. Независимо откъде идва дадена информация, тя трябва да се проверява по един и същи начин. Така че в крайна сметка да не се цитира абсолютно никаква пропаганда. А не на всяка лъжа да се осигурява равно ефирно време. В противен случай със същия успех може да се притесняваме, че Украйна няма пропагандни канали у нас – за да се чуват всички гледни точки, нали?

Криворазбрана обективност

Журналистическият рефлекс е естествен и нужен, но трябва да бъде добре аргументиран. Реакцията на част от гилдията обаче показва проблем с разбирането на идеята за „обективност“, добре познат от отразяването на продължаващата пандемия. Обективността не е позиция, а метод на работа. Обективност означава, че независимо колко дадена информация съвпада с гледището ми и тезата ми, ще я подложа на същата проверка, както спрямо друга информация, която категорично им противоречи. Обективността означава, че ще тествам всяко твърдение, ще проследявам източниците, ще изслушам гледните точки, ще проуча контекста и представяйки целия този процес прозрачно на зрителя/читателя, ще му кажа как съм стигнала до извода дали навън вали, или грее слънце. Без да се опитвам да обяснявам, че и двете неща са възможни, защото в крайна сметка той трябва или да облече дъждобран, или да сложи слънчеви очила.

Д-р Ралица Ковачева, журналистка и преподавателка във Факултета по журналистика и масова комуникация на СУ „Св. Климент Охридски“, коментира, че за нея е смущаващо да има членове на СЕМ, които смятат, че изброените руски канали са „гледни точки“ и „източници на информация“: „Аз ги следя тези дни и това, което се лее там, е наистина ужасяващо – като се почне от „геноцида в Източна Украйна“ и се стигне до „нацизма“, подкрепян от Запада, и всичко това аргументирано с превратни интерпретации на историята. Единственият негатив [от решението на СЕМ – б.а.] е, че журналистите и изследователите не могат да черпят от извора, тоест да се позоват на тези източници. Вероятно защото повече от 25 години съм журналист, и то в България, съм против всякаква правителствена регулация, защото тя не може да пази баланс. Но сега е война, различно е, приемам, че може да се предприемат крайни мерки.“

„Като национален регулатор, но и като член на европейската група на регулаторите, СЕМ следва да взема пропорционални решения, които са предвидени в закона и са в интерес на аудиторията – едновременно аудитория от български и европейски граждани“, смята Иглика Иванова, член на УС на „Коалиция за медийна грамотност“ и докторант в катедра „Европеистика“ в СУ „Св. Климент Охридски“ с фокус върху теми като свободата на изразяване онлайн и медийната грамотност. „У нас чувствителността (бих казала хиперреактивността) към ограничаването на свободата тогава, когато е предвидено от закона и е наложително (поради надделяващ интерес – например обществения интерес), е поставена на грешна основа. И това е така поради неразбирането на свободата в нейното социално и правно измерение“, допълва Иванова.

Тънкото острие между регулация и цензура

Що се отнася до баланса между цензура и регулация, подобно на Миролюба Бенатова, и Ралица Ковачева смята, че имаме по-голям проблем с дезинформацията, разпространявана от политици, партии, експерти, професори и журналисти. За този проблем трудно може да има регулация без риск от цензура. „Да не говорим, че отвъд дезинформацията е пропагандата, което за мен е по-големият проблем – т.нар. „фалшиви разкази“, в които фактите може да са верни, но интерпретацията да е напълно превратна. Това дори не може да се опише в механизъм за проверка и да се докаже убедително“, допълва Ковачева.

„Всъщност в момента голяма част от медиите у нас все още ползват като източник временно спрените медии, цитирайки ги през външен източник“, казва доц. д-р Жана Попова, която също преподава във ФЖМК в Софийския университет. Тя е скептична доколко действията на СЕМ са ефективни.

Ралица Ковачева смята, че криворазбраният плурализъм има и друга причина извън журналистите: „Има твърде много хора у нас, които притежават титли, депутати са или имат друг тип легитимност, която не почива на експертност. И не можем да очакваме от медиите и журналистите да решават кой е „истински“ професор или експерт и кой – не. Самите гилдии си мълчат и не изобличават проблемни фигури.“ Иглика Иванова е съгласна, че в България балансът е труден именно поради ниското доверие в институциите и експертността, в частност разпознаването на действителната експертност и различаването ѝ от изкуствено присажданата на хора с чести медийни и публични изяви. „Медийната свобода е защитена и гарантирана от Конституцията, но не е абсолютна, както и свободата на изразяване“, подчертава Иванова.

Жана Попова не е сигурна, че ограничаването на източниците на информация ще помогне срещу пропагандата на Путин. „Това е основната практика, която държавни медии в Русия проповядват. Gazeta.ru прави клипчета, в които казва на читателите си да не гледат новини, да правят нещо друго, детокс от информация…“ Според нея е важно да се следят качествените руски медии, а не държавните официози. „Големият проблем е, че пропагандата винаги стъпва на нещо вярно. Един елемент винаги е истина. И покрай него се казват неистини. Но у нас дори няма правила в онлайн изданията как се поправя, как се извинява човек, ако се промени ситуацията, как се обновява текстът“, казва доц. Попова, добавяйки към аргументите и структурни проблеми в медиите, които няма да бъдат решени с временно ограничение.

„Ограничаването на два пропагандни кремълски канала в България и в други страни от ЕС е символичен акт, който показва желание за действие срещу пропагандата на режима на Владимир Путин. Спирането им обаче няма да има ефект за ограничаването на тази пропаганда в България. Това е така, тъй като, за жалост, в български условия кремълски опорни точки звучат без препятствия в различни български медии, включително с национално покритие и публично финансиране. Основни канали за проникване на дезинформацията в подкрепа на Кремъл в България далеч не са телевизиите на руски език или даже техните канали на английски език, насочени основно към западноевропейска аудитория“, гласи позиция на Асоциацията на европейските журналисти – България.

„Руският парламент прие в петък предложение „фалшиви новини“ за въоръжените сили да се наказват с до 15 години затвор. В категорията „фалшиви новини“ биха могли да попаднат всички, които нямат за източник Кремъл. Както отбелязват руски журналисти, те биха могли да попаднат под ударите на закона дори само защото са нарекли „спецоперацията“ война […] Власти и медии трябва да поемат своята отговорност и да престанат да се заиграват с уж „алтернативни“ гледни точки, които се базират на дезинформация. Борбата с дезинформацията трябва да се води чрез проверка на фактите, чрез насърчаване на качествената журналистика и чрез работа с платформите за споделяне на съдържание, които да ограничават разпространението на твърдения, които са доказано неверни след проверка на независими проверители“, се казва още в позицията.

Регулацията без цензура, изглежда, зависи от самите журналисти. Би било добре войната в Украйна да е зов за събуждане и да доведе до коренна промяна в разбирането за обективност и за ролята на журналистите в България. За да не се заплашва свободата на словото, регулаторните мерки работят най-добре, когато се прилагат към индивидуални случаи с ясна обосновка от независими регулатори (да, СЕМ има много трески за дялане) и не се превръщат в твърдо законодателство, което да се прилага сляпо към всеки казус. И се следят от будна, активна гилдия. Двете неща работят в непрестанна симбиоза: когато журналистиката е слаба, слаба е и регулацията. Именно тогава истинската цензура – тази на празните столчета – е най-силна.

Заглавна снимка: Amanna Avena / Unsplash

На второ четене: „Всички си тръгват“ от Уенди Гера

Post Syndicated from Севда Семер original https://toest.bg/na-vtoro-chetene-vsichki-si-trugvat-wendy-guerra/

„Всички си тръгват“ от Уенди Гера

превод от испански Еми Барух, изд. „Жанет 45“, 2010

За тези, които нямат глас, воденето на дневник се превръща в революционен акт или протест. Заради това е силна формата на „Всички си тръгват“ на кубинската писателка Уенди Гера.

За тези, които нямат глас, воденето на дневник се превръща в революционен акт или протест. Заради това е силна формата на „Всички си тръгват“ на кубинската писателка Уенди Гера.

За разлика от други романи, разказани под форма на дневник, тук историята сякаш не подозира, че някой ще я чете. Няма специално въвеждане на читателя, защото никой не би сложил изрично уводи и уточнения в дневника си. Всеки, който води бележки за собствения си живот, ще разпознае формата като истинска. Има много фрагменти, липсващи части, описаното е като за напомняне пред себе си. Може би вълнува именно с това – с интимното усещане за тайната на чуждото съществуване.

Дневникът на Ниеве Гера започва немного години след Кубинската революция. Тя е дете, още не разбира много неща, но това, което ѝ се случва през 70-те, е неразбираемо дори ако си възрастен. Историята започва със съдебния процес по отнемането ѝ от майка ѝ – самата тя донякъде дете, поне емоционално, се оказва неспособна да предпази дъщеря си от това, което следва.

Ниеве е предадена на баща си след ожесточената съдебна битка. Защо обаче той изобщо е водил тази битка, предвид че не иска да се грижи за детето, а обгрижва единствено собствената си пристрастеност към алкохола? Той наранява Ниеве, подлага я на глад и на всякакви мъчения. Баща ѝ е егоистичен деспот, който не може да повярва, че бившата му жена е продължила живота си без него – и решава да отмъсти на дъщеря им.

Още от първата сцена, в която Ниеве го описва, разбираме какъв е този непоносим персонаж:

Баща ми викаше и се отбраняваше, без никой да го напада. Обикновено баща ми винаги накрая ни бие. Никога пред хора, много внимава. Но този път това стана пред шведа. Страшно се засрамих.

Трудно е да се четат тези страници. Ниеве е напълно сама – и твърде често изпитва срама, който би трябвало да изпитват възрастните около нея. Не просто всички си тръгват, както казва заглавието, но и никой не идва загрижен. Дори тези, които уж помагат, всъщност не се ангажират достатъчно, за да променят нещо в живота на това оставено на себе си дете. При редките посещения на майка ѝ, вместо истински да види белезите от насилие или глад върху дъщеря си, тя я съветва да мълчи, за да не разгневи допълнително баща си. Ниеве твърде добре се учи на урока, който нито едно дете не трябва да знае: как да лъжеш възрастните и да ги успокояваш колко си добре, защото те не могат да се справят с това, през което минаваш ти.

Не е чудно, че книгата започва с цитат от Ане Франк – друго дете, водило дневници по време на война (макар че войната на Ниеве е вътрешна и често се усеща, като да е срещу цял един враждебен свят):

Бихме могли да си затворим очите пред цялата тази мизерия, обаче мислим за онези, които са ни били скъпи, и се опасяваме от най-лошото за тях, без да можем да им помогнем.

Детството е ценното в романа. Но за мен най-важното в историята е, че Ниеве пораства, че дневникът ѝ продължава, докато тя става тийнейджърка – и нататък. Научава се на законите на света. Виждаме я как се променя в изречения като: „Мама е толкова наивна и не си дава сметка, че тук никой не е господар на нищо. Тя също си измисля, но не за да ме измами, а защото иска да сме щастливи, и ми го казва, за да ме зарадва. Мисля, че на моите девет години съм по-проклета от нея.“

Ниеве иска да бъде художничка. След подобно детство тя е изградила твърда обвивка, но отвътре изобщо не е станала на камък. Напротив, вълнува се, преписва цитати за свободата, които ѝ помагат, или такива във възхвала на режима. Преписването на страниците на дневника се превръща в един вид осмисляне, избор, пресяване: това тук – да, онова там – не, благодаря.

Живеем между забраненото и задължителното.

Не всичко обаче е политика и солидарност: „Не искам да бъда хипи като майка ми, не искам Peace and Love. Искам да бъда себе си. Не ми е нужен никакъв стадий на алкохолно опиянение. Аз съм на петнайсет.“ Има много от това, което вълнува 15-годишните – конфликти със себе си и със семейството, решения коя прическа най-добре я изразява, уговорки да се държи на разстояние от този, когото искрено харесва.

Като студентка ѝ се случва какво ли не – романът е наситен с бележки под линия за кубински художници, социално ангажирани певци от 80-те, писатели, движения за улично изкуство. Измисленото се смесва с реалното, за да даде на романа пълноводна сила.

Нищо не разбирам, но оцелявам в този цирк.

Докато оцелява, дневникът ѝ се превръща в спътник. Той е винаги с нея – достатъчно дребен и неангажиращ като предмет, но с огромно значение като подкрепа. Все пак това е мястото, на което тя може да бъде себе си, да говори открито, да признава това, което иначе не може да се допусне. В свят, в който връзките в обществото се разпадат под един „неразгадаем за никого карибски социализъм“, Ниеве се чувства силна, защото е сама.

Иска ми се да завърша с това, че не очаквах тази книга да ми хареса. Жанрът „история в дневник“ дава твърде голяма възможност на писателя за емоционална манипулация. Да не говорим и колко много автори на творби с главен герой дете го описват така, сякаш не просто самите те никога не са били деца, но и никога не им се е удавала възможност да срещнат някое даже на улицата. Тук обаче ме трогнаха много неща. В тази история го има и човешкото преживяване на големите процеси в обществото, и прекарването им през личното и всекидневното. И растежа с тях и през тях. А смаляването на историята до всяко отделно семейство, име и индивид има огромната сила да въздейства.

Заглавна илюстрация: © Елена и Лина Кривошиеви

Седмицата (28 февруари – 4 март)

Post Syndicated from Светла Енчева original https://toest.bg/editorial-28-february-4-march-2022/

Седмицата премина под знака на войната. Няма как да е иначе. За втори път от началото на 2020 г. животът ни се промени внезапно. И двата пъти – не за добро. Но ако в днешния ден имате покрив над главата и в момента четете съботния бюлетин на „Тоест“, това е добра новина: светът още е на мястото си. Загубилият връзка с реалността диктатор не е натиснал копчето.

Под знака на войната са, разбира се, и повечето статии, публикувани през седмицата в „Тоест“. Предлагаме обаче и някои убежища и противоотрови срещу ужаса и пропагандата, които ни заливат.

В понеделник публикувахме коментар на Емилия Милчева по повод оставката на вече бившия министър на отбраната Стефан Янев, поискана от премиера Кирил Петков. Министър-председателят направи този тежък ценностен избор да се раздели с Янев, защото един министър не може да си позволява публични позиции, различни от тези на правителството, от което е част. Особено в кризисна ситуация като настоящата. Такива трудни решения белязват политическото възмъжаване на Кирил Петков.

Обществото ни преживява безпрецедентна за съзнателния живот на повечето от нас солидарност с бягащите от Украйна. Но фактът, че много хора у нас отварят сърцата и домовете си за спасяващите се от агресията на Путин, означава ли, че България е станала по-хуманна? На този въпрос се опитвам да отговоря в последната си статия „Хуманизмът е голяма хапка“. Помощта за украинците не означава, че сме станали по-човечни към бежанците от други страни. А хуманизъм означава да цениш човека, защото е човек. Всеки човек, не само белите европейци.

Ако тези дни пропагандата ви идва в повече, Йоанна Елми ни е забъркала литературна противоотрова срещу нея. Защото четенето на книги всъщност е един от най-ефективните начини за изграждане на светоглед и преодоляване на естествените предразсъдъци. От книгите можем да се научим и на емпатия. Затова Йоанна ни е подбрала десет ценни книги за Русия и Украйна, от които можем да научим много. И по-важното – да станем по-чувствителни за случващото се в тези страни. За да можем да си обясним света, в който внезапно се озовахме.

Във втората си статия за седмицата Йоанна разсъждава върху темата за отговорността на медиите и тяхната регулация. Поводът е решението на Съвета за електронни медии да ограничи излъчването у нас на програмите Russia Today и Sputnik във връзка с инвазията в Украйна. Кой обаче решава кое е истина и кое – лъжа? И кога регулацията се превръща в цензура? Дали да не оставим преценката на информацията единствено в ръцете на медийния потребител? Така обаче не изпадаме ли в криворазбрана обективност? Тези въпроси нямат еднозначен отговор, защото взаимодействието между медиите, държавата и обществото е различно във всяка страна. Това обаче не означава да абдикираме от търсенето на решение.

Най-новият ни гост-автор Георги Стоев дебютира с кратък, но синтезиран текст, в който задава въпроса какво ще правим след ден 4 от войната в Украйна. Ден 4 е денят на събуждането на Европа. Той вече е минало, но поставя нас, децата на създателите на мирна и свободна Европа, пред плашещо сериозния избор как да живеем оттук нататък. Готови ли сме да приемем, че може да ни се наложи да поливаме свободата си със собствената си кръв? Бавните решения вече не са опция, а балансираната позиция не е действие.

В актуалния контекст разсъждава и Венелина Попова в статията си по повод Трети март. Тя припомня, че разделението между русофили и русофоби у нас е от столетия. А неутралитет по време на война, за какъвто призовават някои български политици и интелектуалци, е равнозначен на колаборационизъм с агресора. Затова първото нещо, което политиците и интелигенцията ни могат да направят заедно, е да организират дискусия за промяна на националния ни празник. Този въпрос постоянно е на дневен ред, но днес е особено актуален.

В рубриката „На второ четене“ Севда Семер помага да си поемем малко въздух от темата за войната в Украйна, за да се гмурнем в други, също дълбоки води. Изборът ѝ за тази седмица е книгата на кубинската писателка Уенди Гера „Всички си тръгват“, преведена от Еми Барух и издадена от „Жанет 45“ през 2010 г. Романът е написан под формата на дневник на момиче на име Ниеве, отраснало в среда на домашно насилие и политически турбуленции. Книгата проследява живота на героинята – и за разлика от други романи дневници, не звучи фалшиво.

Накрая се очаква да дам някои лични препоръки за неща, публикувани в други медии през седмицата. Ала вместо това един въпрос не ми излиза от ума: какво би казал Марин Бодаков за променения свят, в който внезапно се озовахме? Предполагам, че мнозина имаме нужда от мъдрите думи на Марин. Не ни остава друго, освен да се опитаме да реконструираме отговора с помощта на онова, което вече е изрекъл или написал.

Марин не обичаше войните – нито големите, нито малките професионални и междуличностни войнички, в които се опитваха да го въвлекат. В същото време имаше позиции по теми, които смяташе за наистина важни. В този контекст си припомням две негови стихотворения. И ми се видя много важно да ги прочета успоредно. В едното се казва:

Толкова войни,

в които враждуващите те призовават

да застанеш на тяхна страна,

да се въоръжиш с тяхната обида,

да приемеш страховете им като свои.

Толкова много мръсни войни,

в които няма добри герои –

само праведници, на които едва насмогваш.

Толкова срамни, фалшиви войни,

колкото всички умели опити да те отклонят

от твоята мъничка смешна война,

от шрапнелите на лютичето и мунициите на минзухара,

да забравиш, че стреляш единствено срещу небето –

и никога срещу хора.Да забравиш защо крачиш приведен към фара,

след като нямаш кораб.

Означава ли това да се откажем да заемем позиция, защото в една война „всички са маскари“? Макар в случая с Украйна да не става дума за реципрочна война, а за нападение на една държава над друга. Но дори да беше вярно, че в конкретния случай „няма добри герои“, се сещам за другото стихотворение:

Два ножа –

срещу всяка от страните,

които се опитвах някога да помиря.

Двата ножа, които после изхвърлих през прозореца,

въпреки че някой ме спираше.

(По-късно, от високото, видях линейка…)

Защото няма нужда от битка с лудостта и глупостта,

нито да избираш между лош и лош.

Но дори когато слагам своето оръжие встрани,

аз продължавам да ранявам.

Има ситуации, в които отказът да заемеш страна също е заемане на страна. И от него може да има болезнени последици. Дори смъртоносни. В такава ситуация ли сме се оказали, щом дори пословичната с неутралитета си Швейцария се отказа от него? Иска ми се да вярвам, че Марин щеше да отговори утвърдително. Въпреки това се надявам, че ще продължим да имаме лукса да стреляме „единствено срещу небето – и никога срещу хора“.

Metasploit Weekly Wrap-Up

Post Syndicated from Shelby Pace original https://blog.rapid7.com/2022/03/04/metasploit-wrap-up-150/

This week’s Metasploit Framework release brings us seven new modules.

IP Camera Exploitation

Rapid7’s Jacob Baines was busy this week with two exploit modules that target IP cameras. The first module exploits an authenticated file upload on Axis IP cameras. Due to lack of proper sanitization, an attacker can upload and install an eap application which, when executed, will grant the attacker root privileges on the device. This vulnerability, discovered by Baines in 2017, has yet to be patched.

The second module exploits an unauthenticated command injection vulnerability in a number of Hikvision IP cameras. A PUT request to the /SDK/webLanguage endpoint passes the contents of its request body’s <language> tag to snprintf(), which then passes its resultant data to a call to system(), resulting in code execution with root privileges. This vulnerability has been reported as exploited in the wild.

Privilege Escalation in pkexec

Community contributor RootUp submitted a module that exploits a privilege escalation vulnerability in Polkit’s pkexec utility, an SUID binary that is present on most major Linux distributions. Additionally, this vulnerability has likely existed in pkexec since 2009.

Any user can escalate their privileges to root by exploiting an out-of-bounds read and write that exists in pkexec’s executable path-finding logic. The logic always assumes that an argument is passed to pkexec, resulting in a read of the data that follows arguments in memory. Environment variables follow program arguments, so pkexec reads the first environment variable, resolves its full path, and replaces the environment variable with the full path. Leveraging the GCONV_PATH environment variable coerces pkexec into loading arbitrary libraries, leading to escalation of privileges.

New module content (7)

-

WordPress Modern Events Calendar SQLi Scanner by Hacker5preme (Ron Jost), h00die, and red0xff, which exploits CVE-2021-24946 – This exploits an unauthenticated SQL injection vulnerability in the Modern Events Calendar plugin for WordPress.

-

WordPress Secure Copy Content Protection and Content Locking sccp_id Unauthenticated SQLi by Hacker5preme (Ron Jost), Krzysztof Zając (kazet), and h00die, which exploits CVE-2021-24931 – A new module has been added to exploit CVE-2021-24931, an unauthenticated SQLi vulnerability in the

sccp_idparameter of theays_sccp_results_export_fileAJAX action in Secure Copy Content Protection and Content Locking WordPress plugin versions before 2.8.2. Successful exploitation allows attackers to dump usernames and password hashes from thewp_userstable which can then be cracked offline to gain valid login credentials for the affected WordPress installation. -

Axis IP Camera Application Upload by jbaines-r7 – The "Apps” feature in Axis IP cameras allow allows third party developers to upload and execute ‘eap’ applications on the device, however no validation is performed to ensure the application comes from a trusted source. This module takes advantage of this vulnerability to allow authenticated attackers to upload and execute malicious applications and gain RCE. Once the application has been installed and the shell has been obtained, the module will then automatically delete the malicious application. No CVE is assigned to this issue as a patch has not been released as of the time of writing.

-

Hikvision IP Camera Unauthenticated Command Injection by Watchful_IP, bashis, and jbaines-r7, which exploits CVE-2021-36260 – This module exploits an unauthenticated command injection in a variety of Hikvision IP cameras (CVE-2021-36260). The module inserts a command into an XML payload used with an HTTP PUT request sent to the /SDK/webLanguage endpoint, resulting in command execution as the root user.

-

Local Privilege Escalation in polkits pkexec by Andris Raugulis, Dhiraj Mishra, Qualys Security, and bwatters-r7, which exploits CVE-2021-4034 – This adds an LPE exploit for CVE-2021-4034 which leverages an out-of-bounds read and write in polkit’s pkexec utility. It also adds support to Metasploit for generating Linux SO library payloads for the AARCH64 architecture.

-

Firefox MCallGetProperty Write Side Effects Use After Free Exploit by 360 ESG Vulnerability Research Institute, maxpl0it, and timwr, which exploits CVE-2020-26950 – This adds a module for CVE-2020-26950, a use after free browser exploit targeting Firefox and Thunderbird.

-

#16202 from zeroSteiner – This adds an exploit for CVE-2022-21882 which is a patch bypass for CVE-2021-1732. It updates and combines both techniques into a single mega-exploit module that will use the updated technique as necessary. No configuration is necessary outside of the SESSION and payload datastore options.

Bugs fixed

- #16228 from zeroSteiner – This fixes a bug where the framework failed to check if a payload would fit in the space defined by an exploit if the payload was not encoded.

- #16235 from bcoles – This change fixes an issue with APK injection when in some configurations an invalid apktool version string would cause injection to fail.

- #16251 from zeroSteiner – This fixes an error when executing commands using the Python Meterpreter where not all results were returned to msfconsole.

- #16254 from heyder – This fixes an issue in the Shodan search module where recent changes to randomize the user agent were causing the results returned to the module to be in an unexpected format.

- #16255 from zeroSteiner – This fixes a parsing issue with kiwi_cmd arguments which contained spaces, such as

kiwi_cmd 'base64 /in:off /out:off'. - #16257 from bcoles – This change adds a warning when a user tries to inject the Android payload into an APK using an older version of apktool.

- #16264 from bwatters-r7 – This fixes a crash when attempting to create create local module documentation with the

info -dcommand when the provided GitHub credentials were invalid. - #16266 from smashery – This fixes bugs in how

msfconsoletab-completes directory paths.

Get it

As always, you can update to the latest Metasploit Framework with msfupdate

and you can get more details on the changes since the last blog post from

GitHub:

If you are a git user, you can clone the Metasploit Framework repo (master branch) for the latest.

To install fresh without using git, you can use the open-source-only Nightly Installers or the

binary installers (which also include the commercial edition).

Let’s work on something!

Post Syndicated from BeardedTinker original https://www.youtube.com/watch?v=8qUmEOz6-CI

New Shelly ESP32, Tuya CloudCutter, OpenBeken, ESP8266 Switches, Zigbee,

Post Syndicated from digiblurDIY original https://www.youtube.com/watch?v=AHClooeGEdE

Graph Analysis of the Conti Ransomware Group Internal Chats

Post Syndicated from Kwan Lin original https://blog.rapid7.com/2022/03/04/graph-analysis-of-the-conti-ransomware-group-internal-chats/

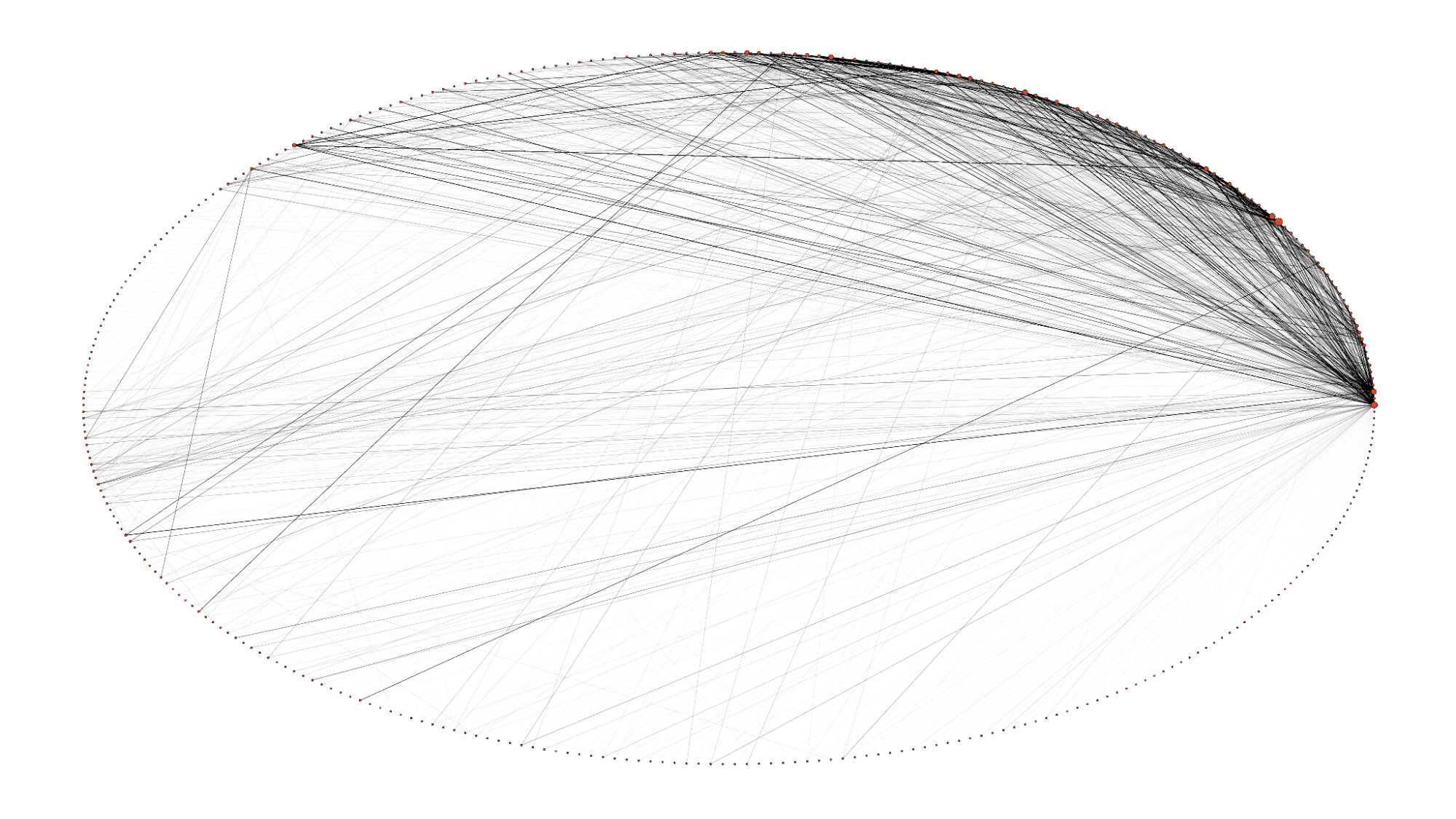

We were presented with a remarkably rich source of intelligence with the leaked communications from the Conti ransomware group.

It’s a compelling and insightful read. The leaked information contains details on messages, including information on timestamps, sender, receiver, and the actual body of the message itself.

While the messages themselves are revealing, the messaging patterns provide another dimension of insight into the Conti organization.

Analyzing the Conti Ransomware messages

Graph analysis as an analytical method enables us to extract information about the structure and behaviors of the organization.

When we say “graph analysis” in this case, we’re not referring to just looking at interesting pictures of data (though interesting pictures are certainly a possible output); we are referring to a body of mathematical study that focuses on distinct entities and their interconnections.

The distinct entities in this case are the unique communicators represented in the Conti leaks. The interconnections are the messaging paths between those communicators.

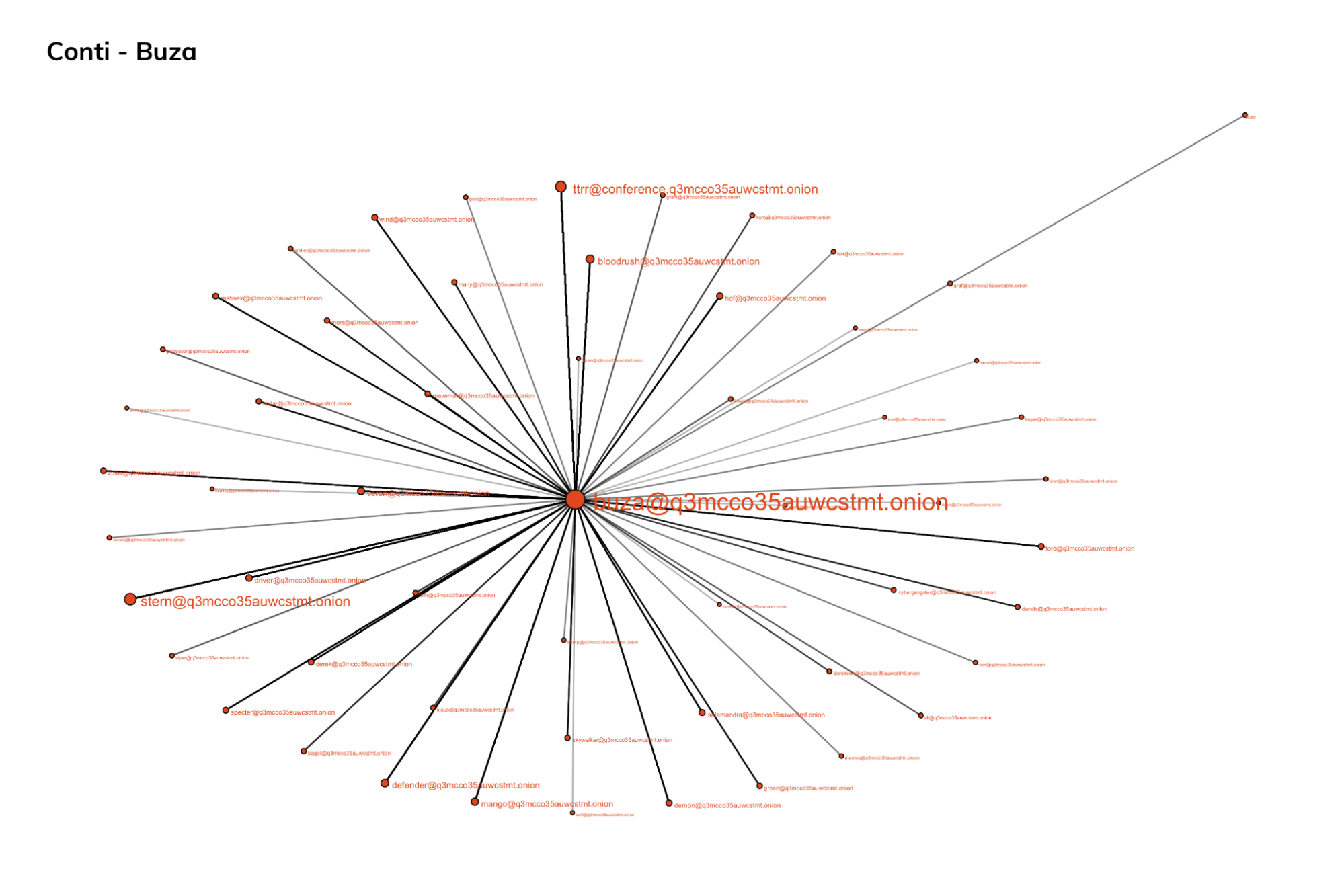

Without labels, this visual in of itself seems obscure, but this represents the communication network of the Conti ransomware group. The little dots – the nodes – forming an ellipse represent individual communicators. The lines – the edges – connecting those nodes represent shared messages. The darkness of the edges represents a degree measure, or the frequency of communication in this case.

What they might tell us

There are a lot of calculations happening behind the scenes, and the visual conveys a sense that communication within Conti doesn’t happen uniformly, which quite frankly is probably representative of most organizations.

We see here that there are certain nodes that are very frequently communicated with. Why might that be the case? Hard to say without going into further analysis, but it’s likely due to those nodes being very loquacious and gregarious, or perhaps the nodes represent key figures in the organization that are frequently being consulted and are issuing guidance and directives.

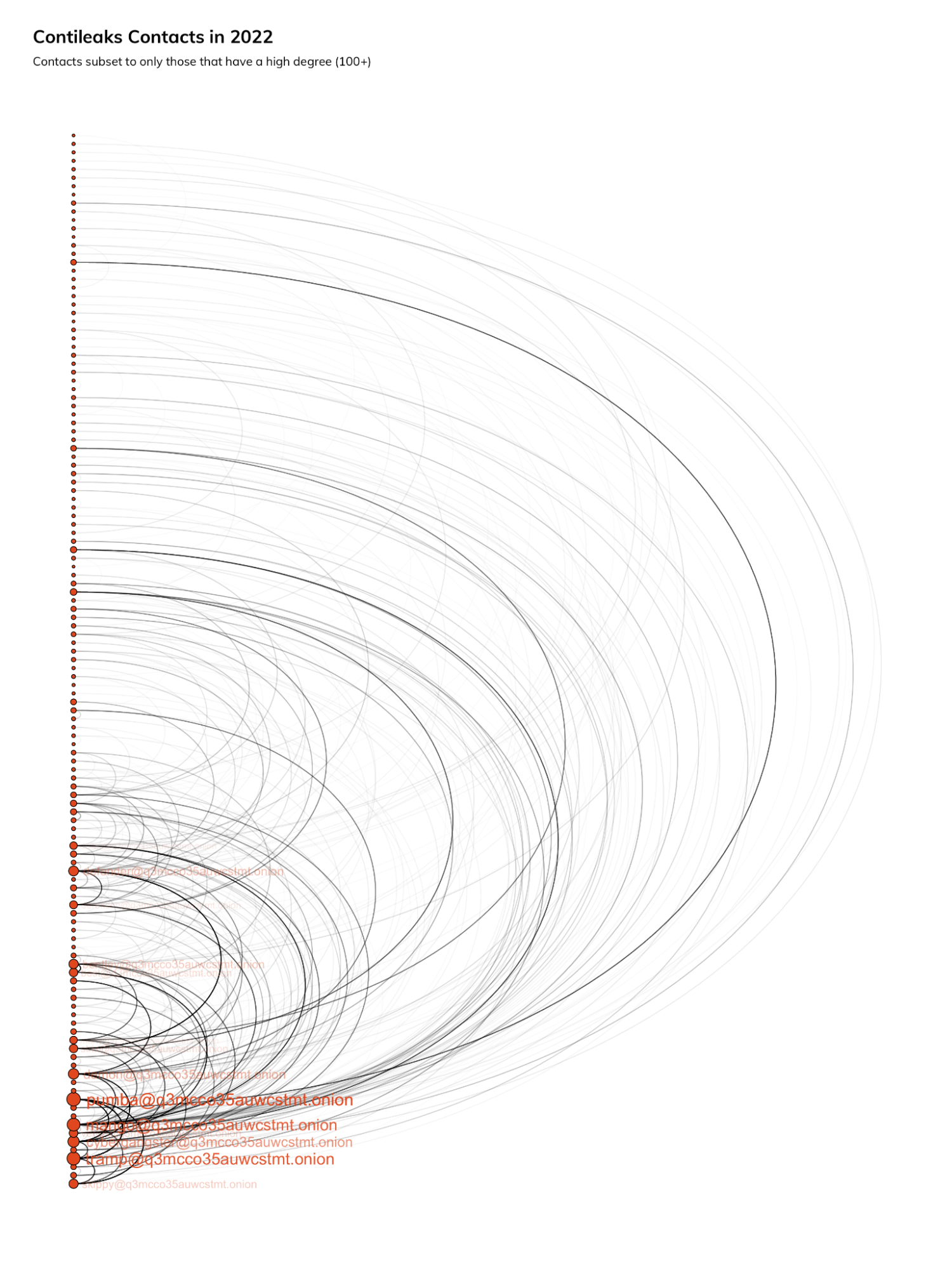

We can restructure this graph into an arc diagram and cut down on the noise with some admittedly arbitrary filters to get a cleaner view of the overall picture. In this case, we’re looking only at the communications from 2022, and we further limited the set of nodes that appear to those with a high frequency of communication measure.

From this approach, we can get a sense of the set of recently most active communicators within Conti. Whether these prominent individuals are just chatty or leaders is unclear, but whatever the case, a lot of communications — and presumably intelligence – is going to and from them. If they are relays, then a lot of information is going through them.

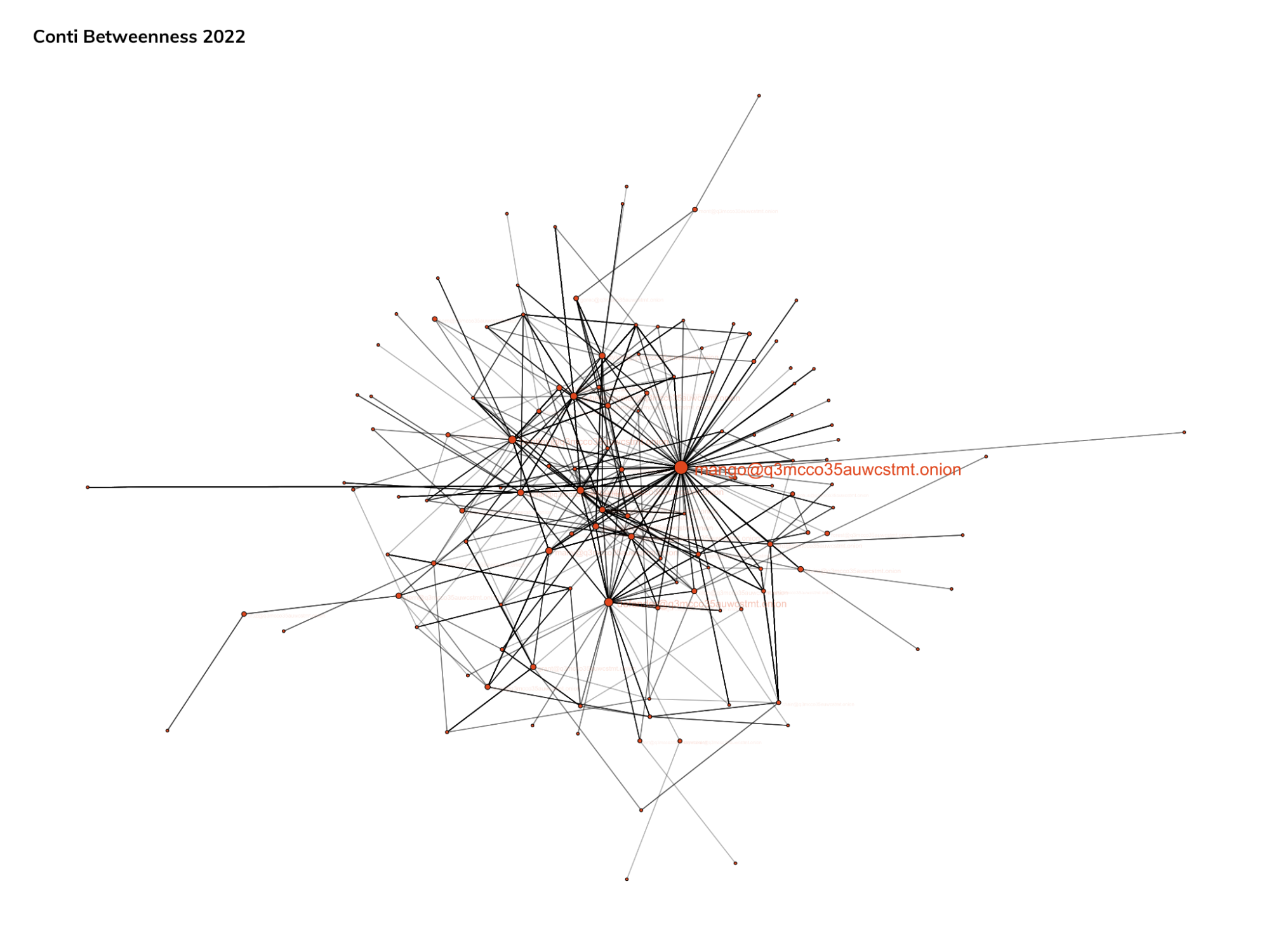

If we’re talking about relays, then what we’re really looking for is a measure of betweenness centrality, which typically represents the amount of influence specific nodes have on the flow within a graph structure.

In other applications, such as for corporate entities or criminal organizations, the individuals that are characterized by high betweenness centrality are oftentimes key linchpins of the organization. Their removal from the organization often manifests as severe disruptions to the organization.

Upon deeper review of the text, it appears one communicator in particular, “buza”, is highly referenced by other communicators in decision-making contexts, though “buza” themselves is not an active communicator, relatively speaking. From this, we might surmise that “buza” is a leading figure within the organization.

If we focus only on adjacent nodes, the nodes that are directly connected to “buza”, we arrive at a view that could include “buza” at the center and the lieutenants of the organization surrounding it in a fairly classic spoke and wheel pattern. The size of the different contacts reflect how frequently they communicate with “buza,” which might in turn suggest their significance within the organization.

This graph analysis approach so far is really just scratching the surface of what’s possible. With further analysis, possibly combined with more in-depth text analysis methods, we can extract even more revelations about the Conti group, their areas of focus, and from there we can perhaps derive effective intelligence that can better enable defenders to secure their own organizations from similar threats.

Additional reading:

Shields up: free Cloudflare services to improve your cyber readiness

Post Syndicated from James Allworth original https://blog.cloudflare.com/shields-up-free-cloudflare-services-to-improve-your-cyber-readiness/

Since our founding, Cloudflare’s mission has been to “help build a better Internet,” and we take it to heart. It used to be that the services required to adequately secure an online presence were only available to the largest of enterprises — organizations big enough to afford both the technology itself and the teams to manage it.

We’ve worked hard over the years to level the playing field. This has meant making more and more of the essential tools for protecting an online presence available to as many people as possible. Cloudflare offers unmetered DDoS protection — for free. We were the first to introduce SSL at scale — for free. And it’s not just protection for your external-facing infrastructure: we have a free Zero Trust plan that enables teams to protect their internal-facing infrastructure, too.

These types of tools have always been important for the billions of people on the Internet. But perhaps never as important as they’ve become this week.

Concurrent with the Russian invasion of Ukraine, we’ve seen increasing cyberattacks on the Internet, too. Governments around the world are encouraging organizations to go “shields up” — with warnings coming from the United States’ Cybersecurity & Infrastructure Security Agency, the United Kingdom’s National Cyber Security Center, and Japan’s Ministry of Economy, Trade, and Industry, amongst others.

Not surprisingly, we’ve been fielding many questions from our customers about what they should be doing to increase their cyber resilience. But helping to build a better Internet is broader than just helping our customers. We want everyone to be safe and secure online.

So: what should you do?

Whether you’re a seasoned IT professional or a novice website operator, these free Cloudflare resources are available for you today. Beyond these free resources, there are a few simple steps that you can take to help stay protected online.

Free Cloudflare resources to help keep you and your organization safe

These Cloudflare services are available to everyone on the Internet. If you’re a qualified vulnerable public interest group, or an election entity, we have additional free services available to you.

Let’s start with the services that are freely available to everyone.

For your public-facing infrastructure, such as a website, app, or API:

Protect your public-facing infrastructure using the Cloudflare Network

This provides the basics you need to protect public-facing infrastructure: unmetered DDoS mitigation, free SSL, protection from vulnerabilities including Log4J. Furthermore, it includes built-in global CDN and DNS.

For your internal-facing infrastructure, such as cloud apps, self-hosted apps, and devices:

Protect your team with Cloudflare Zero Trust

These essential security controls keep employees and apps protected online by ensuring secure access to the Internet, self-hosted applications and SaaS applications. Free for up to 50 users.

For your personal devices, such as phones, computers, and routers:

Protect your devices with 1.1.1.2

Otherwise known as Cloudflare for Families. This is the same as Cloudflare’s privacy-protecting, superfast 1.1.1.1 DNS resolver. However, 1.1.1.2 has one big added benefit over 1.1.1.1: if you click on a link that’s about to take you to malware, we step in on your behalf, preventing you from ending up on the malicious site. It’s super simple to set up: you can follow the instructions here, then click the “Protect your home against malware” button; or simply update your DNS settings to use the following:

1.1.1.2

1.0.0.2

2606:4700:4700::1112

2606:4700:4700::1002

And while we’ve called it Cloudflare for Families, we should note: it works equally well for businesses, too.

All the services listed above are available now. They can scale to the most demanding applications and withstand the most determined attacks. And they are made freely available to everyone on the Internet.

Cloudflare provides an additional level of free services to special types of organizations.

Project Galileo: for vulnerable public interest groups

Founded in 2014, Project Galileo is Cloudflare’s response to cyberattacks launched against important yet vulnerable targets like artistic groups, humanitarian organizations, and the voices of political dissent. Perhaps now more than ever, protecting these organizations is crucial to delivering the promise of the Internet. Importantly, it’s not us deciding who qualifies: we work with a range of partner organizations such as the Freedom of the Press Foundation, the Electronic Frontier Foundation, and the Center for Democracy and Technology to help identify qualified organizations.

Over the past week we’ve seen an influx of applications to Project Galileo from civil society and community organizations in Ukraine and the region who are increasingly organizing to provide support and essential information to the people of Ukraine. To the vulnerable organizations that qualify, we offer a range of further Cloudflare services that we usually reserve for our largest enterprise customers. You can visit here to find out more about Project Galileo, or if you think your organization might qualify, we encourage you to apply here.

The Athenian Project: for election entities

As with public interest groups, there are many malicious actors today who try to interfere with free and democratic elections. One very simple way that they can do this is through cyberattacks. Just like every other Internet property, election websites need to be fast, they need to be reliable, and they need to be secure. Yet, scarce budgets often prevent governments from getting the resources needed to prevent attacks and keep these sites online.

Just like with Project Galileo, for election entities that qualify, we offer a range of further Cloudflare services to help keep them safe, fast, and online. We have more information about the Athenian Project here, and if you’re working at an election entity, you can apply at the bottom of that same page.

We’re all dependent on the Internet more than ever. But as that dependency grows, so too does our vulnerability to attack. Cloudflare provides these no cost services in the spirit of helping to build a better Internet. Please take advantage of them, and spread the word to other people and organizations who could benefit from them too.

Basic online security hygiene

Beyond Cloudflare’s free services, there are a range of basic steps that you can take to help protect your online presence. We’re imagining that almost everyone will have heard of these steps before. For those of you who have heard it but have been putting it off, now is the time. Taking these simple steps today can save you a world of cyber heartache tomorrow.

Don’t re-use passwords across accounts. It’s unfortunate, but websites and applications are compromised every day. Sometimes, a compromise will result in a hacker gaining access to all the usernames and passwords on that website or app. One of the first things a hacker will then do is try all those username and password combinations on other popular websites. If you had an account on a compromised website, and your password there is the same as the one you use for (say) your online banking account, well… they’re now in your bank account. Compounding this, compromised credentials are frequently bought and sold in illegal online marketplaces. You can check if your credentials have been compromised on this site. It’s extremely important to ensure that you don’t use the same credentials on multiple sites or apps.

Use multi-factor authentication on your accounts. This adds a second layer of identification beyond just your password. It often takes the form of a confirmation code in a text message or email, or better yet, a randomly generated code from an authentication app, or, best of all, a hardware key that you insert into your computer or wave at your phone. This helps ensure that the person logging into your account is actually you. Internally at Cloudflare, we use hardware keys exclusively because of their high security.

Use a password manager. If you want to compress the two above steps down into one, find and begin using a password manager. A password manager helps you manage passwords across multiple accounts; it automatically creates a random and unique password for each login you have. It can also manage randomly generated multi-factor authentication for you. If you’re in the Apple ecosystem, Apple has one built into iOS and macOS that will sync across your devices. 1Password and LastPass are also very popular examples. We require the use of a password manager at Cloudflare, and recommend their use to everyone.

Keep your software up to date. This applies for all your software — both operating systems and applications, on computers and on your phone. Flaws and potential security holes are being discovered all the time. While vendors are increasingly quick to react, and software can be patched over the Internet in a matter of minutes — this only works if you click the “Install Update Now” button. Or better yet, you can set updates to be automatic, and this can help to guarantee that your systems stay current.

Be extra cautious before clicking on links in emails. According to the CISA, more than 90% of successful cyber-attacks start with a phishing email. This is when a link or webpage looks legitimate, but it’s actually designed to have you reveal your passwords or other sensitive information. You can double-check the URL of any links you click on. Or better yet, type the URL in yourself, or search for the site you’re looking for from your search engine. Finally, 1.1.1.2 (see above in this post) can help protect you in the event that you do click on one of these phishing links.

Be extra cautious giving credentials to people who have called you. Phishing doesn’t just happen via email. It can happen over the phone, too. It might be a call from someone claiming to work at your bank, telling you there’s strange activity on your account. Or someone claiming to be an IT administrator at your company, asking why you’ve been looking at strange websites. After putting you on the back foot, they’ll ask for something so they “can help you” — possibly a password or a text confirmation code. Don’t give it to them. If you’re at all unsure of anyone who just called you, there’s a simple solution: ask them for their name, their department, and their organization, and then hang up. You can then call them back through a phone number that their organization advertises on their homepage.

Have an offline, or at least a cloud-based, backup of critical or irreplaceable data. Even if you follow every last piece of advice above, there is still the risk that something bad happens. A backup of your critical data — ideally offline, but even one up in the cloud — is your last line of defense. Beyond security resilience, backups also improve your general resilience. Lost devices, natural disasters, and accidents happen. Backups mitigate the impact.

These are simple and immediate actions you can take to help keep your online presence secure.

From everyone at Cloudflare: we hope that you and your loved ones are safe during these unpredictable times.

Internet traffic patterns in Ukraine since February 21, 2022

Post Syndicated from John Graham-Cumming original https://blog.cloudflare.com/internet-traffic-patterns-in-ukraine-since-february-21-2022/

Cloudflare operates in more than 250 cities worldwide where we connect our equipment to the Internet to provide our broad range of services. We have data centers in Ukraine, Belarus and Russia and across the world. To operate our service we monitor traffic trends, performance and errors seen at each data center, aggregate data about DNS, and congestion and packet loss on Internet links.

Internet Traffic

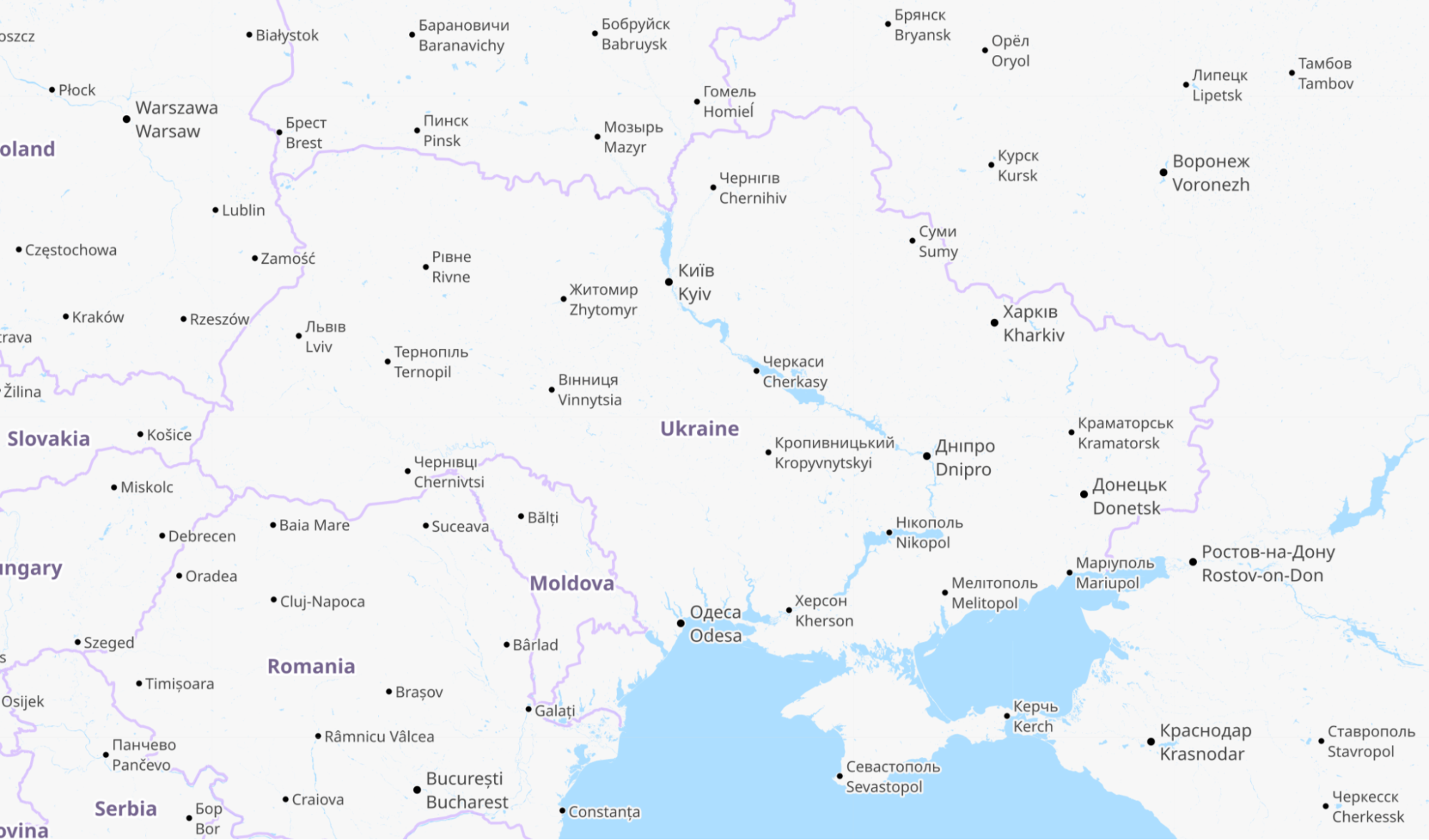

For reference, here is a map of Ukraine showing its major cities. Note that whenever we talk about dates and times in this post, we are using UTC. Ukraine’s current time zone is UTC+2.

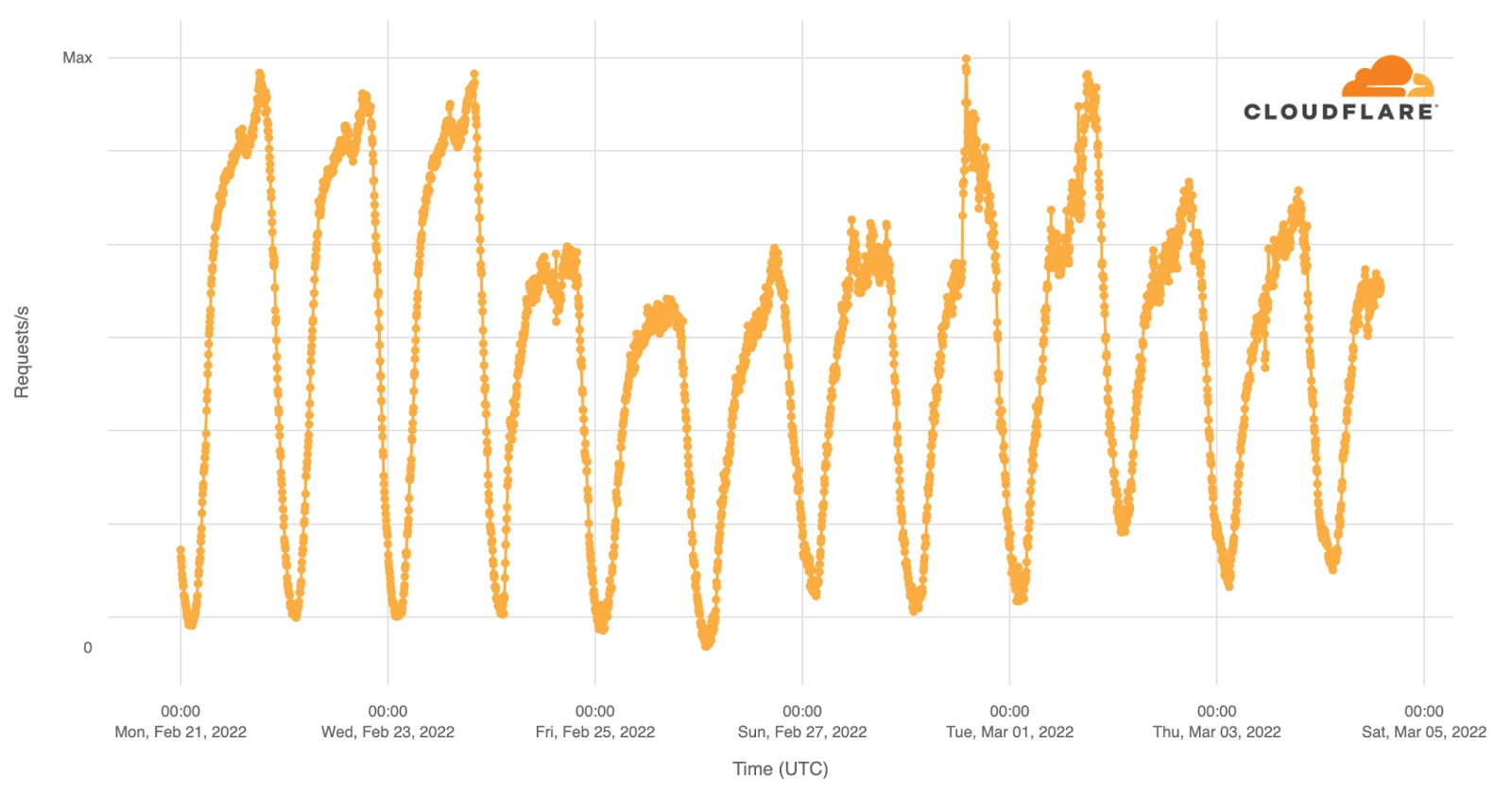

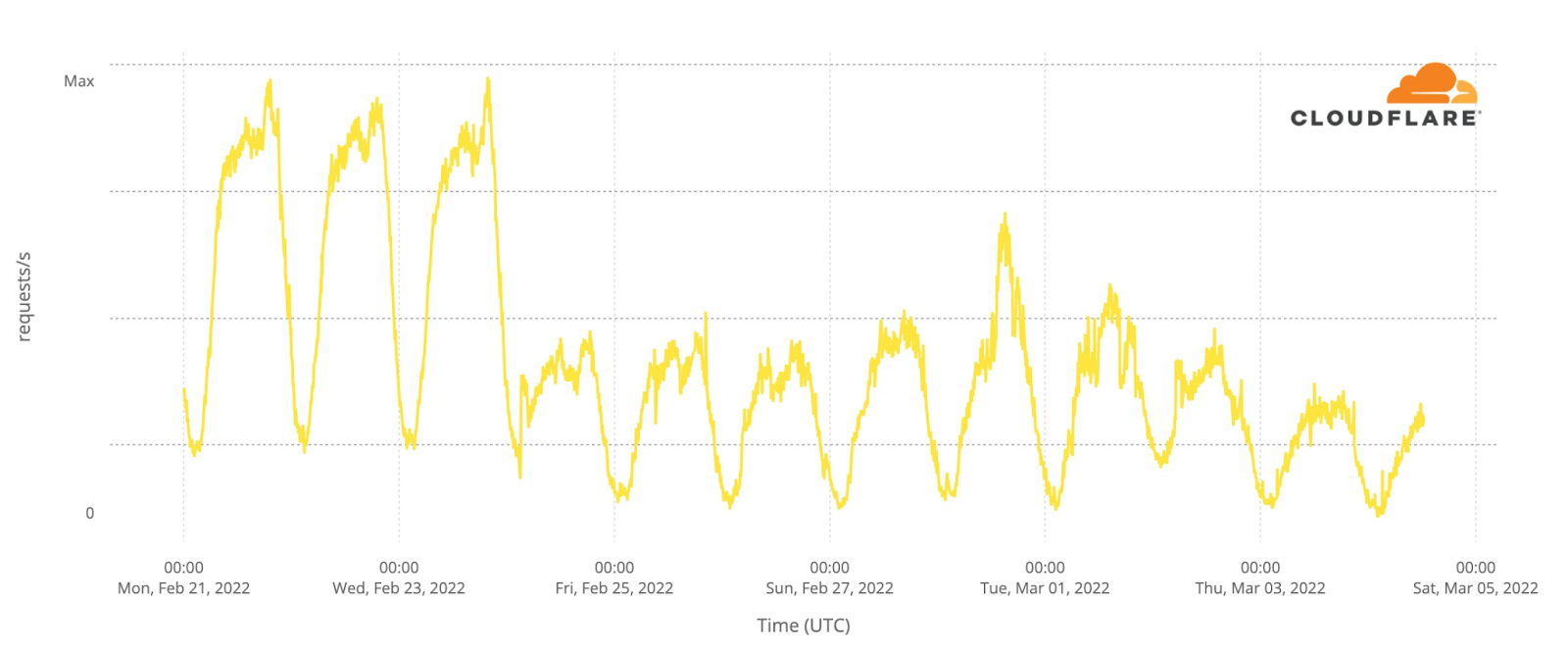

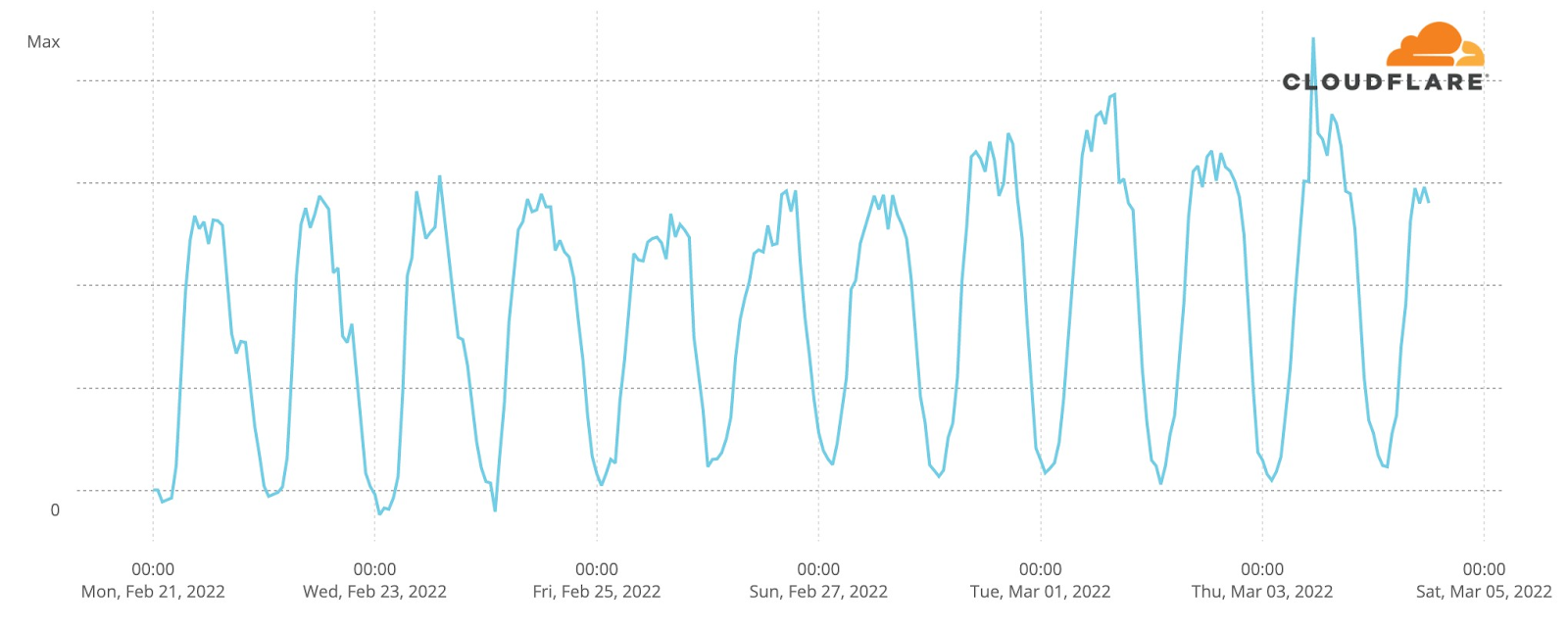

Internet traffic in Ukraine generally follows a pretty predictable pattern based on day and night. Lowest in the hours after local midnight and picking up as people wake up. It’s not uncommon to see a dip around lunchtime and a peak when people go home in the evening. That pattern is clearly visible in this chart of overall Internet traffic seen by Cloudflare for Ukrainian networks on Monday, Tuesday, and Wednesday prior to the invasion.

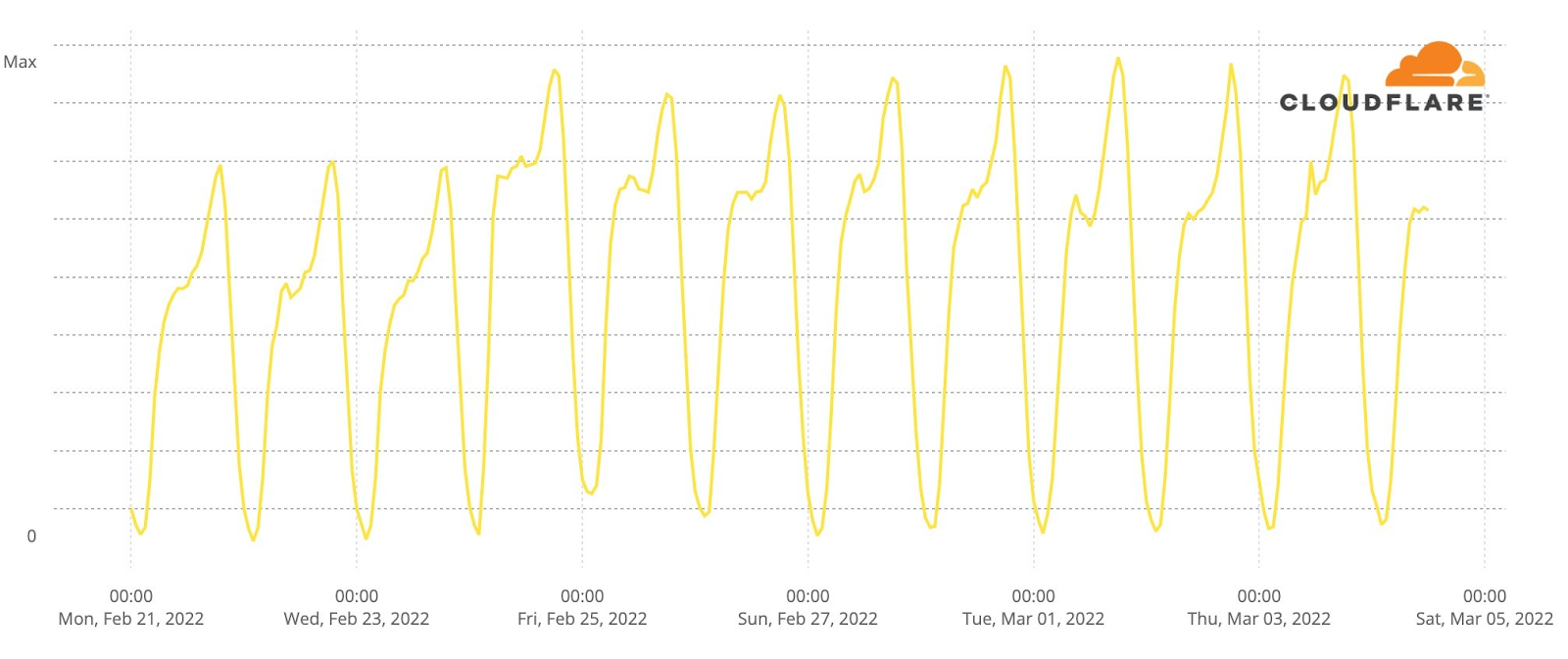

Starting Thursday, traffic was significantly lower. On Thursday, we saw about 70% of our normal request volume and about 60% on Friday. Request volumes recovered to 70% of pre-invasion volume on Saturday and Sunday before peaking on Monday and Tuesday because of attacks that we mitigated coming from networks in Ukraine.

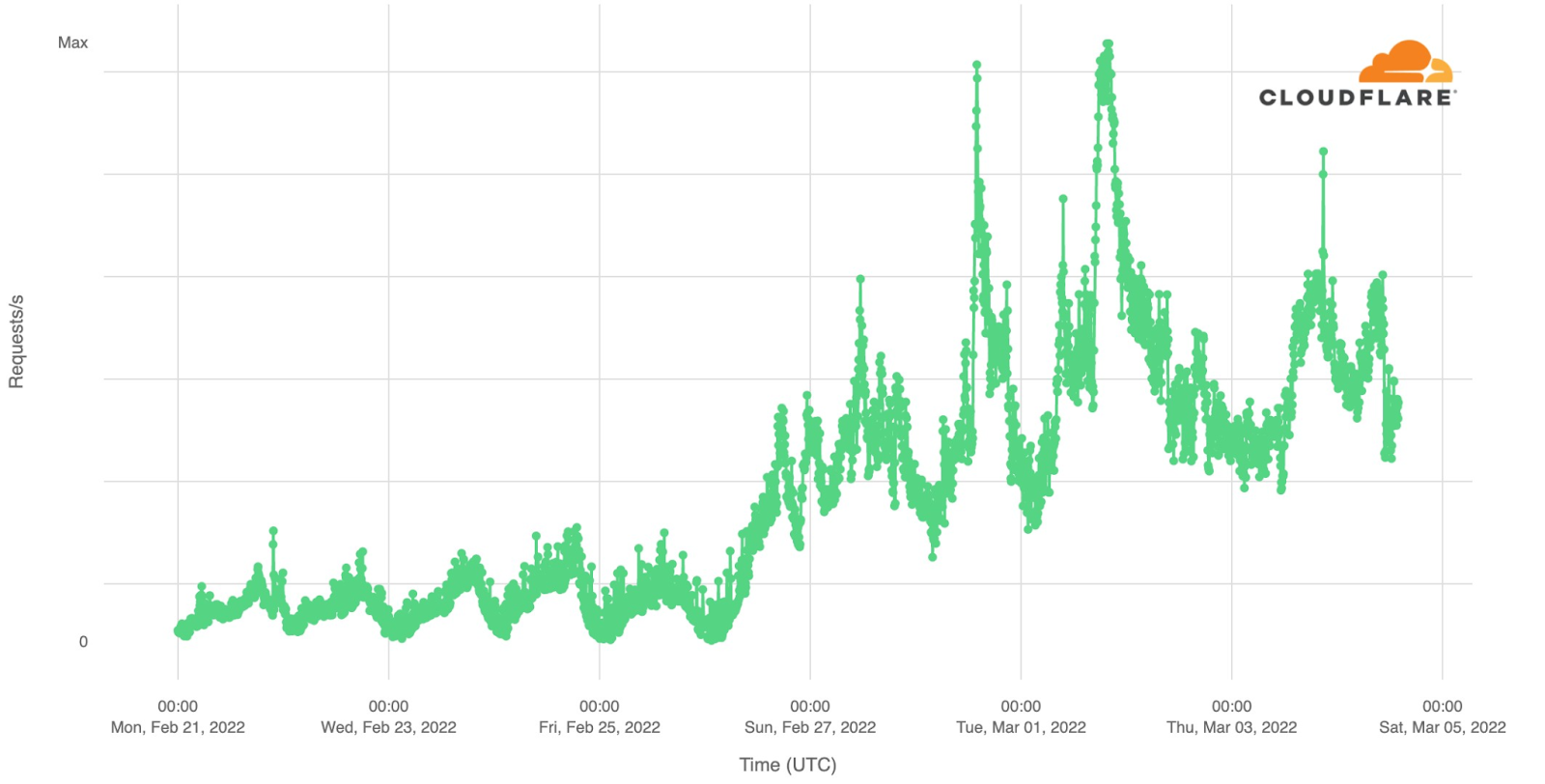

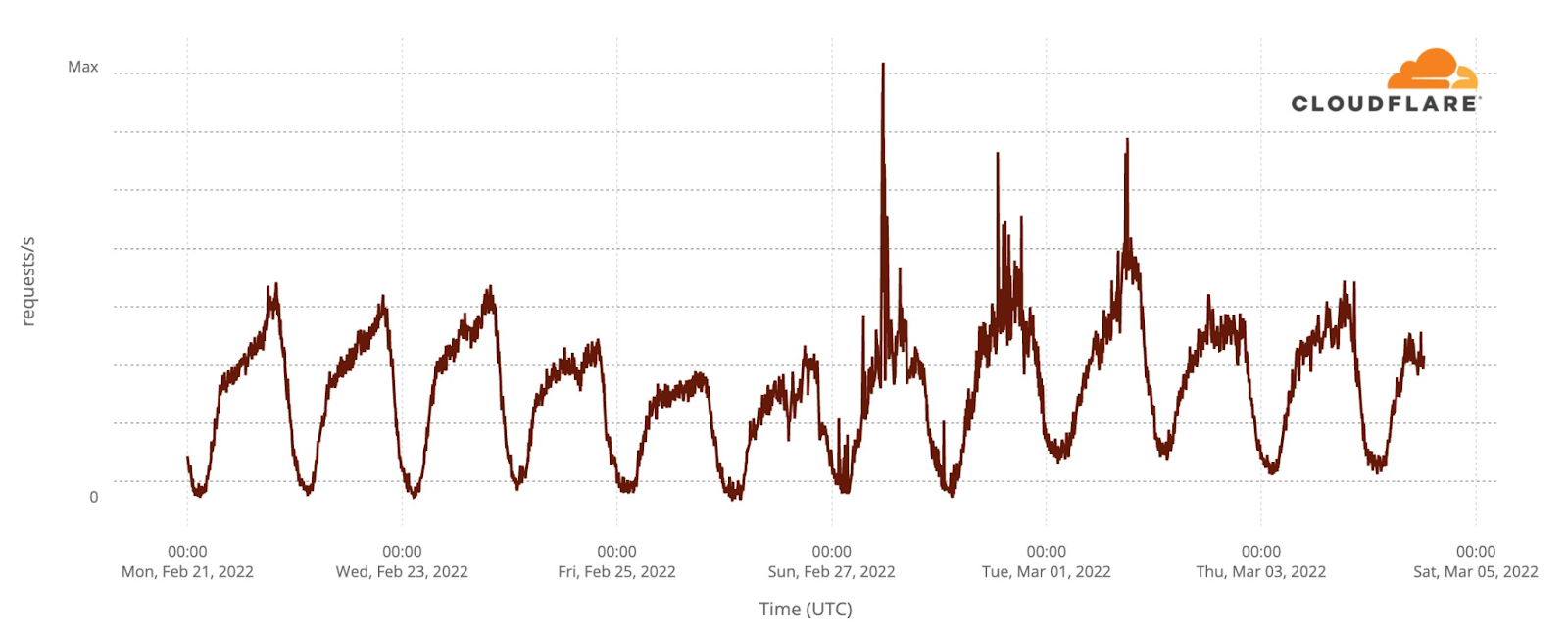

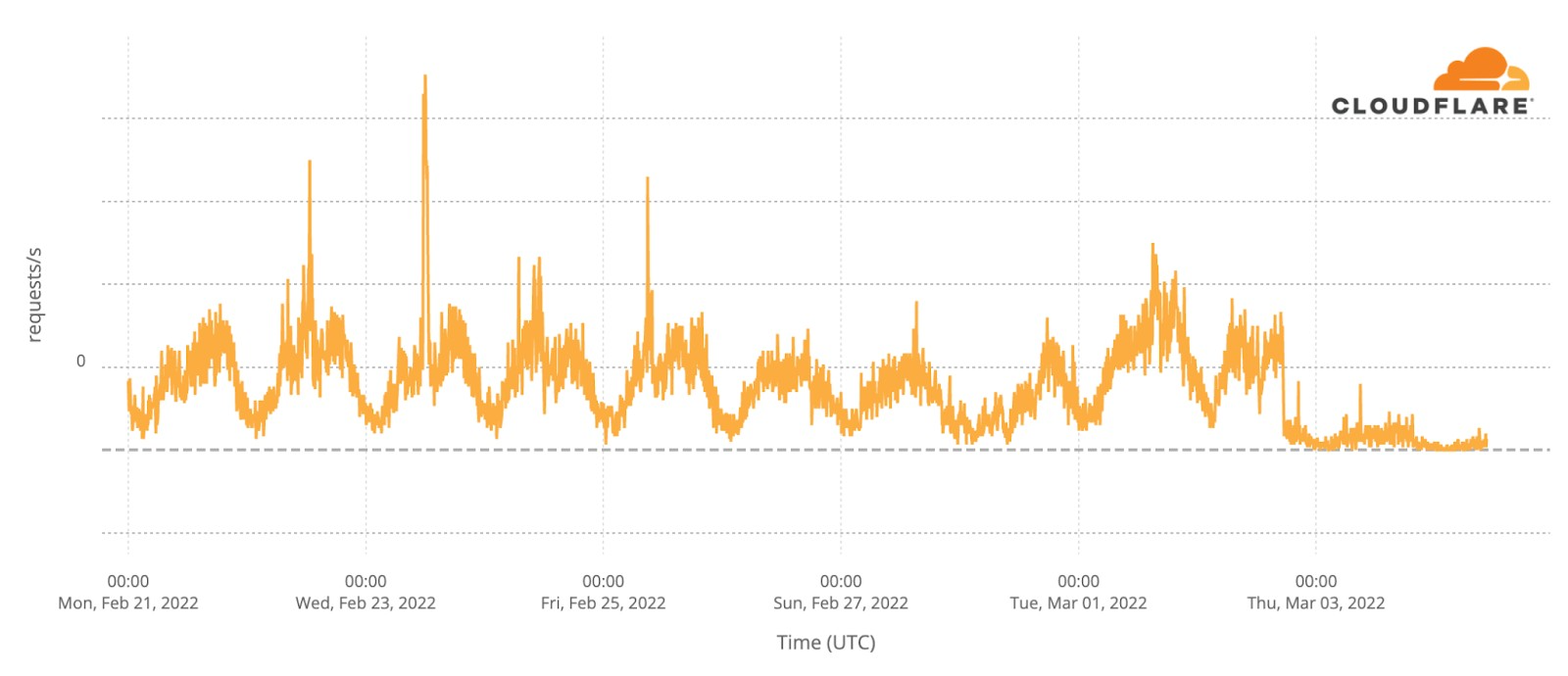

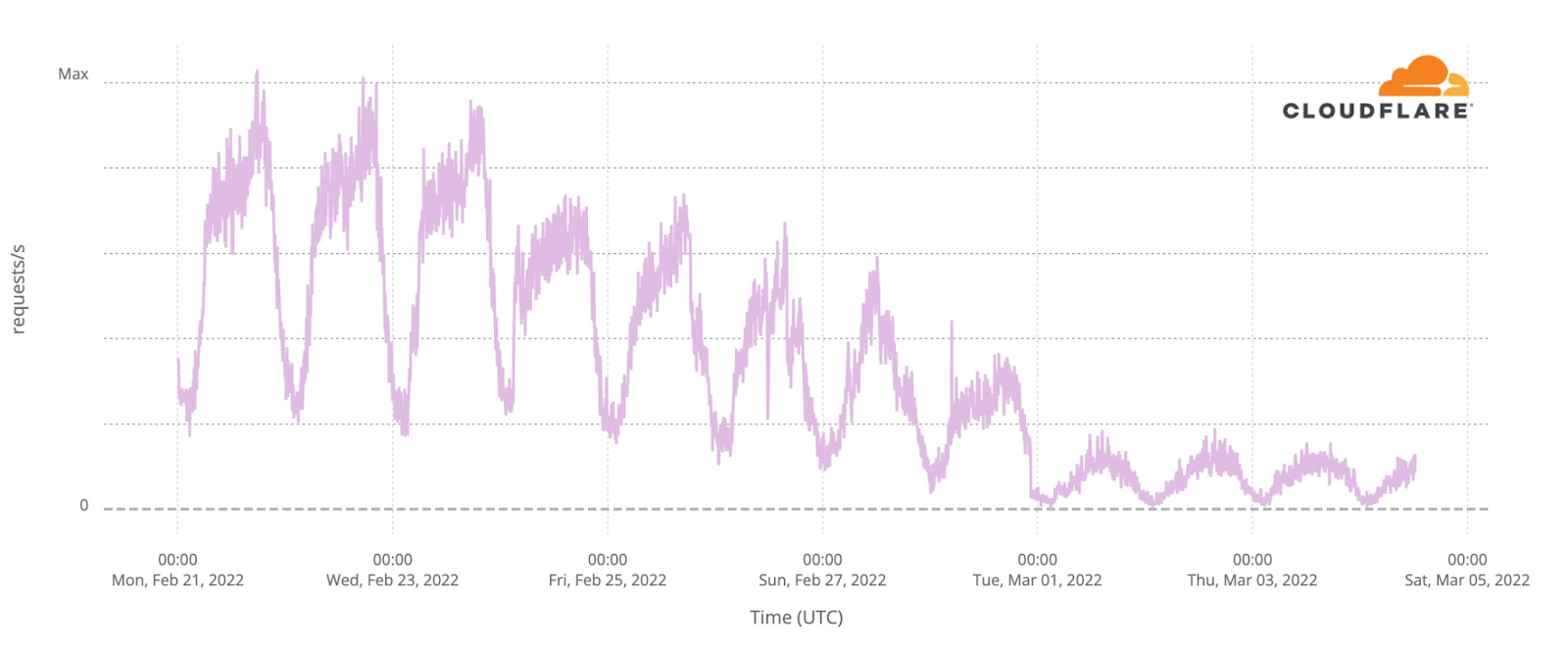

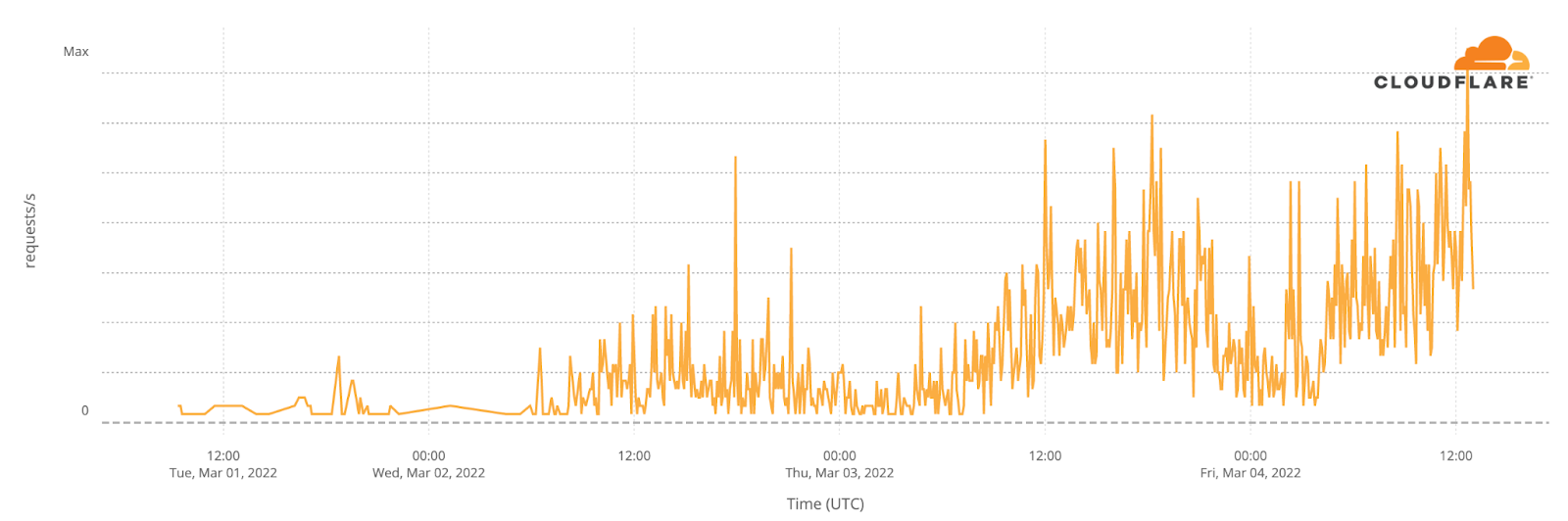

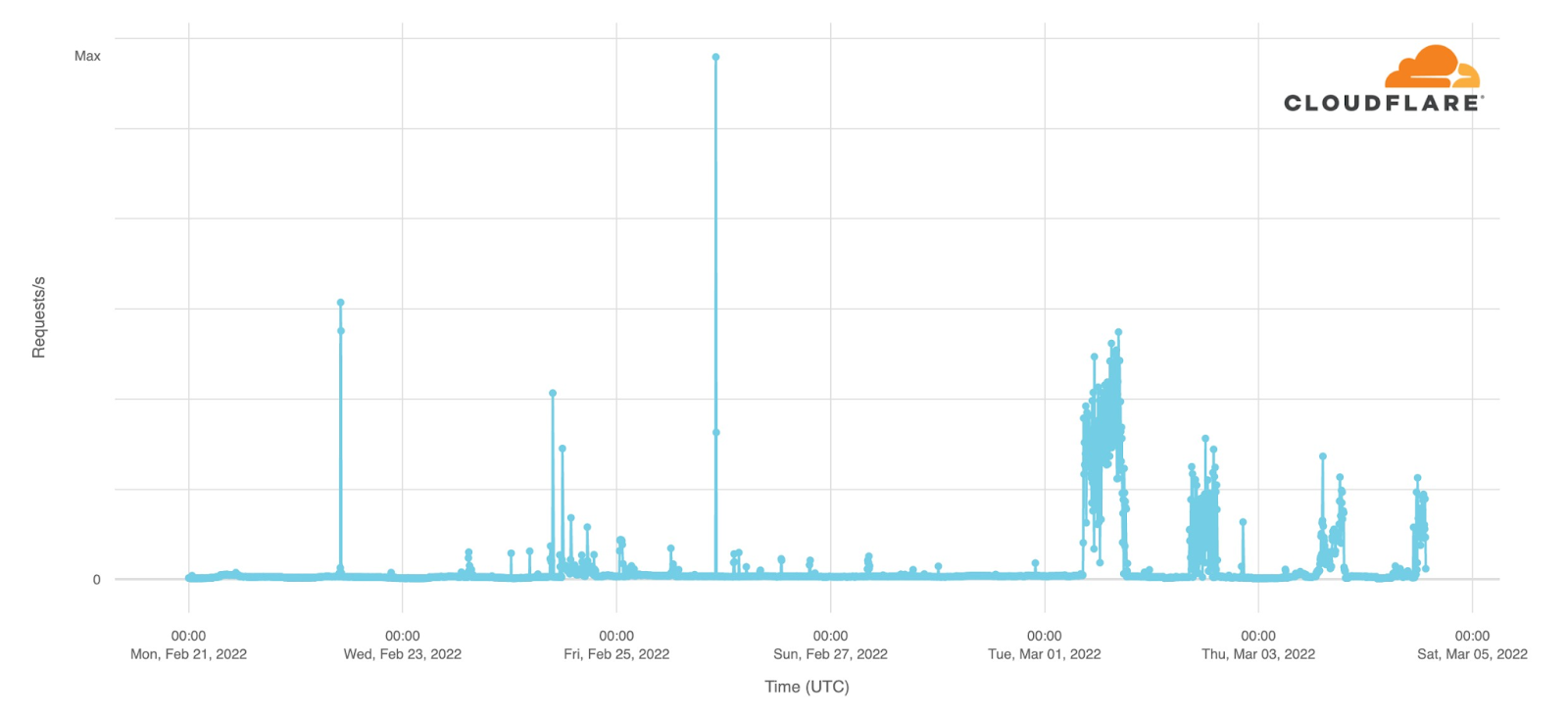

This chart shows attack traffic blocked by Cloudflare that originated on networks in Ukraine. Note that this is quite different from attacks against .ua domains, which can originate anywhere in the world and are discussed below.

Analysis of network traffic from different cities in Ukraine gives us some insight into people’s use of the Internet and availability of Internet access. Here’s Internet traffic from the capital, Kyiv:

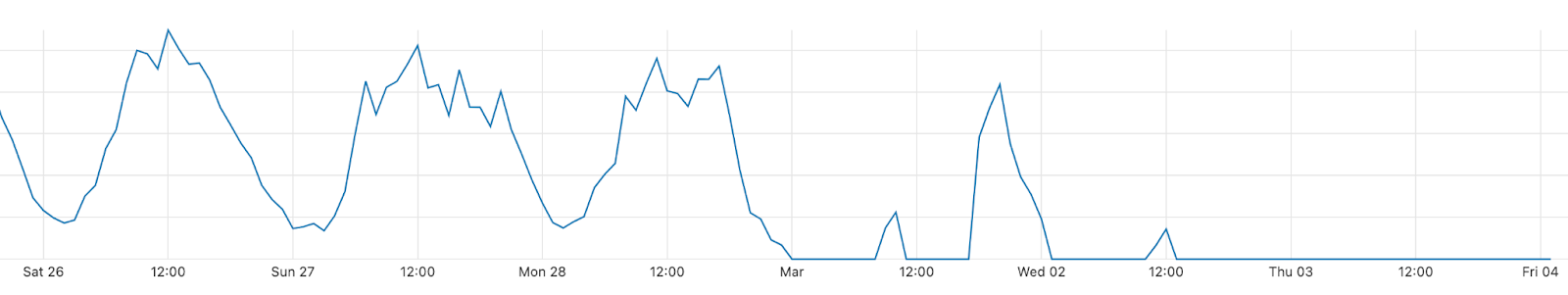

Once again the “normal” ebb and flow of Internet traffic is seen on Monday, Tuesday, and Wednesday. Early on Thursday morning, Internet traffic picks up after Vladimir Putin’s announcement of the attack but never reaches normal levels that day. Friday is even lower, but traffic in Kyiv has gradually increased since then.

Moving westward to Lviv, we see a very different pattern of use.

The same normal flows on Monday to Wednesday are visible, followed by a smaller drop for three days and then a dramatic increase in traffic. As many Ukrainians have moved westward towards Poland, Slovakia and Romania, away from the fighting, it appears that Internet traffic has grown with their arrival in Lviv.

The city of Uzhhorod on the Slovakian border shows a similar pattern.

To the east of Lviv, the city of Ternopil has also seen an increase in Internet traffic.

As has Rivne.

Looking at Rivne, Ternopil, Uzhhorod, and Lviv, it’s possible that the peaks in Internet traffic on different days show the movement of people westward as they try to escape fighting around the capital and in the east and south.

On the opposite side of Ukraine, the situation is quite different. Here’s the traffic pattern for the city of Kharkiv. It has stayed at roughly between 50% and 60% (March 3) of the usual rate since the beginning of the invasion.

North of Kharkiv, the city of Sumy (north-eastern Ukraine, near the Russian border), traffic levels are very low since yesterday, March 3, 2022.

A similar trend can be seen in the city Izyum, south of Kharkiv (east of Ukraine), where traffic is very low since March 2.

Traffic in Donetsk has remained fairly consistent throughout the invasion, except for March 1 when there was a dramatic change in traffic. This was most likely caused by an attack against a single .ua domain name, with the attack traffic coming, at least in part, from Donetsk.

Some other areas with fighting have experienced the largest drops and partial Internet outages. Moving to the south, traffic in Mariupol declined after the invasion and has dropped dramatically in the last three days with outages on local networks.

Here’s a view of traffic from AS43554 in Mariupol showing what seems to be a total outage on March 1 that continued through March 4.

To the west of Mariupol, Osypenko shows a gradual decline in traffic followed by three days of minimal Internet use.

Similar large drops are seen in Irpin (just outside Kyiv to the northwest).

And in Bucha, which is next to Irpin; both Bucha and Irpin are close to Hostomel airport.

Enerhodar is the small city in the south of Ukraine where Europe’s largest nuclear plant, Zaporizhzhya NPP, is located.

There has also been minimal traffic (or possible outage) from Severodonetsk (north of Luhansk) for the past four of days.

We have started to see traffic from Starlink terminals in Ukraine, although traffic levels remain very low.

Cyberattacks

The physical world invasion has been accompanied by an increase in cyberattacks against Ukrainian domain names and networks.

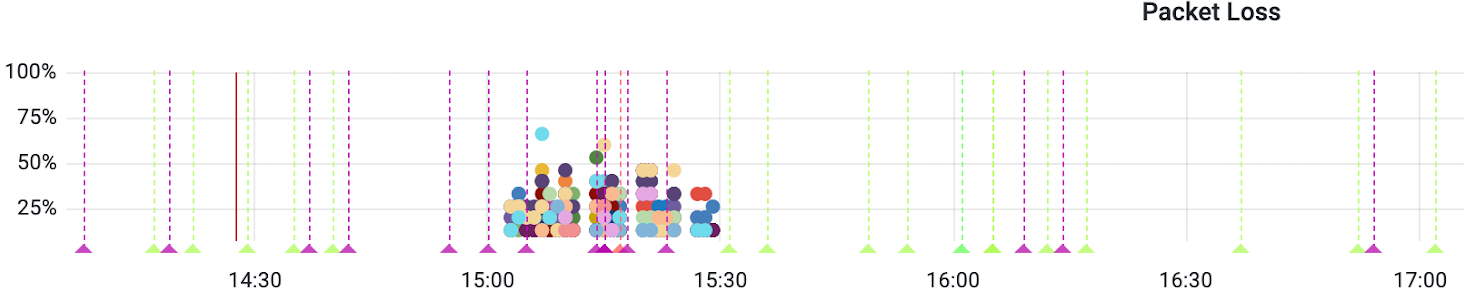

Just prior to the invasion, on February 23, Cloudflare’s automated systems detected a large amount of packet loss on a major Internet connection to our Kyiv data center and automatically mitigated the problem by routing traffic onto other networks. This packet loss was caused by congestion on the transit provider’s network, which in turn was caused by a large DDoS attack. It appeared in our dashboards as packet loss over a 30-minute period between 1500-1530 (the different colors are different parts of our network infrastructure in Kyiv).

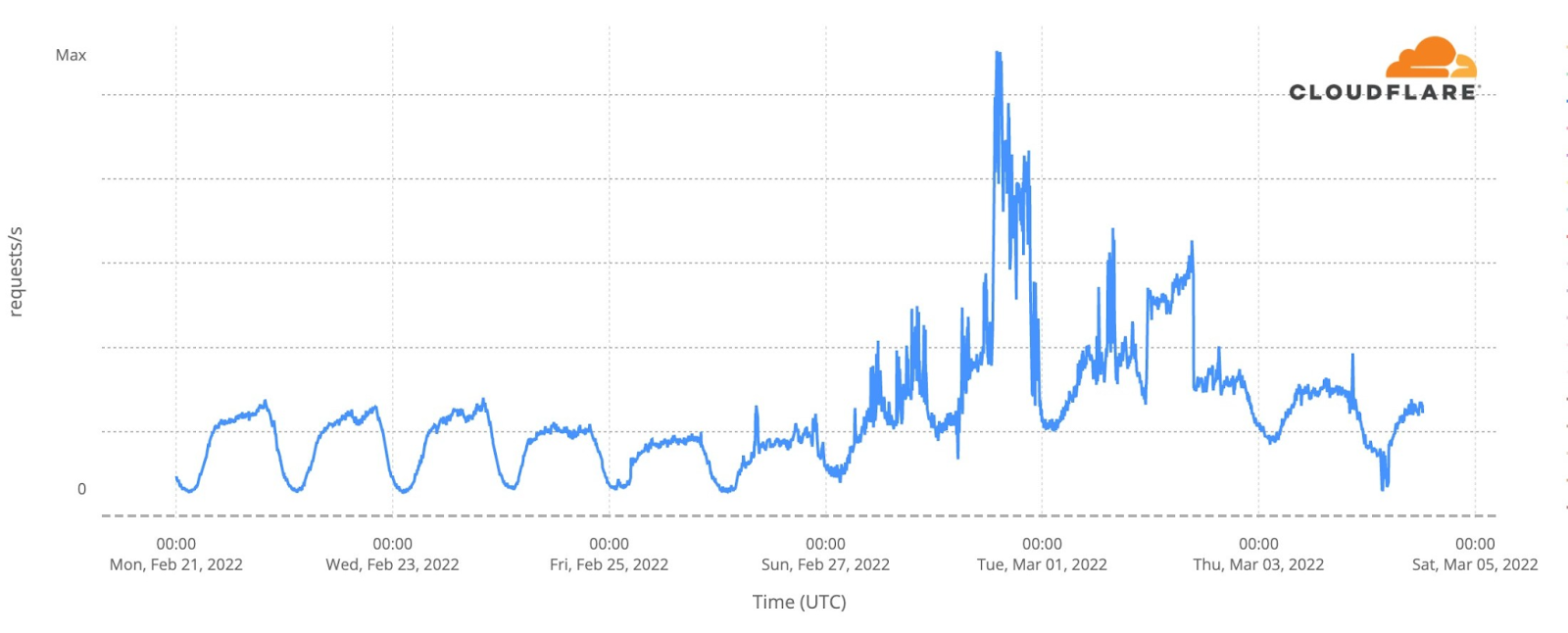

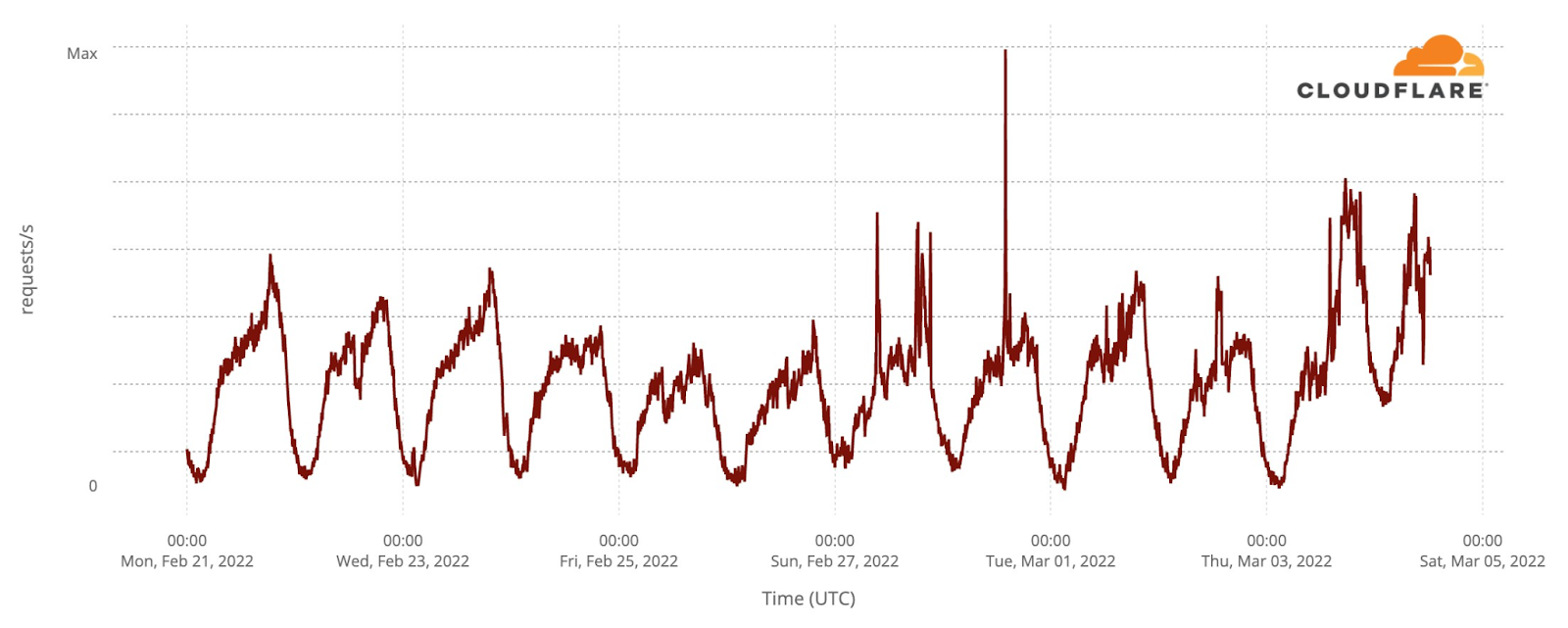

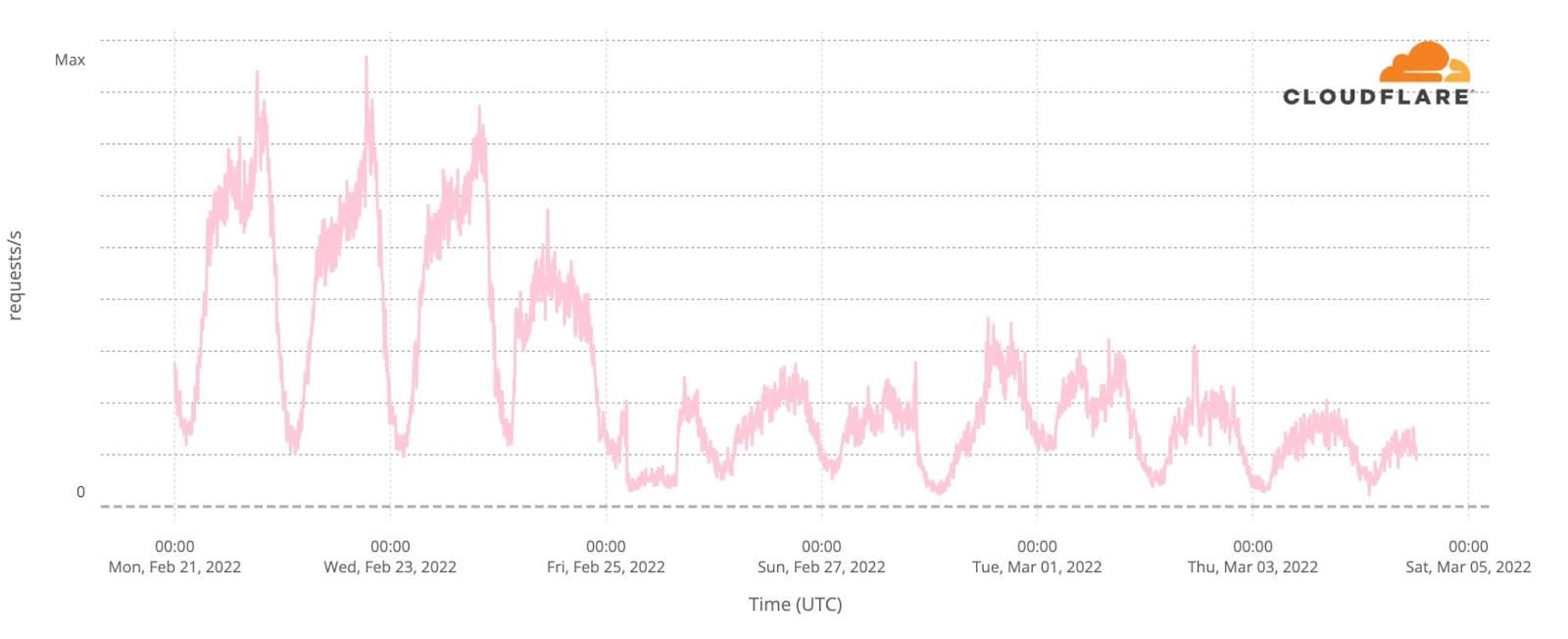

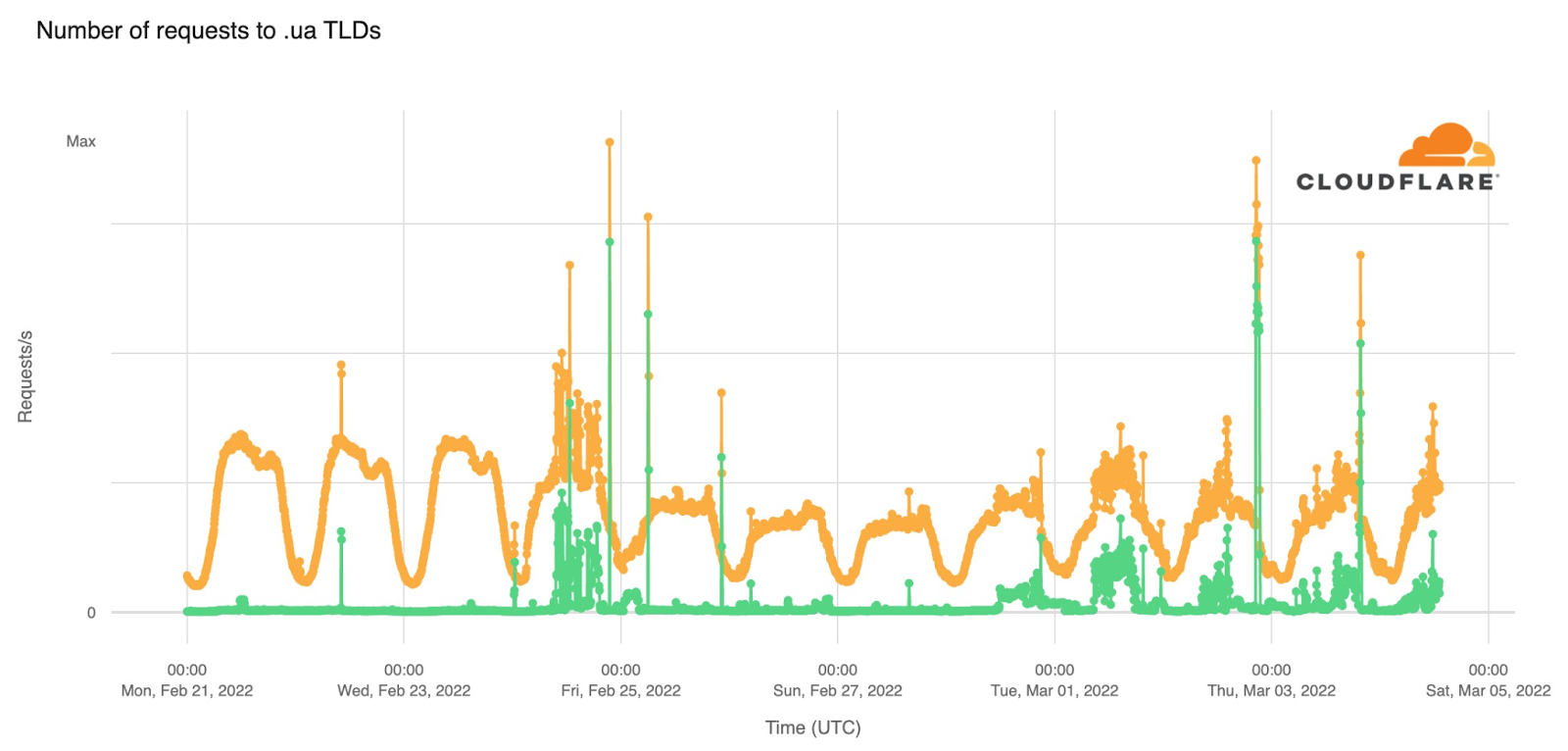

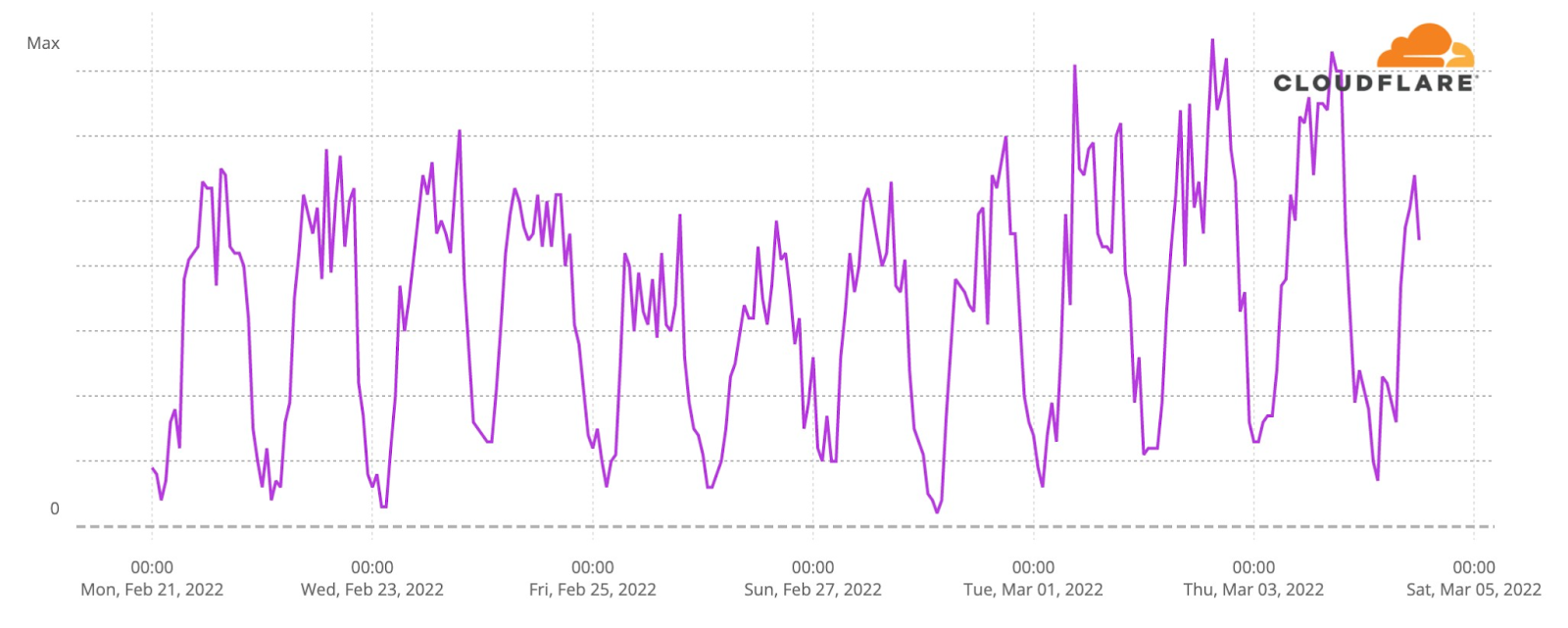

This next chart gives an overview of traffic to .ua domains protected by Cloudflare and requests that are “mitigated” (i.e. blocked by our firewall products). The chart shows only layer 7 traffic and does not give information about layer 3/4 DDoS, which is covered separately below.

On the first day of the invasion attacks against .ua domains were prevalent and at times responsible for almost 50% of the requests being sent to those domains. From Friday, February 25 attacks returned to levels seen prior to the invasion and started picking up again on Tuesday, March 1.

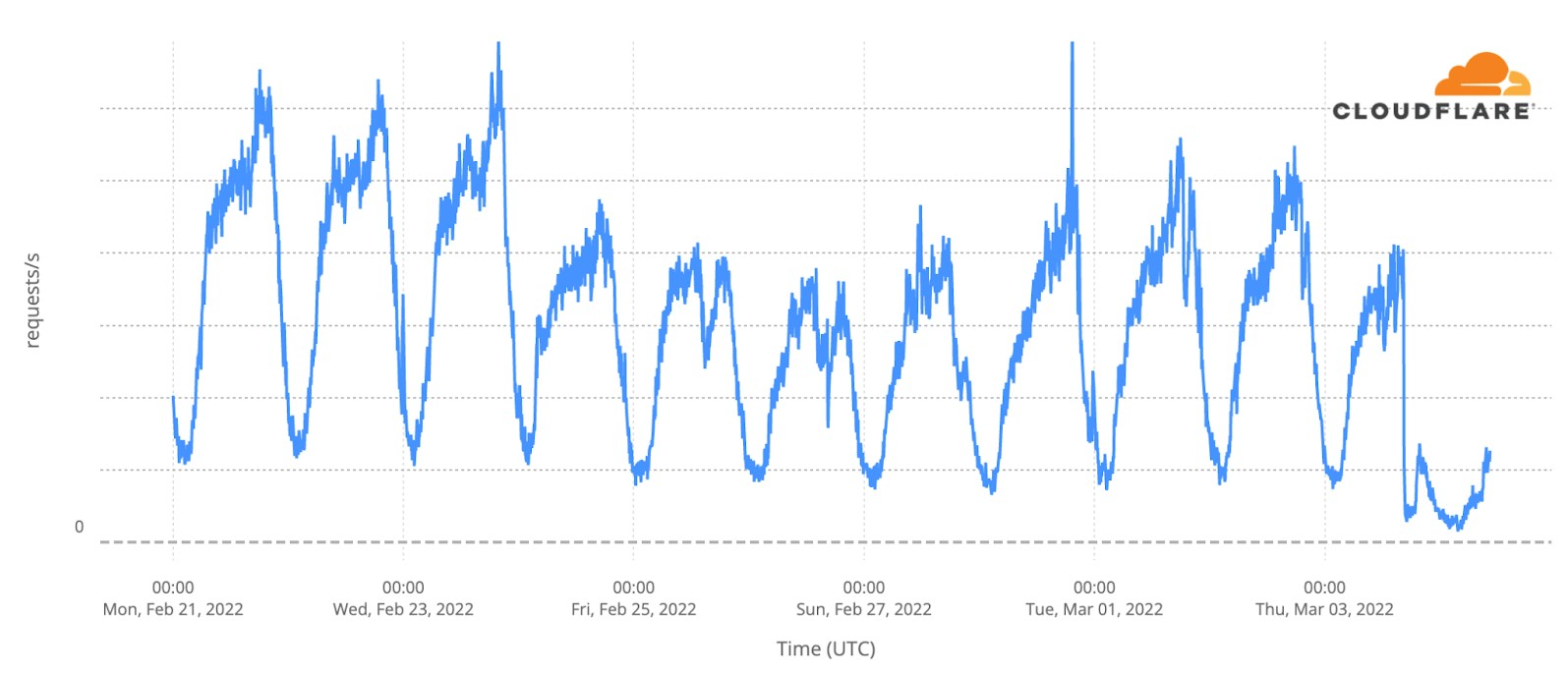

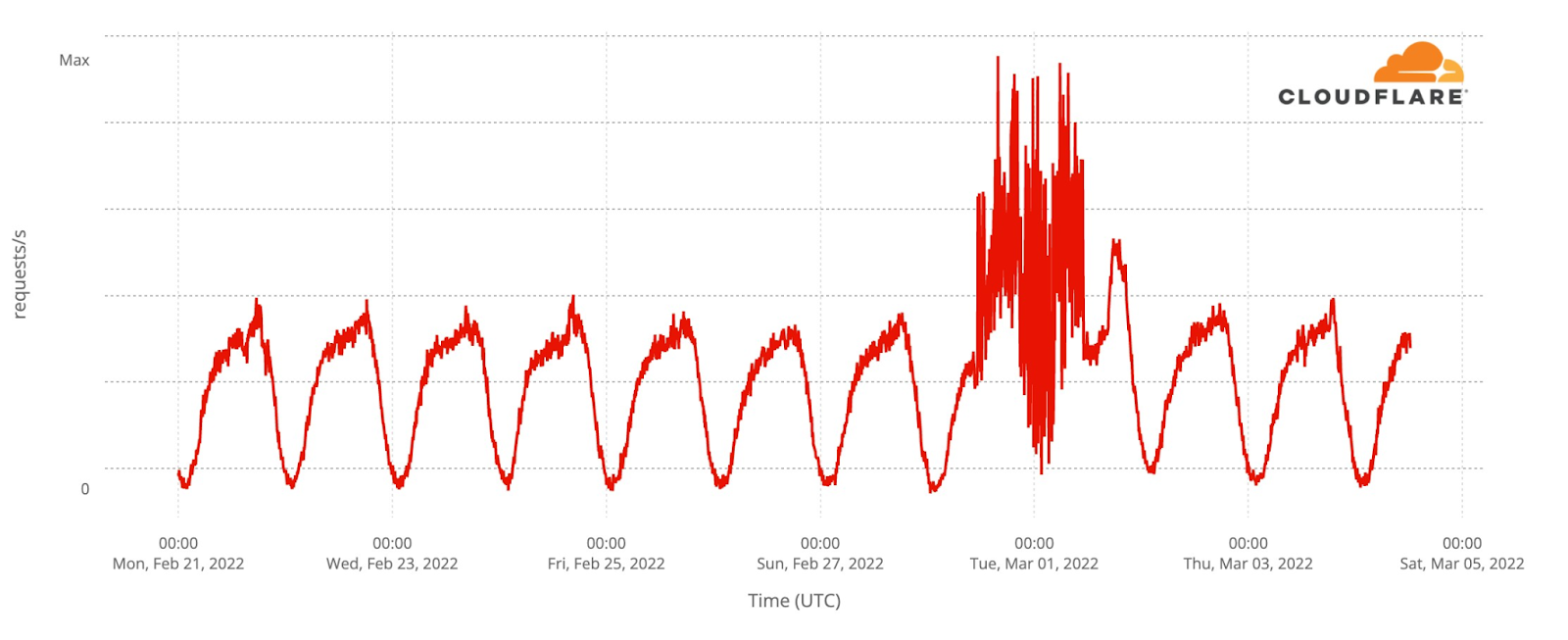

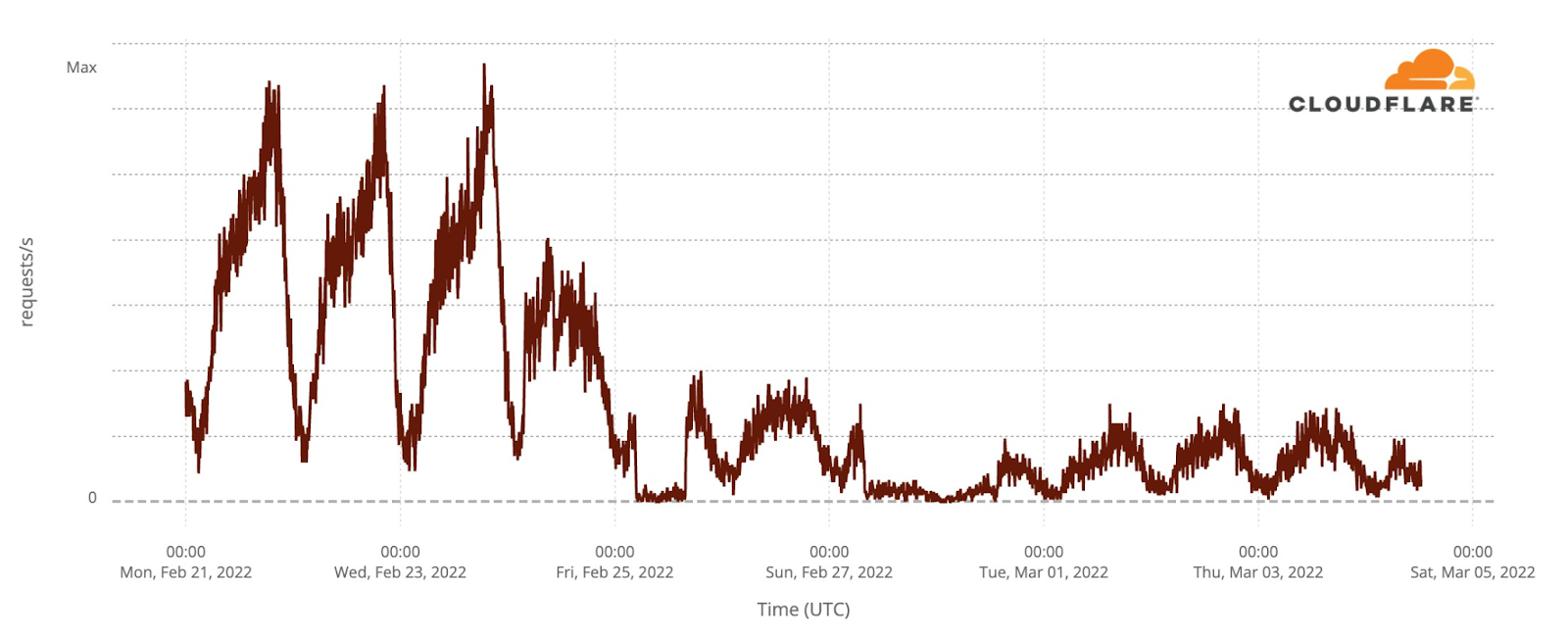

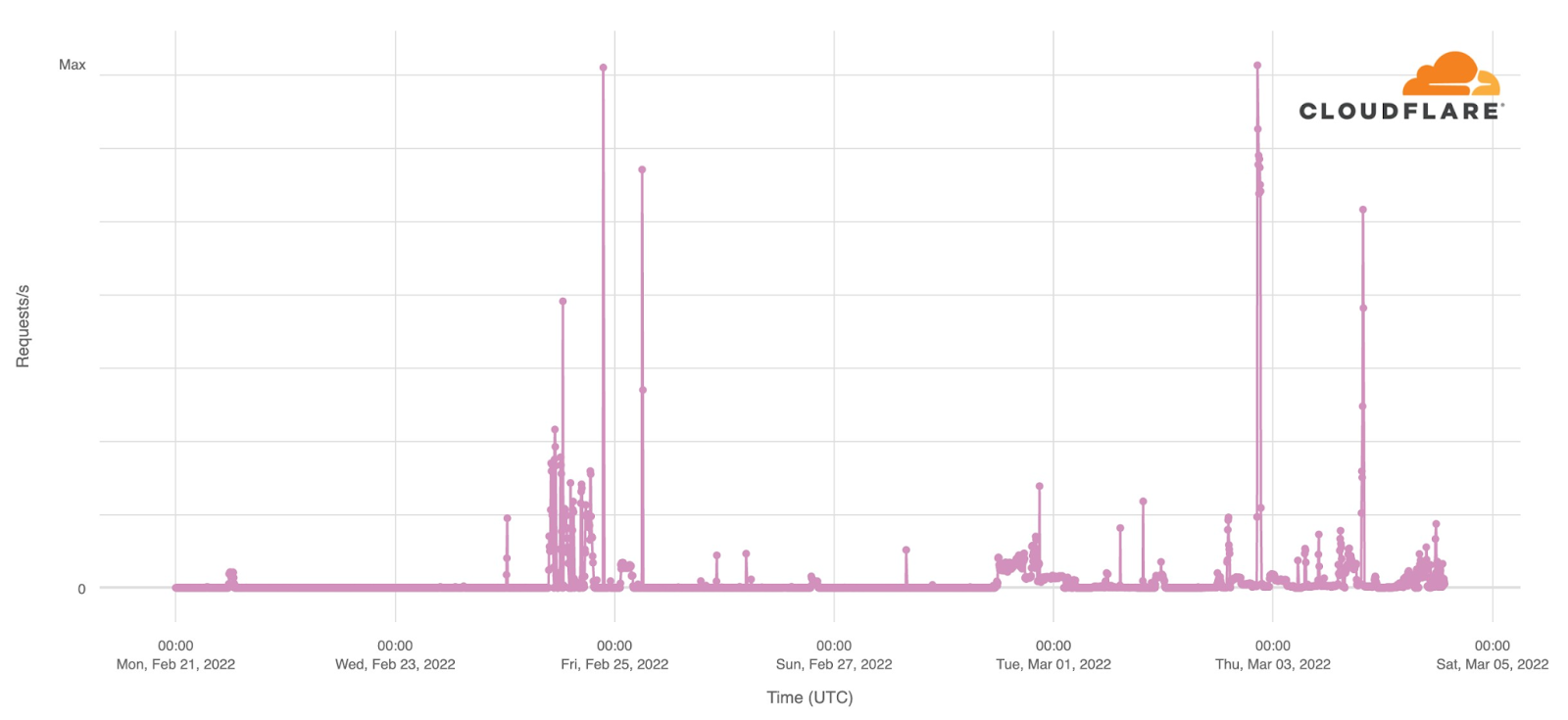

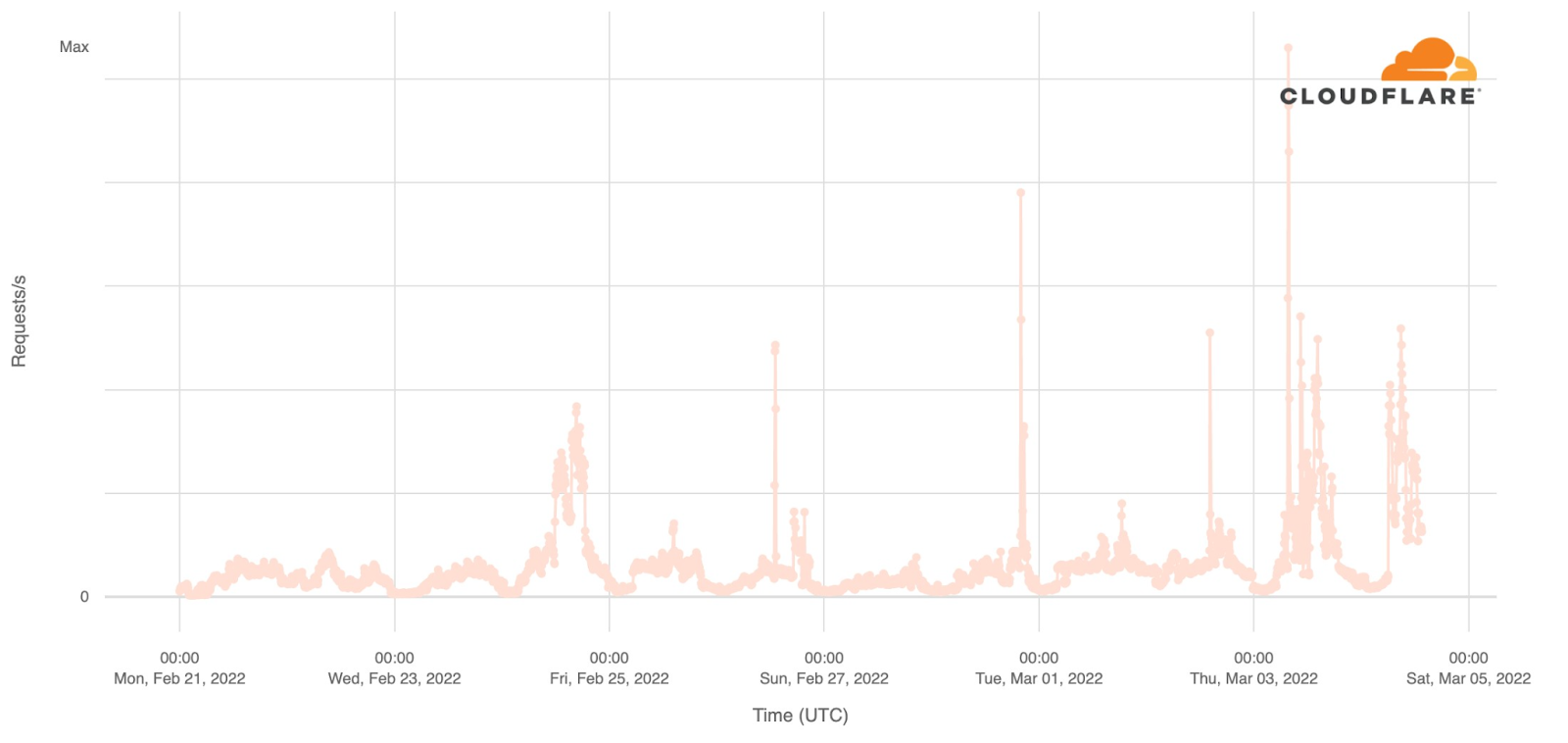

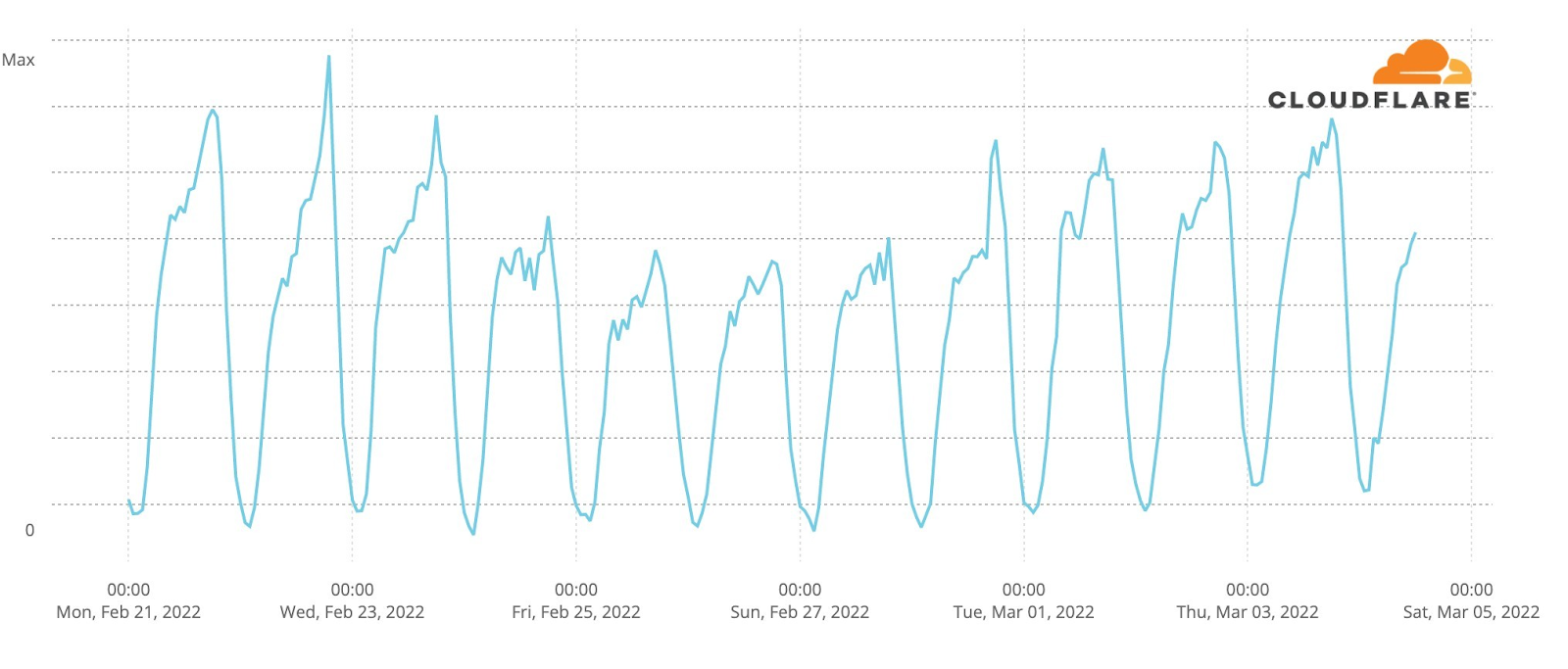

Digging into the layer 7 mitigations we can see that the biggest attacks over all are layer 7 DDoS attacks.

The next largest attacks are being mitigated by firewall rules put in place by customers.

Followed by blocking requests based on our IP threat reputation database.

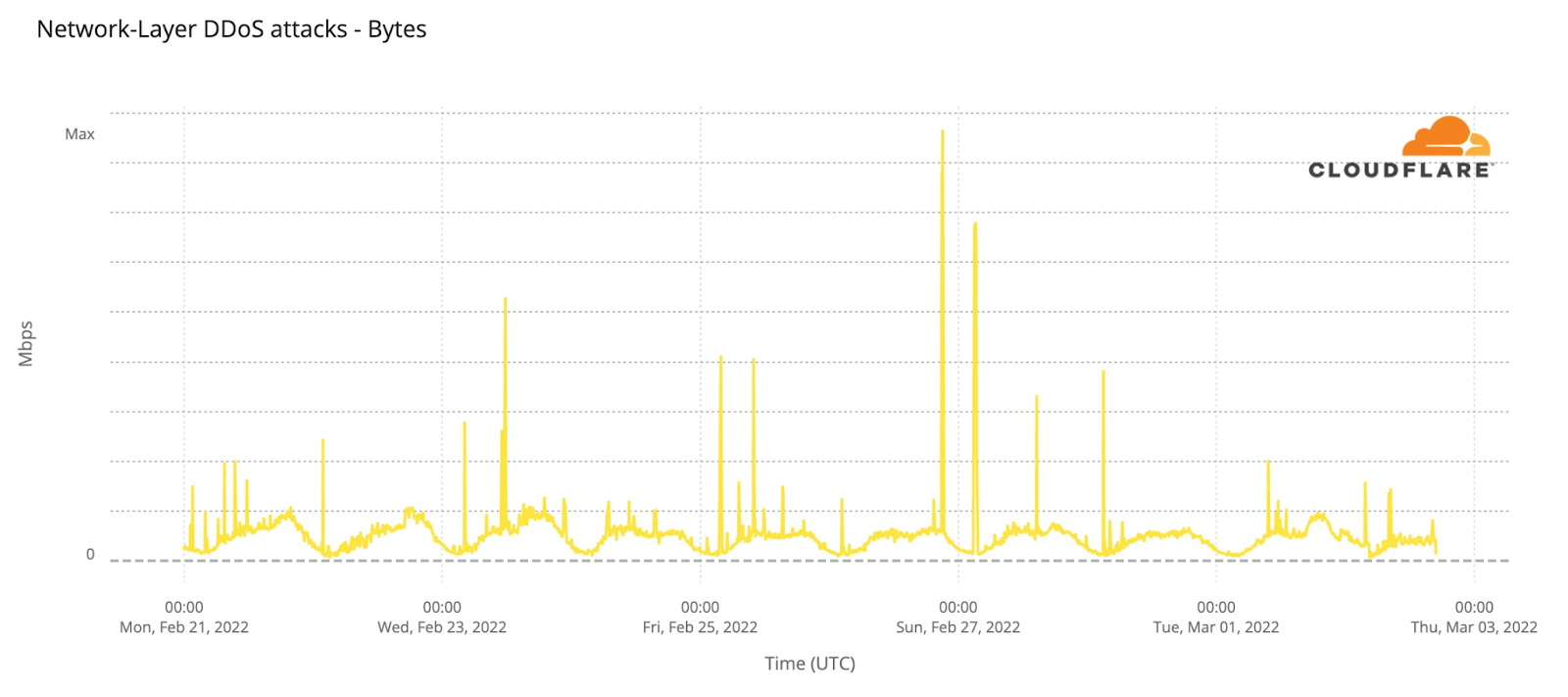

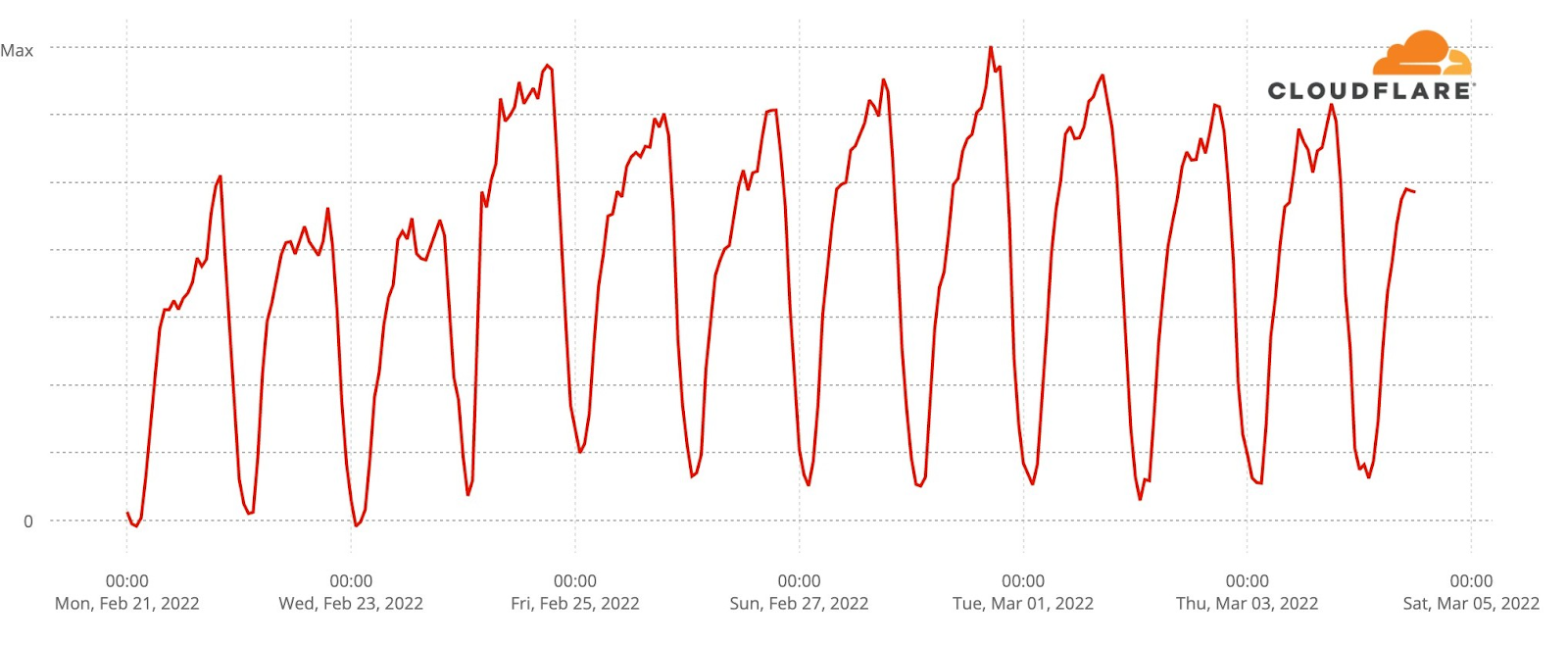

Layer 3/4 traffic is harder to attribute to a specific domain or target as IP addresses are shared across different customers. Looking at network-level DDoS traffic hitting our Kyiv data center, we see occasional peaks of DDoS traffic reaching a high of nearly 1.8 Gbps.

Note that although the layer 3/4 and layer 7 attacks we are mitigating have been relatively small, that does not mean they are not devastating or problematic. A small website or service can be taken down by relatively small attacks, and the layer 7 attack traffic often includes vulnerability scanning, credential stuffing, SQL injection, and the usual panoply of techniques carried out to either deface or penetrate an Internet service.

Unprotected Internet properties are vulnerable to even small attacks and need protection.

Social media and communications

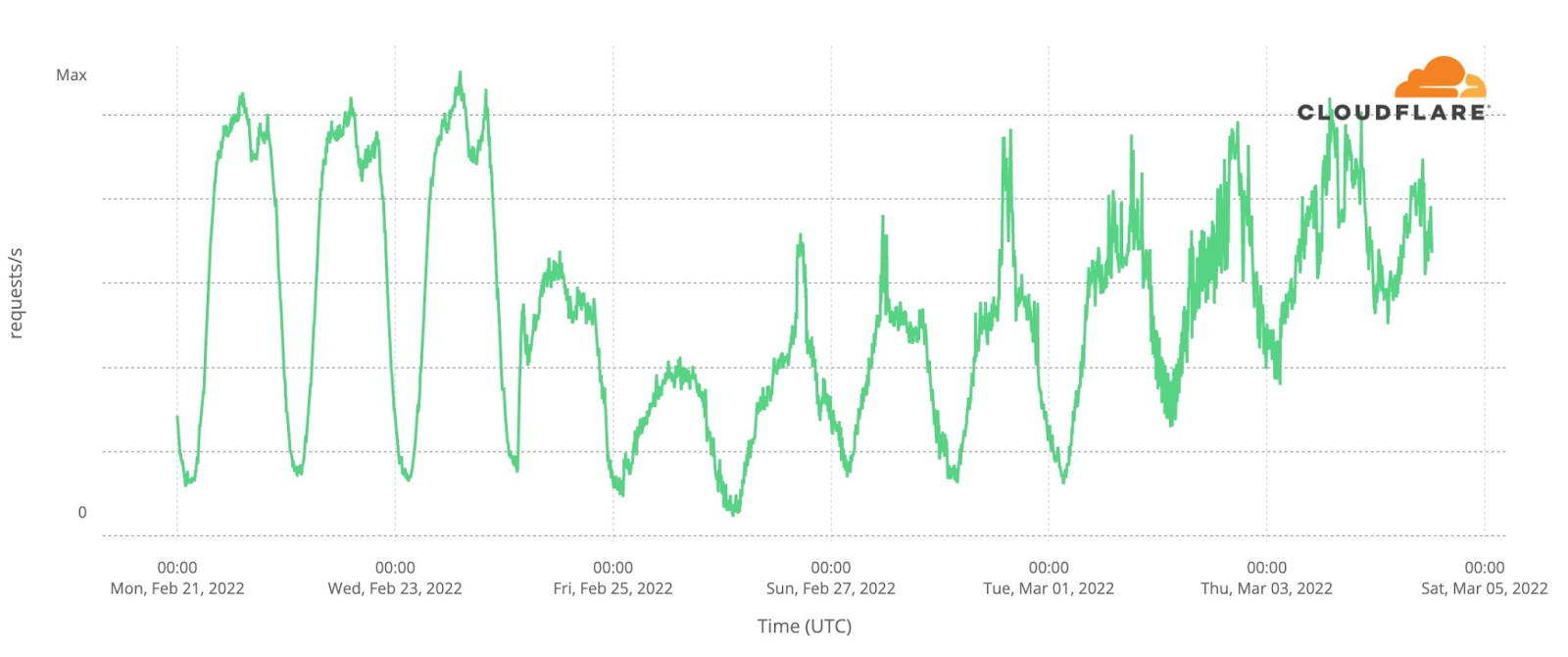

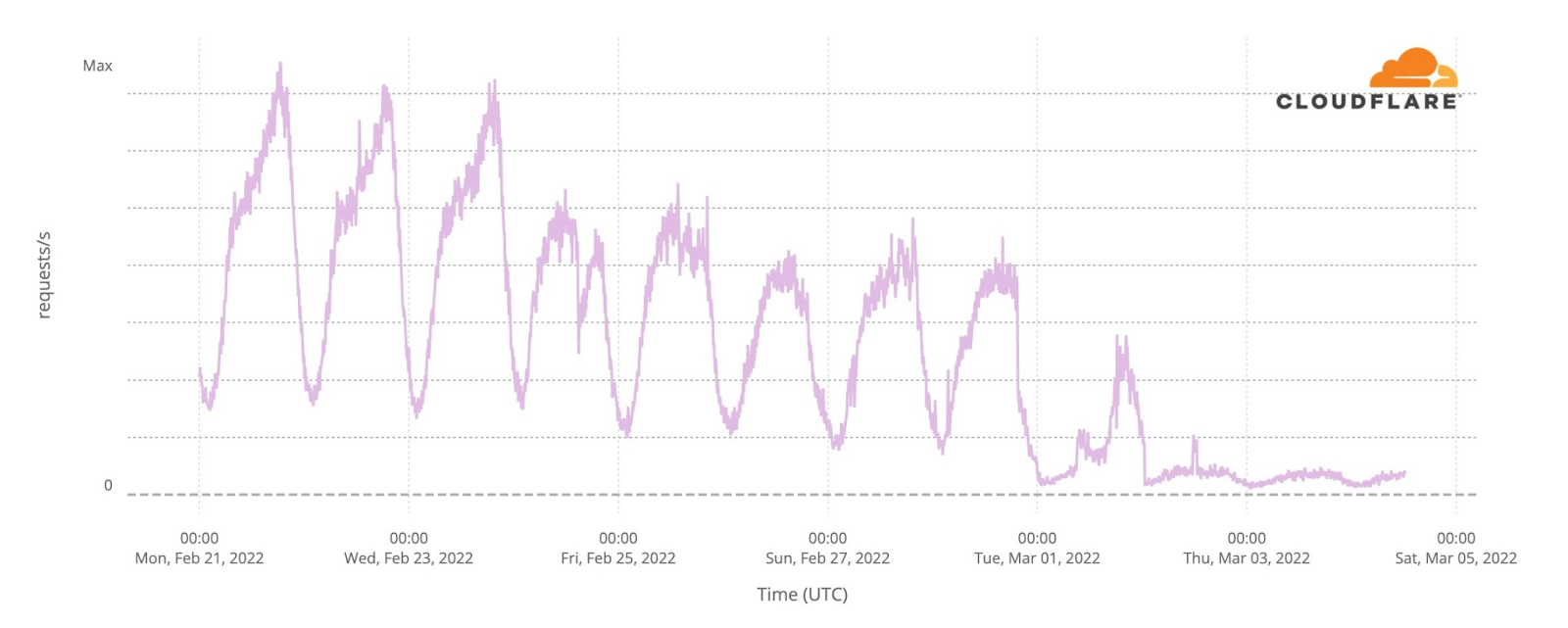

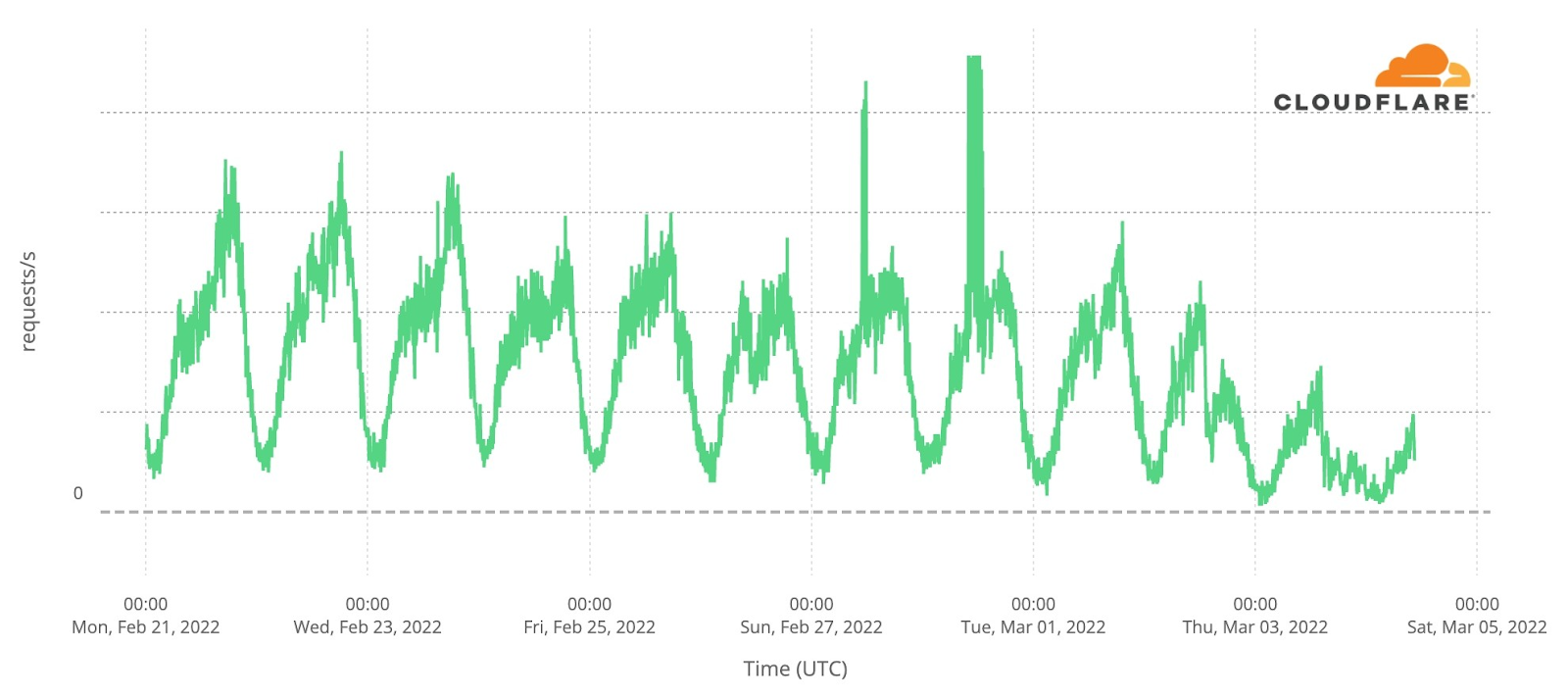

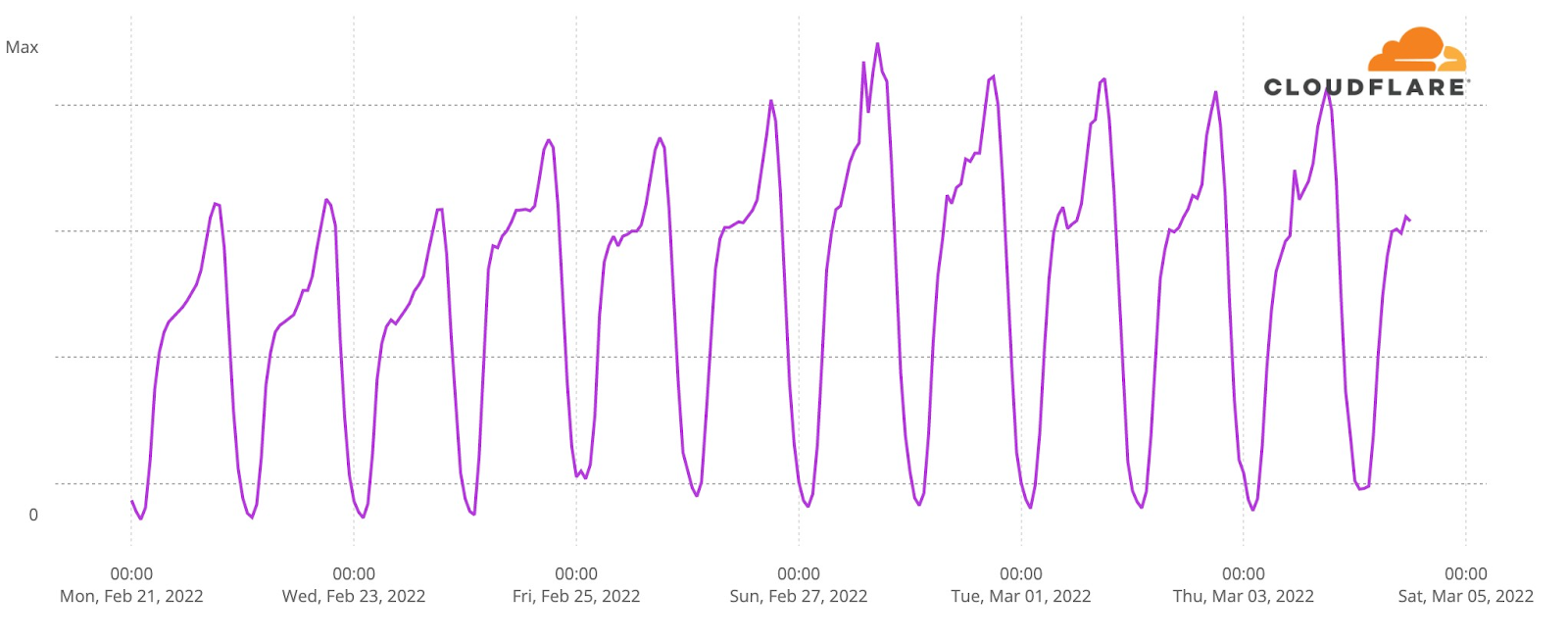

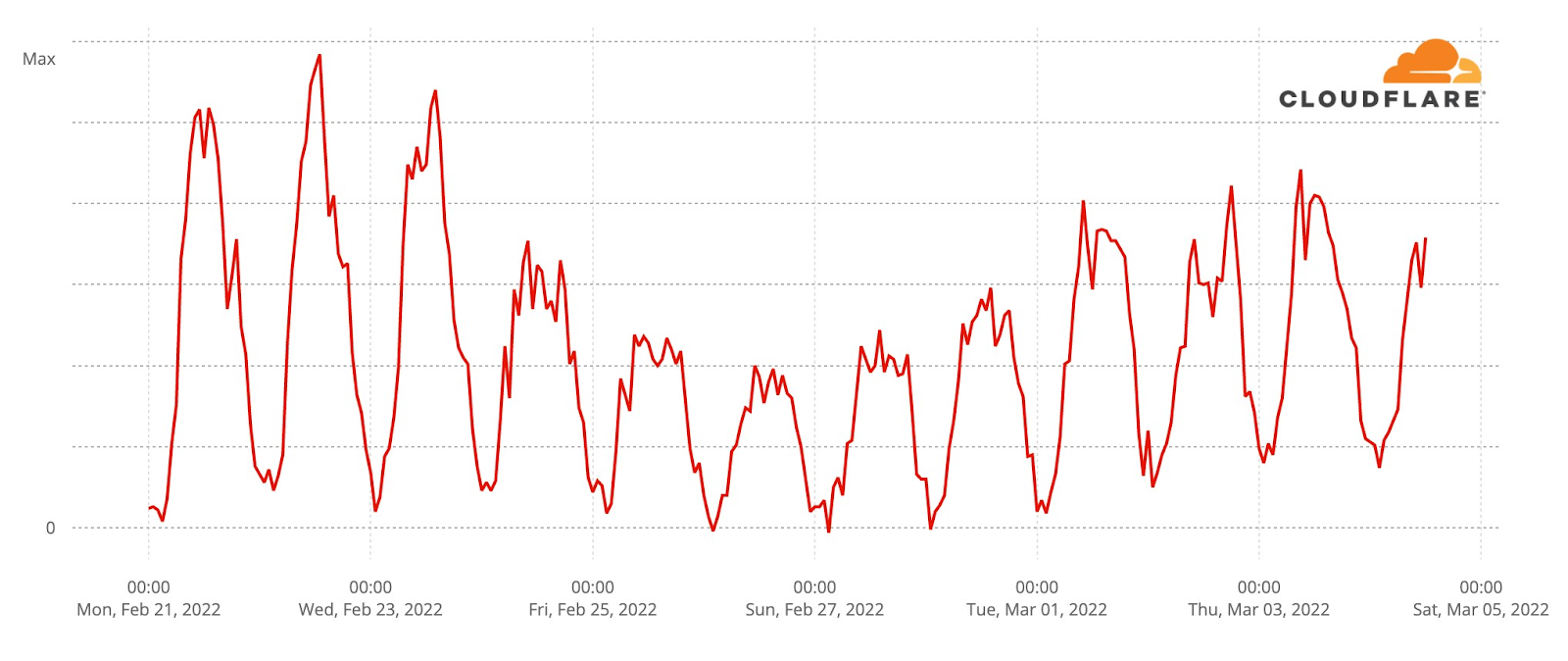

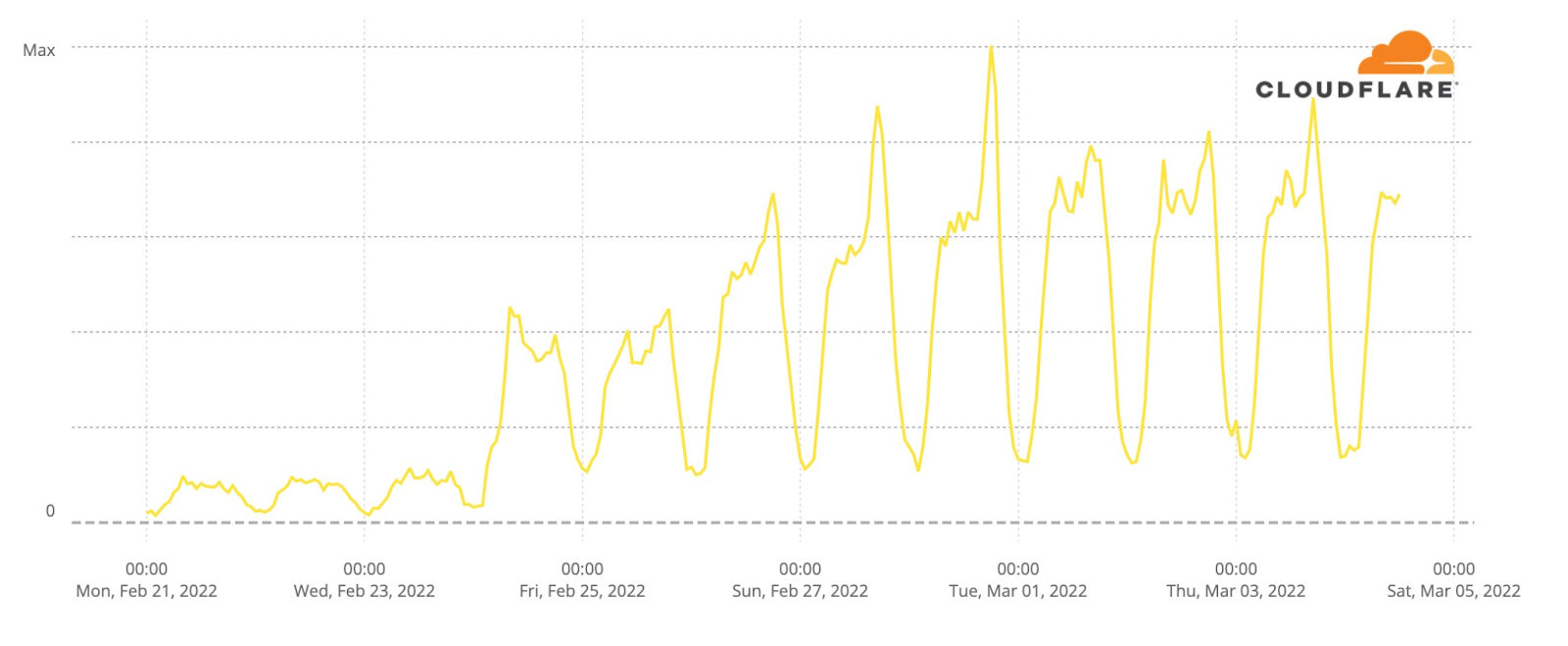

Much of the imagery and information coming out of Ukraine is being shared on social networks. Looking at social networks in Ukraine via DNS data shows that Facebook use has increased.

As has Instagram.

However, TikTok seems to have lost traffic initially, but it has started to return (although not to its pre-conflict levels) in the last two days.

Twitter usage increased and has remained higher than levels seen before the invasion.

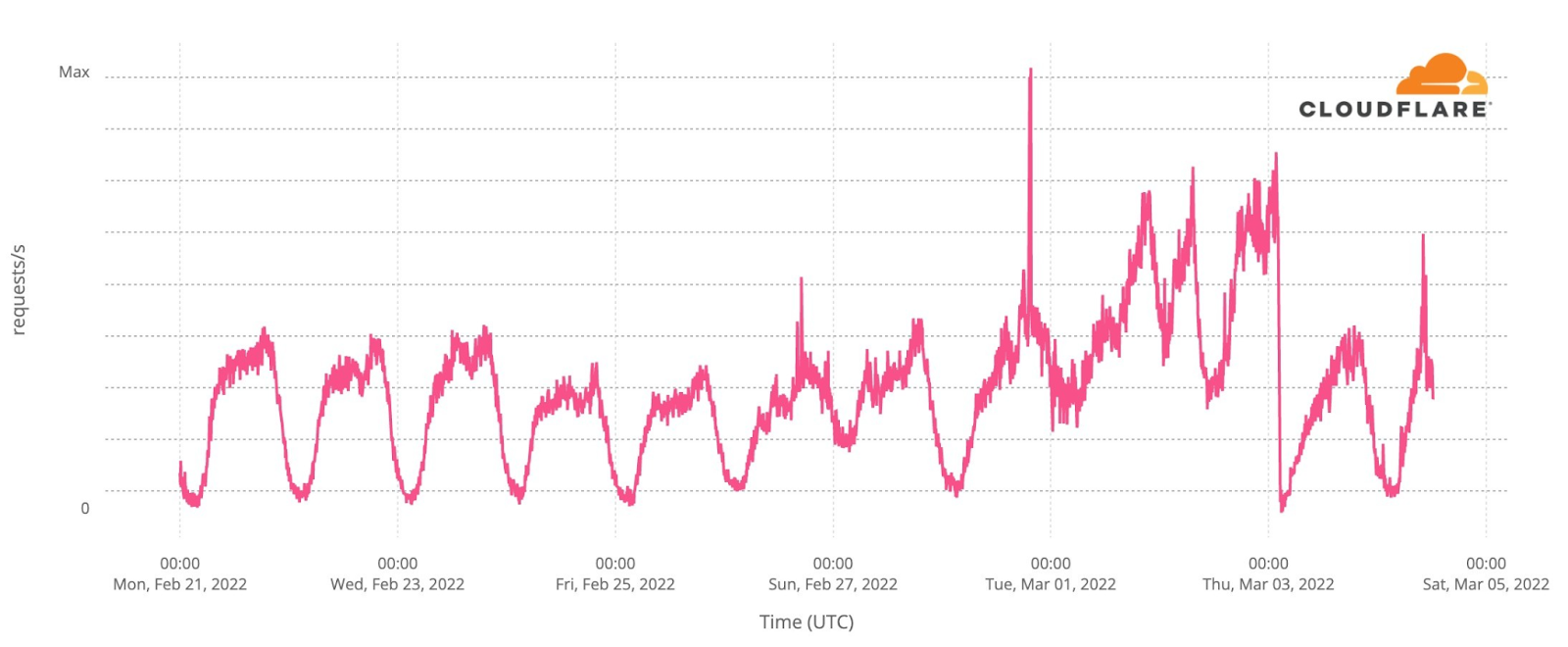

Turning to messaging apps, we can compare Messenger, Signal, Telegram and WhatsApp. WhatsApp traffic appears to have declined inline with the broad change in Internet traffic across Ukraine.

Telegram stayed largely unchanged until early this week, when we observed a small increase in use.

Messenger shows a similar pattern.

But the largest change has been traffic to the end-to-end encrypted messaging app Signal, which has seen dramatic growth since the invasion began. We are seeing 8x to 10x the DNS volume for Signal as compared to the days before the start of the conflict.

The PC That Ruined a Wrestling Career: Vendex HeadStart from 1987

Post Syndicated from LGR original https://www.youtube.com/watch?v=VhDmYhopMgA

[$] Fedora’s missing Chromium updates

Post Syndicated from original https://lwn.net/Articles/886609/

Google’s Chrome browser

seemingly dominates the Internet at this point, but

that does not mean that everybody wants to run it. Chrome, of course, is

built on an open-source project called Chromium but is not

an open-source product itself; it includes a number of proprietary add-ons.

But the Chromium source is out there and can, with some effort, be used to

build a working, open-source browser; a number of distributors do so.

But Chromium is famously hard to package, and distributors have, at times,

struggled to keep up with it; a recent discussion in the Fedora community

has brought new attention to this problem.

Russia-Ukraine Cybersecurity Updates

Post Syndicated from Rapid7 original https://blog.rapid7.com/2022/03/04/russia-ukraine-cybersecurity-updates/

Cyberattacks are a distinct concern in the Russia-Ukraine conflict, with the potential to impact individuals and organizations far beyond the physical frontlines. With events unfolding rapidly, we want to provide a single channel by which we can communicate to the security community the major cyber-related developments from the conflict each day.

Each business day, we will update this blog at 5 pm EST with what we believe are the need-to-know updates in cybersecurity and threat intelligence relating to the Russia-Ukraine war. We hope this blog will make it easier for you to stay current with these events during an uncertain and quickly changing time.

March 3, 2022

Additional sanctions: The US Treasury Dept. announced another round of sanctions on Russian elites, as well as many organizations it characterized as outlets of disinformation and propaganda.

Public policy: The Russia-Ukraine conflict is adding momentum to cybersecurity regulatory actions. Most recently, that includes

- Incident reporting law: Citing the need to defend against potential retaliatory attacks from Russia, the US Senate passed a bill to require critical infrastructure owners and operators to report significant cybersecurity incidents to CISA, as well as ransomware payments. The US House is now considering fast-tracking this bill, which means it may become law quite soon.

- FCC inquiry on BGP security: “[E]specially in light of Russia’s escalating actions inside of Ukraine,” FCC seeks comment on vulnerabilities threatening the Border Gateway Protocol (BGP) that is central to the Internet’s global routing system.

CISA threat advisory: CISA recently reiterated that it has no specific, credible threat against the U.S. at this time. It continues to point to its Shields Up advisory for resources and updates related to the Russia-Ukraine conflict.

Threat Intelligence Update

- An Anonymous-affiliated hacking group claims to have hacked a branch Russian Military and Rosatom, the Russian State Atomic Energy Corporation.

The hacktivist group Anonymous and its affiliate have hacked and leaked access to the phone directory of the military prosecutor’s office of the southern military district of Russia, as well as documents from the Rosatom State Atomic Energy Corporation.

Available in Threat Library as: OpRussia 2022 (for Threat Command customers who want to learn more)

- A threat actor supporting Russia claims to have hacked and leaked sensitive information related to the Ukrainian military.

The threat actor “Lenovo” claims to have hacked a branch of the Ukrainian military and leaked confidential information related to its soldiers. The information was published on an underground Russian hacking forum.

Source: XSS forum (discovered by our threat hunters on the dark web)

- An Anonymous hacktivist associated group took down the popular Russian news website lenta.ru

As part of the OpRussia cyber-attack campaign, an Anonymous hacktivist group known as “El_patron_real” took down one of the most popular Russian news websites, lenta.ru. As of Thursday afternoon, March 3, the website is still down.

Available in Threat Library as: El_patron_real (for Threat Command customers who want to learn more)

Additional reading:

Security updates for Friday

Post Syndicated from original https://lwn.net/Articles/886792/

Security updates have been issued by Debian (varnish), Fedora (barrier and polkit), openSUSE (bitcoin, conmon, libcontainers-common, libseccomp, podman, firefox, nodejs-electron, nodejs8, php7, and webkit2gtk3), SUSE (conmon, libcontainers-common, libseccomp, podman, cyrus-sasl, expat, firefox, nodejs8, php7, tomcat, and webkit2gtk3), and Ubuntu (containerd).

OSS Detachment 101

Post Syndicated from The History Guy: History Deserves to Be Remembered original https://www.youtube.com/watch?v=1xPc0WKBbIs

Samsung Encryption Flaw

Post Syndicated from Bruce Schneier original https://www.schneier.com/blog/archives/2022/03/samsung-encryption-flaw.html

Researchers have found a major encryption flaw in 100 million Samsung Galaxy phones.

From the abstract:

In this work, we expose the cryptographic design and implementation of Android’s Hardware-Backed Keystore in Samsung’s Galaxy S8, S9, S10, S20, and S21 flagship devices. We reversed-engineered and provide a detailed description of the cryptographic design and code structure, and we unveil severe design flaws. We present an IV reuse attack on AES-GCM that allows an attacker to extract hardware-protected key material, and a downgrade attack that makes even the latest Samsung devices vulnerable to the IV reuse attack. We demonstrate working key extraction attacks on the latest devices. We also show the implications of our attacks on two higher-level cryptographic protocols between the TrustZone and a remote server: we demonstrate a working FIDO2 WebAuthn login bypass and a compromise of Google’s Secure Key Import.

Here are the details:

As we discussed in Section 3, the wrapping key used to encrypt the key blobs (HDK) is derived using a salt value computed by the Keymaster TA. In v15 and v20-s9 blobs, the salt is a deterministic function that depends only on the application ID and application data (and constant strings), which the Normal World client fully controls. This means that for a given application, all key blobs will be encrypted using the same key. As the blobs are encrypted in AES-GCM mode-of-operation, the security of the resulting encryption scheme depends on its IV values never being reused.

Gadzooks. That’s a really embarrassing mistake. GSM needs a new nonce for every encryption. Samsung took a secure cipher mode and implemented it insecurely.

News article.