Post Syndicated from Techmoan original https://www.youtube.com/watch?v=48G4qr37Bnc

System Maintenance Update: Log4j Vulnerability

Post Syndicated from Backblaze original https://www.backblaze.com/blog/system-maintenance-update-log4j-vulnerability/

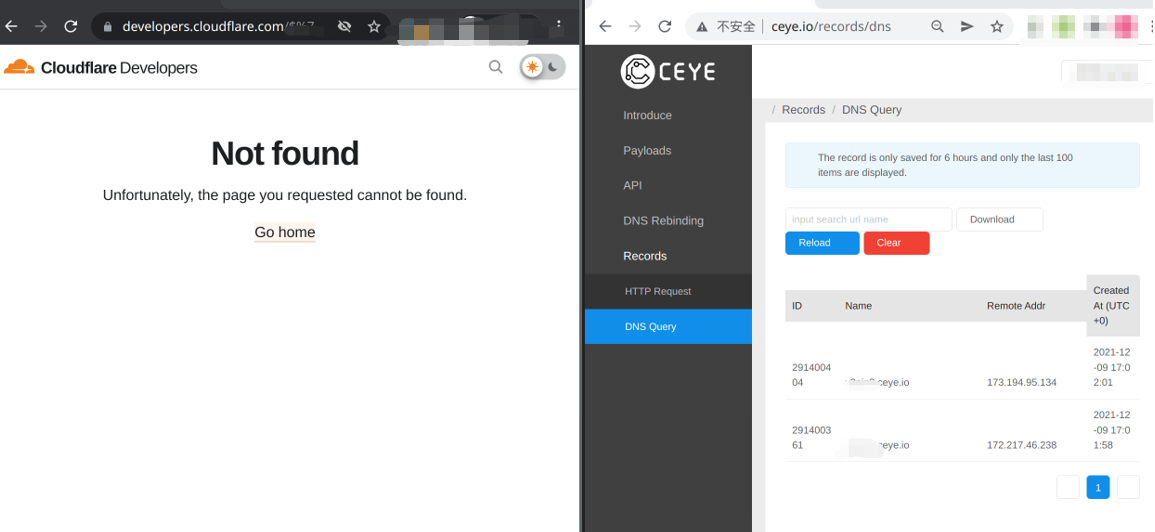

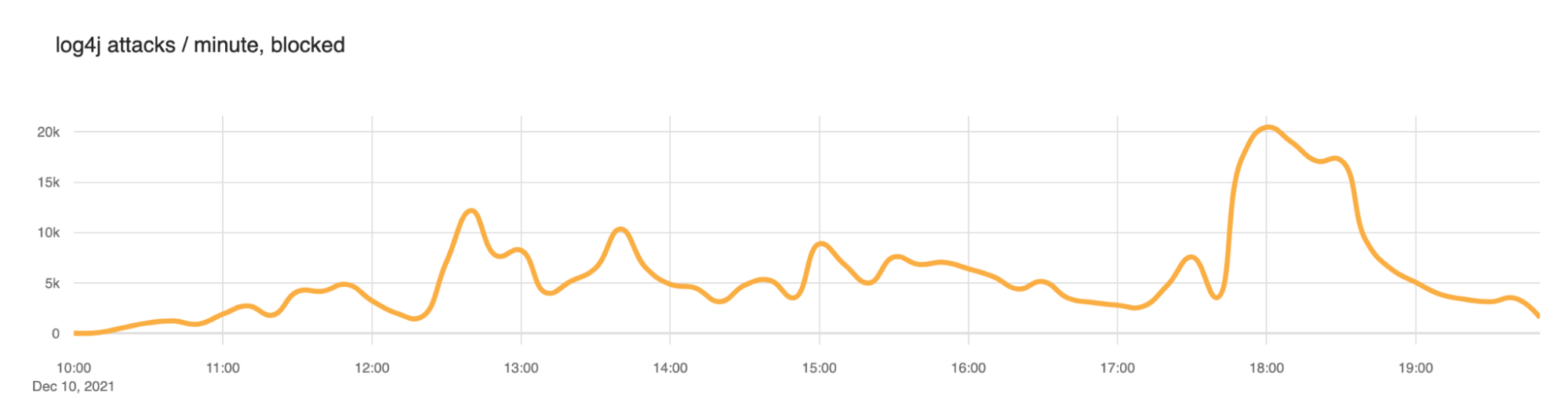

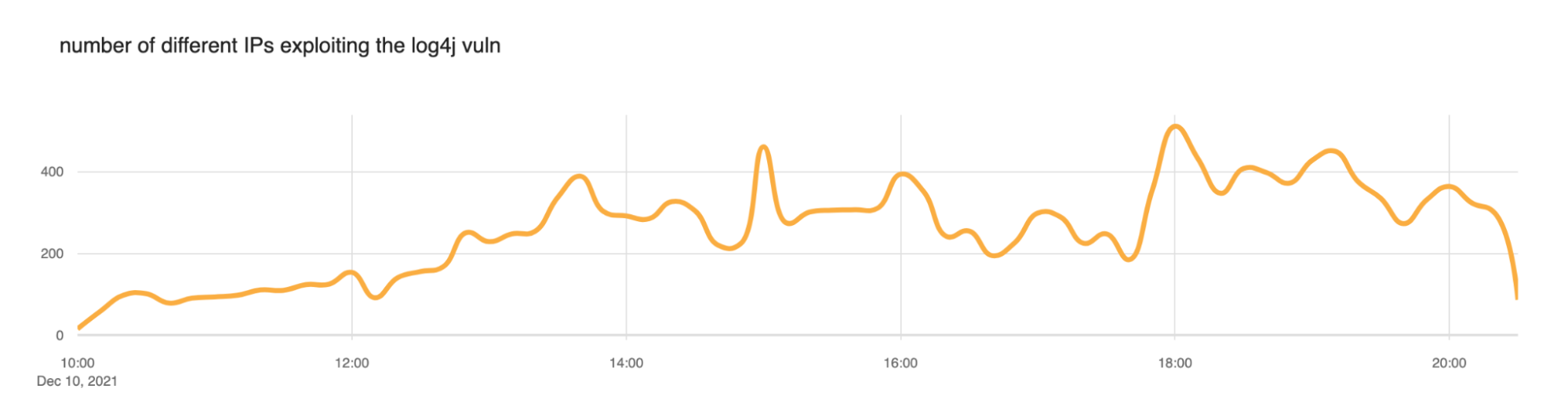

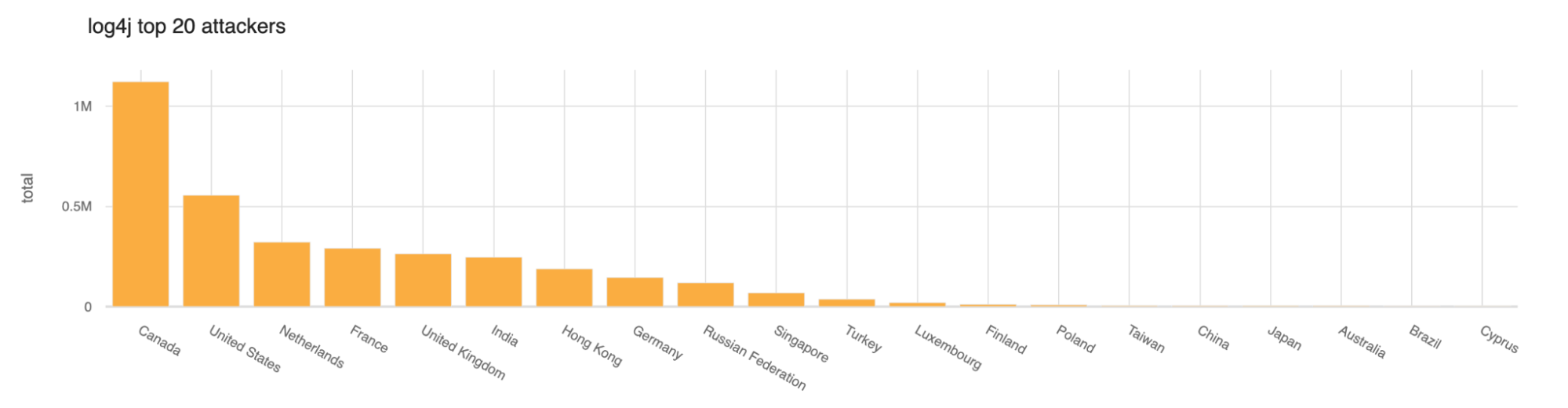

As you may be aware, a vulnerability was publicly announced recently relating to Log4j, a common logging library widely used by companies around the world.

Our first priority was to make sure our customers’ data is protected and our environment is secure. So, when we learned of this vulnerability affecting Apache Log4j, our security, technical operations, and engineering teams quickly pulled together to establish a protocol for achieving our primary directive.

What is the Log4j vulnerability?

As reported by ArsTechnica, a zero-day vulnerability was discovered in the Apache Log4j logging library that enables attackers to take control of vulnerable servers. Log4j is widely used, by everything from Minecraft to iCloud to the National Security Administration, and the Cybersecurity & Infrastructure Security Agency (CISA) urged users to apply patches immediately to address the vulnerabilities.

What actions have we taken?

On Friday, December 10 at approximately 4:30pm PT, Backblaze took services offline in order to protect customer data and roll out security patches across all our systems to address the vulnerability.

12/11/2021 1:05am PT update: Systems are coming back online. While our teams work diligently to bring everything up, you may experience continued service disruptions. Thank you for your patience.

12/11/2021 02:58am PT update: Systems are back online and functioning normally. If you are experiencing any problems, please reach out to our Support Team: https://help.backblaze.com/hc/en-us/requests/new.

The post System Maintenance Update: Log4j Vulnerability appeared first on Backblaze Blog | Cloud Storage & Cloud Backup.

Comic for 2021.12.11

Post Syndicated from Explosm.net original http://explosm.net/comics/6049/

New Cyanide and Happiness Comic

На мюсюлманите у нас трябва да се подаде ръка, за да излязат от политическото си гето

Post Syndicated from Венелина Попова original https://toest.bg/mihail-ivanov-interview/

Михаил Иванов е инициатор и един от основателите на Комитета за национално помирение, съветник на президента Желю Желев по национално-етническите въпроси и вероизповеданията (1990–1997) и секретар на Националния съвет по етническите и демографските въпроси към Министерския съвет (2001–2005). Преподавател по етническа политика и права на човека в Нов български университет.

Венелина Попова разговаря с доц. Иванов за декемврийските събития през 1989 г., с които започва процесът по връщане на имената на българските мюсюлмани, за ДПС от създаването му до днес и за ролята на Ахмед Доган в българската политика.

На 29 декември 1989 г. на извънреден пленум ЦК на БКП взе решение за връщане на имената на мюсюлманите. Фактически до решението се стигна след силни граждански протести на това население. Има ли събитие от онези месеци, което е важно, но някак остава неизвестно на широката публика?

Хората у нас вече нямат памет за онова време. „Широката“ публика сме ние, свидетелите и участниците в тези събития. А ние, за съжаление, вече остаряхме, мнозина си и отидоха.

До решенията от 29 декември се стигна след един процес вътре в комунистическата партия, когато нейната хомогенност беше нарушена. Тя престана да бъде така монолитна, като в нея се оформиха три крила. Крилото начело с Александър Лилов – на тези, които искаха социалистическата система да се запази, но да се реформира – искаше да се възстановят правата на мюсюлманите у нас. Срещу него имаше силна опозиция, която се ръководеше от Георги Атанасов. А той имаше всички основания да е против, защото беше оперативното лице, което Тодор Живков беше натоварил да отговаря за провеждането на цялата репресивна политика, свързана с т.нар. Възродителен процес.

Крилото на Андрей Луканов зае междинна позиция. Неговата цел беше осъществяването на преход от социализъм към капитализъм, но по начин, при който довчерашните комунисти да запазят икономическата власт в ръцете си, като временно отстъпят политическата. Луканов лавираше между двете противоборстващи крила. Той флиртуваше, от една страна, с току-що излезлите от затвора турски политически затворници, а от друга – с участниците в националистическите митинги, които „избухнаха“ през януари, след решението на 29 декември, в районите със смесено население.

Първоначално позицията на СДС беше изключително категорична и тя беше изразена на митинга на 10 декември, на който Желю Желев прочете програмата на Съюза и в нея имаше категорично мнение, че правата на мюсюлманите трябва да се възстановят в целия им обем. В края на декември мюсюлманите и особено помаците от Родопите дойдоха в София и в продължение на няколко дни в много голям студ организираха денонощна вахта около Народното събрание. Този протест трябва да бъде запомнен в нашата история.

След решението на пленума на ЦК на БКП с прякото участие на крилото на Георги Атанасов се вдигна мощна националистическа вълна и се създадоха масови организации, като Общонародния комитет за защита на националните интереси начело с Димитър Арнаудов и щатния служител на Държавна сигурност Минчо Минчев, както и родопското дружество „Родолюбие“. Тези националкомунистически формации организираха масови митинги в София и в районите със смесено население срещу връщането на имената и възстановяването на другите права на мюсюлманите.

Разгоря се борба във връзка с т.нар. закон за имената, който да гарантира правото на свободен избор на име. Законът беше приет чак на 5 март 1990 г. В него обаче останаха неща, които мюсюлманите не одобряваха по никакъв начин – едно от тях беше презимената и фамилиите на всички български граждани задължително да завършват с –ов(а) и –ев(а), включително на арменци и евреи. Второто беше имената да се връщат по съдебен ред, на което хората отговориха: „Не са ни ги взели имената със съд, че със съд да ни ги връщат!“

Това даде мощен импулс на току-що възникналото ДПС, което построи своята предизборна тактика върху борбата за отстраняването на тези два пункта от закона (това стана чак през октомври във Великото народно събрание). От една страна, Ахмед Доган прие закона от 5 март, но в същото време каза на хората по села и градове: „Не си връщайте имената, не подавайте документи, вие ще ни изберете, ние ще влезем в парламента и тогава ще променя закона.“

Да, на един от митингите в София Ахмед Доган от един милиционерски автомобил се обърна с микрофон към мюсюлманите на площада с обещание да им върне имената. Каква беше неговата роля към онзи момент?

Поведението на Доган тогава беше гротескно. В навечерието на приемането на закона за имената властите и МВР, оглавено от ген. Атанас Семерджиев, се страхуваха от сблъсък в София. Това беше имитиран страх. Тогава се говореше, че мюсюлманите са дошли в София, за да си искат имената, а същевременно към столицата прииждат колони от националисти. Тогава от МВР се получи нареждане да бъдат изведени мюсюлманите от площада около храм-паметника „Александър Невски (зад задния вход на Народното събрание). Е, този, който трябваше да свърши тази работа, беше Ахмед Доган.

Беше вечерта на 4 срещу 5 март, Доган пристигна с една милиционерска кола заедно с един зам.-министър на МВР – ген. Красимир Саманджиев, и започна да убеждава помаците, които бяха дошли на своята втора вахта, да напуснат площада. Да, но те го освиркаха. Тогава ние от Комитета за национално помирение трябваше да кажем на Саманджиев, че поемаме пълната отговорност да няма никакви ексцесии; че ние сме приятели с тези хора, поддържаме връзка с тях и цяла нощ ще бъдем заедно на площада. Така и стана.

Познавахте ли се с Ахмед Доган, докато той беше в затвора, или се срещнахте по-късно? И участва ли той в създаването на Движението за права и свободи, или се появи в един по-късен етап, за да го оглави?

Не познавах Доган от преди. На 1 декември 1989 г. се запознах с Таня Желязкова, неговата партньорка тогава и майка на сина му Демир. След срещата с нея, на която тя ни разказа за борбата на турците, аз, силно мотивиран, на събрание на Клуба за гласност предложих създаването на Комитет за национално помирение като организация, в която българи, турци, роми, арменци, евреи, християни и мюсюлмани – всички заедно да търсим пътища за решаването на етническите проблеми. В комитета се включиха редица представители на нашата интелигенция – Блага Димитрова, Радой Ралин, акад. Румен Цанев, Йълдъз Ибрахимова, Сюлейман Гавазов, проф. Чавдар Кюранов, Искра Панова, Христо Ганев, Бинка Желязкова, Кязим Мемиш, Дончо Папазов, Сабри Алагьоз, Мануш Романов, Еди Шварц, Антонина Желязкова (да не ги изброявам всички, какви имена само!).

С Доган се запознахме след излизането му от затвора. Първото нещо, което му казах, беше, че всички искаме той да влезе в ръководството на нашия комитет. Той категорично отказа. На събранието, на което избирахме ръководните си органи, някои хора, не знаейки за неговия отказ, настойчиво предложиха той бъде един от ръководителите. Тогава Доган стана и каза: „Аз току-що съм излязъл от затвора и ми трябва време, за да се убедя във вашите благородни намерения.“ И малко след това напусна.

Да, но тогава всъщност никой не е знаел, че Ахмед Доган е вербуван от Държавна сигурност…

За пръв път прочетох в националистическия вестник „Български глас“ на д-р Иван Георгиев от Българската национална радикална партия, че Доган е агент на ДС – агент Сава. Но това все пак беше една вестникарска публикация, на която не можеше да се разчита. Когато станах съветник на президента Желев, по силата на своите задължения установих сътрудничество с нашите специални служби и по-конкретно с тогавашната Национална служба за защита на Конституцията. В резултат на това вече бях много добре информиран кой е Доган.

Като говорител на Комитета за национално помирение бяхте на Кръглата маса и при подписването на споразумението по основните идеи и принципи на законопроекта за политическите партии. Интересно е да чуем мнението Ви: беше ли правилно създаването на етно-религиозна партия, каквато беше към онзи исторически момент, а и сега продължава да е ДПС?

Наистина ДПС възникна като етническа организация и по-късно партия. След преживяната асимилационна политика турците и помаците в България не искаха да имат своя партия, те бяха изгубили вяра, че чрез другите партии ще намерят защита на своите права. Спомням си, когато попитах Халим Пасажов – първия зам.-председател на ДПС, с когото станахме близки приятели –защо се делят, той ми отговори: „Ние не се делим. Ние пак ще бъдем с вас, но в затвора сме се клели да направим своя партия.“ (Друг е въпросът, че Халим много скоро беше изхвърлен най-безцеремонно от Доган като член на ръководството.)

За такава партия настояваха и отвън, включително американците и международните организации, като Съвета на Европа например. Смяташе се, че така напрежението в резултат на преживяното сред турската общност ще спадне. Като цяло в БСП бяха против, но от друга страна, ДПС намери активна поддръжка за своето създаване от крилото на Андрей Луканов. Това доведе до мигновеното регистриране на ДПС – най-напред като партия, а после и за изборите за ВНС(само за една седмица). В същото време на Кръглата маса СДС беше против легитимирането на ДПС и затова Доган не беше допуснат да участва на масата. В ДС и МВР имаше разделение. От една страна, някои влиятелни фигури съдействаха за създаването на ДПС, но от друга, сред голяма част от състава имаше недоволство. Това може да се види в спомени на Веселин Божков, шефа на турския отдел в ДС по онова време.

Има и още нещо – след тежката националистическа вълна през януари 1990 г., предизвикана от решението на пленума на ЦК на 29 декември предишната година, част от избирателите на СДС също се обявиха против възстановяването на правата на турците. Страхувайки се, че така може да се изгубят избиратели, някои от ръководителите на Съюза се отдръпнаха от тази проблематика и някак си им беше добре дошло, че се появява такава партия у нас – ето, за тези неща ще отговаря ДПС. Голяма част от поддръжниците на БСП беше против връщането на имената. Парадоксалното е, че в същото време отнемането на имената противоречеше на здравия разум и толерантност на друга голяма част от българското население. Трябва да Ви кажа, че при първия рейтинг на политически партии и организации през януари 1990 г. Комитетът за национално помирение с над 50% одобрение беше на второ място след „Екогласност“. Много от хората искаха политика на толерантност и взаимно зачитане.

В нашия комитет също имаше три становища, застъпени от нас – тримата говорители. Едното се изразяваше от Антонина Желязкова, която подкрепяше идеята да има отделна партия като един отдушник, с който турците да се успокоят. Сюлейман Гавазов, другият говорител, беше тогава категорично против такава партия. И повтаряше многократно, че това ще ни донесе само беди. Моята позиция беше, че не можем да се противопоставяме и да искаме такава партия да бъде забранена, защото самите хора я искат, но трябва да се води политика на демотивация. Това означава другите партии да поемат тази проблематика и защитата на тези интереси, да поемат представителството с включването на турци в избирателните листи за депутати и общински съветници и със залагане на съответни елементи в програмите си. Нашият Комитет за национално помирение отиде и в СДС, и в БСП със списък от имена на турци, които да бъдат включени в техните избирателни листи преди изборите за ВНС. Но без успех.

А защо това не стана, защо останалите партии не само не отвориха листите си за българските мюсюлмани, но и не заложиха нищо в програмите си за тяхното приобщаване и за разрешаването на техните проблеми?

Причините бяха много, но една от тях беше да не загубят националистическите си избиратели. Това се случва и сега. Ако се върнем към днешния ден, ще видим, че в турската общност има голяма съпротива срещу ДПС. Просто хората се стабилизираха, голяма част от тях материално си стъпиха на краката, отидоха в чужбина, изпращат пари тук – с една дума, мюсюлманите днес са много по-независими. Много от тях ми се обаждаха, искаха да подкрепят „Демократична България“. Но от коалицията трябваше да кажат нещо много просто: „Подаваме ви ръка. Ние сме едно общо, едно цяло, имаме общи интереси, ние сме еднакво потърпевши от олигархията.“ Ето това трябваше да се каже. Но никой не го каза на всичките избори през тази година.

Това преди години го каза Иван Костов, и то пред изселническата ни общност в Турция. И щеше да го направи, ако не беше се върнал царят.

Аз говоря за днешния ден. Но ако се връщате към Иван Костов, неговата позиция беше противоречива. Той направи един много знаков жест, когато отиде в Бурса – на митинг в голямата зала там поднесе извинение от името на българската държава за „Възродителния процес“. Но тогава влиянието на ДПС в турската и помашката общност беше много силно, а Костов каза една фраза, която, освен всичко друго, беше изтълкувана и тиражирана превратно – че ДПС е проклятието на България. Всъщност точните му думи бяха: „Етническият модел, който е свързан с участие в управлението на тази партия, е проклятие за България.“ В крайна сметка изказването му отблъсна турците и помаците от СДС по онова време.

Но не се ли оказаха пророчески тези думи, изречени преди 20 години, преди още ДПС да беше влязло реално във властта?

Ако имате снимки от първите митинги на ДПС, ще видите, че на трибуната до Ахмед Доган стои Илия Павлов. Сватовете на симбиозата между капитала и тази партия бяха хора като Андрей Луканов и Любен Гоцев. Доган и Павлов вероятно са се запознали след промените на 10 ноември 1989 г. Аз съм присъствал на конференции на ДПС, на които се отправяха приветствия от „Мултигруп“. У нас всички партии се развиха като олигархични, но най-видим и най-ерозиращ за обществото ни беше именно олигархизмът на ДПС. И това започна от първите години. Тогава дейността на партията беше противоречива. Същевременно тя се бореше за включването на турския език в образователната система, за по-голяма етнокултурна дейност. Макар и не особено активно, защото неправителствените организации в онези години вършеха много повече работа в тази посока.

Това беше по-скоро мимикрия, защото Доган никога не се е интересувал от правата на българските мюсюлмани. Но използваше религиозните водачи на общността и заставаше редом до тях не само на празници на вероизповеданието, но и на предизборни митинги и прояви.

На ДПС не се гледаше тогава като на нещо хомогенно. Не трябва да забравяме за конференцията в края на 1993 г., когато стана тежък конфликт с хасковско-кърджалийската група. Тогава Доган стана причина за напускането на над 100 души от залата. Конфликтът беше за това, че създалата се тогава вътрешна опозиция начело с Мехмед Ходжа искаше в ръководството на партията да няма агенти на ДС. А Ахмед Доган настоя в него да влязат хора като Юнал Лютви и Осман Октай, за които всички вече знаеха, че са свързани с ДС.

Освен това в турската общност, включително и сред актива на ДПС, имаше хора, които искаха да се провежда активна етнокултурна политика. Този, който много бързо напусна тази кауза, беше Доган – той се концентрира върху връзките с икономическите групировки.

Щеше ли Преходът да изглежда по-различно без партията на Доган?

Тази дума „ако“ в историята не съществува. Аз имам статия, която излезе в един сборник на издателство „Колибри“ по повод 30 години от началото на промените. У нас няма автентични партии. След Великото народно събрание се получи едно обединение по интереси между БСП и дясното крило на СДС, които не желаеха силна социалдемократическа партия. А партията на Петър Дертлиев имаше огромно влияние и към нея се присъединяваха и бивши комунисти.

Затова беше и най-опасната. Затова не направиха и Дертлиев президент, не мислите ли?

Да, затова не направиха Дертлиев президент, затова се случиха и други неща, които фактически доведоха до съсипването на социалдемократическата партия и до лишаване на политическото пространство в България от автентична лява партия. Българинът излезе от комунизма, от соца ляв и затова автентичните леви идеи имаха почва в обществото. Много по-трудно беше да се прокарат десните идеи.

Що се отнасяше до дясното, то в началото нямаше икономическа основа, нямаше критична маса от средни собственици. Отгоре на всичко роля изиграха и личностни неразбирателства между лидерите. Случиха се много неща, включително и „Боянските ливади“, за което президентът Желев е силно критикуван.

Вие тогава бяхте съветник на президента. Преди да направи своето изявление в градината на резиденцията си в Бояна, Желю Желев посъветва ли се с Вас?

Не, той не беше се съветвал с никого за това, което смята да каже.

Днес ДПС е част от либералния алианс в ЕС и елитът на партията живее добре и с европейски стандарти. А българските мюсюлмани, макар и с върнати имена, чувстват ли се днес приобщени, част от нацията ни, и имат ли нужда от конкретна партия, която да защитава само техните права и свободи?

Както вече казах, в България се развиха не автентични, а олигархични партии. Олигархизма го разбирам така: с властта се правят пари, с пари се прави власт. Най-ерозиращата обществото олигархична партия е ДПС, която изразява интересите на една богата върхушка с вота на едни относително бедни избиратели. Тя експлоатира бедния етнически вот за интересите на етнически безцветни олигарси. Парите нямат етническа принадлежност. За Ахмед Доган или Делян Пеевски, или който и да е друг от елита на тази партия са важни преди всичко икономическите интереси.

В отговора на Вашия въпрос има два момента. Първият е трябва ли да има етническа партия. Според Конституцията – не. Но днес ДПС не е етническа партия и Конституционният съд се е произнесъл ясно за това. Документите на партията се отнасят до общонационалните проблеми. На някои парламентарни избори за нея са гласували над 100 000 етнически българи. В ръководството и в депутатската група също има българи. Бих определил ДПС като олигархична партия с твърдо и достатъчно голямо етническо ядро.

Политически това трябва да се преодолее. Турците, помаците, или по-общо мюсюлманите у нас трябва да излязат от своето политическо гето и единственият начин да се направи това е техните интереси да бъдат припознати от другите партии като свои. Проблемът не е нито в избирателите на ДПС, нито даже толкова в ръководството му. Проблемът е в другите партии, които не желаят да си отворят очите за тази проблематика. В този смисъл аз съм противник на етническите партии. Трябва да се направи всичко възможно интересите на малцинствата у нас да влязат в общите програми и цели на всички партии. Нещо, което не виждаме да се случва и няма дори шанс скоро да се случи.

Днес, когато отношенията между ДПС и останалите политически субекти в страната не са в най-добро състояние, има ли опасност да се направи опит за радикализация на мюсюлманското малцинство?

Не. Лютви Местан публикува анализ за електоралните параметри на участието на ДПС в последните избори. То има сериозен спад в подкрепата си и получи под 260 000 гласа в България. В Северозападна България се използва много корпоративният вот, евфемистично казано. Или простичко: „Аз гласувам, защото моите материални интереси изискват това“. Това означава, че не искам да изгубя работата си или че ще отпуснат примката на заема, който дължа на някого. Има много начини освен директното купуване на вота. Но голяма част от турците и помаците в България са се отдръпнали от ДПС. Аз не съм пропагандатор на ДОСТ – те допуснаха големи грешки, но данните за участието на обединението между ДОСТ и НПСД на парламентарните избори през 2017 г. показват, че тогава над 100 000 души не пожелаха да гласуват за ДПС.

В отговор на Вашия въпрос има ли опасност от радикализация на това население, ще кажа „не“. Има опасност от силно отчуждение и тази тенденция се засилва все повече и повече. Има отчуждение от политиката, от обществените проблеми и от българската национална общност, от българска държава. Което не значи, че те се отчуждават от етническите българи на индивидуално равнище. Наше изследване на нагласите на мюсюлманите в България през 2016 г. показа, че 70% от тях имат приятели българи. Тези хора стават все по-независими, те имат собствено мнение и все повече не одобряват Ахмед Доган и върхушката на ДПС, но са попаднали в това гето и няма за кого да гласуват. Те ми се обаждат, питат за кого да гласуват и казват: „А твоите направиха ли нещо, една дума не казват.“ Така ми говорят.

Как си обяснявате факта, че в новото Народно събрание олигархът Делян Пеевски стои на първия ред между Мустафа Карадайъ и Йордан Цонев? И това знак ли е, че Ахмед Доган е вече минало?

Не знам. Този въпрос е многопластов. Делян Пеевски е олигарх. Той символизира сливането на икономическата с политическата власт. Не е единственият олигарх в България, такъв олигарх е Васил Божков, могат да бъдат изброени още няколко души, които имат икономическа мощ и оказват силно влияние върху политическите процеси. Но Пеевски действително символизира симбиозата между власт и пари.

Заглавна снимка: Стопкадър от предстоящия филм „Държавни тайни“ на документалистката Малина Петрова

Крачка назад за Румен Радев

Post Syndicated from Емилия Милчева original https://toest.bg/krachka-nazad-za-rumen-radev/

Всичко се нарежда перфектно за президента Румен Радев. Той е символ на борбата срещу задкулисието, той е президентът, спечелил с надмощие втория си мандат, той е президентът, управлявал най-дълго чрез служебни правителства, той ще държи сигурността, отбраната и външната политика в управление, в което три от четирите управляващи партии му засвидетелстваха подкрепа. Той би Бойко Борисов. Той е политикът с най-висок рейтинг в държавата. Той внасяше ред в хаоса – макар това да ни го обещаваха от ГЕРБ.

Така, въпреки ограничените по Конституция правомощия на държавния глава в парламентарна демокрация, властовият инструментариум на Румен Радев беше разширен – благодарение на обективни обстоятелства.

Но всичко това е, преди да се структурира редовно правителство, което е почти опечено… После се налага президентът да отстъпи крачка назад. Подвизите му на протестите срещу мутрите и мафията остават в историята, на преден план излиза Промяната – усмихнати и енергични мъже и жени в разцвета на силите си, повечето нагазили за първи път в политическото. На тях, „продукт на една културна революция“ (по политолога проф. Евгений Дайнов), се възлагат надежди да модернизират България, а според журналиста Валери Найденов в момента „се осъществява смяна на елита чрез революция отгоре надолу“.

Както и да наречем предстоящето, новите герои в него са те – а за президента е трудно да отстъпи назад. Властолюбието е съблазнило мнозина, да му се устои ще е истинска победа, макар да не носи рейтинг. Шекспировият Макбет, пълководец като Радев, не издържа на изкушението – и от смел и благороден воин в началото, в края на трагедията е тиранин и убиец.

ГЕРБ, противниците на Радев, които са в опозиция (и заради битката си с президента), го обвиняват в диктаторство. Но точно тук техният лидер Бойко Борисов няма равен.

Генералът и службите

Независимо че и Радев, и лидерите на бъдещото коалиционно управление играят в „отбора на промяната“, който претендира да разгради модела, наложен от ГЕРБ и активния им съучастник ДПС, въпрос на време е да се появи напрежение в тима.

Първо, силовите ведомства и отбраната са в ръцете на президента, чиято кариера на професионален военен, бивш генерал, означава, че той познава добре тези системи, как функционират и как политиците могат да се възползват от тях и от информационните масиви.

Служебният премиер Стефан Янев, който беше съветник на президента по сигурността и отбраната, смени ръководствата на спецслужбите – на Държавна агенция „Национална сигурност“ (ДАНС, контраразузнаването) и Държавна агенция „Разузнаване“ (ДАР), както и на Държавна агенция „Технически операции“ (ДАТО). Така Димитър Георгиев бе наследен от доскорошния си подчинен Пламен Тончев, шеф на звеното на ДАНС във Враца, а Атанас Атанасов – от военния Антоан Гечев, който е бил заместник на военното разузнаване. Вместо да назначи временно изпълняващи на тези длъжности, за да остави на редовно правителство да избере своите висши кадри – в зависимост от политиките си за службите, – президентското управление пое нещата в свои ръце.

Изглежда, че от партията победител на изборите „Продължаваме промяната“ смятат да запазят тези назначения – поне докато изтекат мандатите на някои от тях. (Новият шеф на ДАР например ще довърши мандата на предшественика си, който изтича през юли 2023 г.)

Има голям шанс служебният министър на вътрешните работи Бойко Рашков да запази поста си и в редовното правителство. Той смени шефовете на много служби и дирекции в МВР и вече премина към промени по вертикала във вътрешното ведомство. Неговата твърдост и безкомпромисност към наложените в последните повече от десет години порядки в МВР и съществуването на престъпни полицейски банди (като „ударената“ в Пловдив) му спечелиха врагове, но и респект. Благодарение на усилията на Рашков купеният вот силно намаля и това се усети по резултатите на трите парламентарни вота тази година. От ДПС обаче го обвиниха в репресии и отнесоха въпроса до Европейския парламент. Бойко Рашков е силна фигура, в състояние да извърши структурни реформи в МВР и да удържи на натиска на ГЕРБ, прокуратурата и присъдружните им.

Но на консултациите, свикани от президента преди връчване на първия мандат за съставяне на правителство на ПП, лидерите на „Демократична България“ изразиха недоволство от назначения в сектор „Сигурност“. Председателят на ДСБ (в оставка) ген. Атанас Атанасов дори назова поименно едно от тях – главния секретар на МВР Петър Тодоров, за когото „тази позиция е твърде висока“. (Тодоров е сочен за протеже на съветника на Радев Пламен Узунов.)

„Има риск да се получи напрежение при работата на редовното правителство с тези назначения. Някои от назначенията бяха удачни, но други – не. Сектор „Сигурност“ по принцип е деполитизиран, политическите сили, които подкрепят мнозинството, а и всички политически сили би трябвало да имат доверие в ръководителите на звената му. Балансът трябва да бъде търсен и тук, защото сега се очертава така, че двамата нови министри – на вътрешните работи и на отбраната, бяха министри в служебното правителство“, заяви Атанасов.

Генералът и интеграцията в НАТО

В изявлението на лидера на „Да, България“ (в оставка) Христо Иванов пък пролича настойчивост коалиционното споразумение да отразява „съдържателна, а не просто на думи интеграция в НАТО“. В предизборната програма на обединението темите за сигурността и отбраната са детайлно разписани.

Изглежда обаче, че президентът, който е за демилитаризация на Черно море (въпреки засилването на напрежението в региона и разбиранията му за Крим, които са по-близки до тези на Лукашенко, отколкото на Брюксел), ще държи на ръчно управление интеграцията в НАТО: един път от позицията си на фактор, който работи в сферата на външната политика, макар да не я определя, и втори път – чрез назначенията си. Защото министър на отбраната ще стане служебният премиер Стефан Янев, също като Радев бивш военен – бригаден генерал от Сухопътните войски. Под негово ръководство ще се реализират последващите проекти за модернизация на армията с купуването на машини за пехотата на стойност 1,2 млрд. лв., евентуално още осем изтребителя F-16 Block 70, за да разполага България с ескадрила за охрана на небето, и др.

През август, отново по време на служебно управление, президентът назначи и нови директори на службите „Военна полиция“ и „Военно разузнаване“.

Министрите на отбраната и на вътрешните работи ще бъдат предложени от квотата на победителя на изборите – „Продължаваме промяната“ на бившите служебни министри Кирил Петков и Асен Василев. Но няма съмнение кой ги предлага, тоест Петков и Василев се съобразяват с държавния глава. Ще ги преглътнат и коалиционните партньори от „Демократична България“, БСП и „Има такъв народ“. Подобна ангажираност на президента потвърждава амбицията на ПП за пълен управленски мандат.

В същото време формацията на Петков–Василев възнамерява да трансформира настоящата Комисия за противодействие на корупцията и за отнемане на незаконно придобитото имущество (КПКОНПИ) в два органа – единият с възможности да разследва, а другият ще има задачата да събира имущество и авоари, придобити по незаконен път. Така, след освобождаването от шефския пост на бившия главен прокурор Сотир Цацаров и преструктурирането на КПКОНПИ, и „Продължаваме промяната“ също ще разполага със свой ударен отряд.

Юристи и анализатори съзряха някакво дублиране на прокуратурата в анонса за разследващи функции на бъдещата структура. Подобно намерение би могло да се тълкува и като признание в аванс, че новата власт може да не успее да осъществи смяната на главния прокурор Иван Гешев – един от лозунгите на летните протести и кауза на някои от партиите в новата власт. Смяна изключително трудна или почти невъзможна в настоящия момент – по думите на съдия Петко Петков пред БНР.

Еманципация от президента

Енергичните бъдещи управници едва ли ще са склонни често да се съобразяват с възгледите на държавния глава – за закони или за управленски решения. Президентът има свой кръг съветници, четирите политически сили – свои интереси и лобита, и е въпрос на време тези две (защо не и пет) страни, да се сблъскат. Присъствието на лидерката на БСП Корнелия Нинова като вицепремиер в бъдещия кабинет и посочените лично от нея социалисти за министри ще усилва напрежението, тъй като охлаждането между Нинова и Радев вече прерасна във вражда. В бъдещия кабинет БСП ще държи четири министерства – на социалната политика, земеделието, туризма и държавните предприятия. Така че е неизбежен сблъсъкът с президента, активен по социалните теми, а пред камерите Нинова все по-често демонстрира и своята социална чувствителност.

Впрочем от ПП и БСП вече възроптаха срещу опитите на служебния кабинет, ерго – на президента, да наложи проектобюджет за 2022 г. Радев препоръча да го разгледат, но бъдещият министър на финансите и бъдещ вицепремиер Асен Василев се възпротиви с аргумента, че трябва да се види дали този проект отговаря на новата структура на Министерския съвет и на политиките, договорени в коалиционното споразумение.

Председателката на БСП със сигурност не желае да е под президентска опека – нито тя, нито министрите, които ще селектира измежду най-близкото си обкръжение. Но същинският проблем е в чий отбор ще играе Корнелия Нинова при старт на съдебната реформа. При предишния избор на съдебни кадровици Нинова и БСП се договориха задкулисно с ГЕРБ и ДПС. Техните представители гласуваха за избора на Иван Гешев за главен прокурор – как ли ще се държат сега?…

Президентът и външната политика

Засега изглежда, че президентът, а не бъдещият премиер Кирил Петков ще представлява България на последното за годината заседание на Европейския съвет в Брюксел на 16 декември. Ако всичко не се беше проточило с обсъждането на бъдещата структура на Министерския съвет и имената за министри, с някои пиарски ходове на Нинова относно „социалния вектор“ и в добавка – със срещите на президента с всички политически сили, имаше някаква теоретична възможност в Брюксел да е Петков. Позицията на ПП е за по-голям прагматизъм и комуникация на няколко нива с Република Северна Македония, без непременно да доминира историческият подход. Впрочем ако правителството се гласува в понеделник, 13 декември, каквито са слуховете, за Брюксел трябва да лети Кирил Петков – не е необходимо президентът да представлява България, когато вече има редовно правителство.

Служебният кабинет вече препотвърди известната позиция за заседанието на Съвета „Общи въпроси“ два дни преди срещата на върха. Идеята на този протокол е за правно обвързващи гаранции за изпълнение на ангажиментите, поети в Договора за добросъседство и сътрудничество от 2017 г. Какво съдържа протоколът – македонските българи да бъдат записани наравно с останалите народности в Конституцията на Северна Македония, да спре фалшификацията на историческата истина, да се променят учебните програми, да не се преследват хората, които се самоопределят като българи, и др.

Служебният премиер беше категоричен, че това е схемата, по която може да продължат разговорите, да се преодолеят различията, да се насрочи дата за първата конференция и да започнат преговорите на Северна Македония с ЕС. Тези дни първият македонски вицепремиер Артан Груби съобщи за френска инициатива за разрешаване на спора между двете страни, така че напролет да се проведе първата междуправителствена конференция (Франция поема председателството на Съвета на ЕС от 1 януари 2022 г.).

В същото време растат очакванията на заседанието на европейските лидери в Брюксел, което се очертава да е тежко и дълго, България да вдигне ветото. „Това, което наблюдаваме – медийния ентусиазъм, демонстриран от ръководители на чужда държава или демонстриран от чужди медии, не мисля, че трябва да го коментираме в дълбочина в българския парламент, защото от тази трибуна ние не можем да кажем на нашите колеги от съответните правителства какво и как да правят“, заяви Стефан Янев.

Не е тайна засиленият (дипломатически) натиск от страна на САЩ, Европейската комисия и големи европейски държави България да вдигне блокадата за европейския път на Северна Македония. До 16 декември събитията може да се развият главоломно – освен ако Румен Радев не е решил да е неотстъпчив докрай в позицията спрямо Скопие. Позиция, която впрочем е затвърдена и на преговорите за коалиционно споразумение между четирите партии. Всеки политик би извлякъл дивиденти от защитата ѝ. Дали да очакваме още от същото от Кирил Петков?

Тази година Радев представляваше България на събиранията на европейските лидери. Програмата му не изобилстваше с активност на международната сцена, ако не броим домакинството на инициативата „Три морета“. От 2022 г. за Брюксел ще пътува премиерът Кирил Петков, но и външният министър, който отново се оказва „президентски човек“ – Теодора Генчовска, главен експерт към администрацията на Радев, предложена и в двата проектокабинета на ИТН за министър на отбраната заради експертността си в областта на отбраната и въоръжените сили.

Ще успее ли президентът да мине на втори план и ще има ли съревнование за рейтинг и властови позиции между него и Промяната? На консултациите с ГЕРБ–СДС тази седмица Румен Радев обеща: „Както бях критичен към вашето управление, така ще бъда критичен и към всяко следващо управление.“ Добре казано. С трима министри на възлови места критиката може и да му убегне.

Заглавна снимка: © Светла Енчева

Ваксините като сцена на глобални борби

Post Syndicated from Станислав Додов original https://toest.bg/interview-alena-ivanova-trips/

Тези дни в списъка с личните ми задачи е да се организирам за поставяне на бустерна доза ваксина срещу COVID-19. От време на време проверявам графиците на имунизационните центрове в града, в който живея, разглеждам новини за организацията на процеса, обмислям каква ваксина да избера. Имам поставени две дози Vaxzevria (известна като AstraZeneca) и сега, като повечето хора в моя свят, се колебая между Comirnaty (известна като Pfizer) и Spikevax (известна като Moderna). Хаотичната информация от медиите и от мненията на познати и приятели се е превърнала в интуиция – „Астра“ е лоша, „Модерна“ е най-хубава.

Имам някаква представа защо не наричаме ваксините с официалните им названия, а с имена на компании. Бегло разбирам, че зад възможността една ваксина да достигне до мен стоят някакви безкрайно сложни научни, производствени, логистични и търговски процеси. Съзнавам, че съм сред късметлиите на тоя свят, които могат да се имунизират по всяко време, че и да избират с какво, но не си давам сметка за пълния мащаб на нещата. Разговорът ми с Алена Иванова – организатор на кампании в Global Justice Now – ме убеждава, че проникването на иглата в рамото ми е само брънка от огромна и заплетена мрежа от събития, мимолетен досег с една глобална история за неравенства и липса на солидарност. История, в която всички имаме интерес да играем роля, по-активна и съзнателна от това да сме просто получатели на някаква инжекция. Останете до края на текста за идеи как самите вие може да се включите.

Да започнем от горещата тема за Омикрон – последния вариант на вируса на COVID-19, който тревожи света тези дни. Как случващото се илюстрира глобалните проблеми при разпределението на ваксините?

Това, което се случи в Южна Африка, беше напълно предвидимо. Но е важно да отбележим, че учените в Република Южна Африка са си свършили работата добре, намерили са нещо и са съобщили на световната научна общност – и ние трябва да им благодарим. Вместо това реакциите бяха „А, супер, вие сте намерили нещо ново, бе я да ви затворим!“. И съответно редица южноафрикански държави получиха забрана гражданите им да влизат в различни западни държави, макар вече да се знае, че вирусът е бил в Нидерландия преди седмици, имаме го в Шотландия, във Великобритания, имаме го навсякъде. Тоест хем знаем, че подобно боравене с граници не работи, хем всъщност е много удобно да се представя, че някакви мерки се вземат.

Но другото нещо, което е важно в случая, е, че РЮА и Индия от самото начало на ваксинационната програма поставят изискване за освобождаване от ТРИПС.

РЮА и Индия са водещи застъпници за освобождаване от ТРИПС, защо?

Това са големи икономики в глобален мащаб, които имат научната база, предприятията, производителите да се възползват от освобождаване от този режим. Напоследък има свръхфокус върху това, което се случва в Южна Африка от епидемиологична гледна точка, но вече повече от година напълно се игнорира какво казват хората от региона, от какво имат нужда. Те не казват „Дайте ни още дарения!“, а „Дайте ни рецептата, за да можем да се справяме тук! Казвате, че ние сме огнище на зараза; казвате, че от нас идват варианти; казвате, че проблемът е в нашето нежелание да се ваксинираме (и това според мен е най-срамното, което излезе като коментар за новия вариант), а в същото време стоите на пътя ни и блокирате възможността да можем сами да произвеждаме ваксини, да се имунизираме и да предпазим и нас, и вас“. Почти е смешно да се наблюдават срещи на СТО, където представители на над 150 правителства излизат и казват „Ние мислим, че това ще проработи, дайте му шанс!“, и от пет икономики се изправят и отвръщат: „А, не, ние не мислим, че това ще ви помогне, ние знаем най-добре!“ Това е абсолютно колониално наследство и отношение.

Никакви последствия ли няма все още от тези искания, инициирани от РЮА и Индия?

След като шест месеца всякакви богати държави, но основно Великобритания и Германия се противопоставяха на предложението на РЮА и Индия, от ЕС решиха, че вече трябва да представят алтернатива, защото нещата не изглеждат добре за тях. В момента се говори, че има сериозен натиск на ниво СТО да бъде приет вариант на предложение. Но то само по себе си не променя почти нищо в наличната административна рамка.

Това, което предложението цели, е, от една страна, да има нещо друго на масата, което да избута предложението на РЮА и Индия, а от друга – да създаде ситуация, в която нещо се приема и се оказва, че то не работи много добре на практическо ниво за тези държави, и да се каже: „Ние ви дадохме този механизъм, а вие не съумяхте да го използвате, значи разчитате на нашите пет корпорации. Нямате капацитета да развиете такава индустрия.“ Според мен това се цели, за да се запази някакво първенство.

Защото не е само Индия, вече има много сериозно производство на медикаменти в Бангладеш, в Индонезия – измества се една индустрия, която традиционно е била базирана и контролирана от определени центрове, към по-нови центрове. Това става геополитически проблем, който предложения като това на ЕС се опитват да неутрализират.

Съществува ли такова нещо като „ваксинен шовинизъм“? Германците се гордеят с ваксината на Biontech, хората във Великобритания – с оксфордската Vaxzevria, у нас имаше за кратко почти гордост от БЦЖ ваксината, и прочее. От една страна, е нормално дадено правителство да залага на ваксината, в която е инвестирало. От друга, в един момент това започва да се превръща в културен феномен.

Отначало във ваксинационната програма във Великобритания Vaxzevria наистина беше представена като изключително успешен проект. Много сериозно беше застъпено в промотирането на препарата не само това, че е продукт на Оксфордския университет, но и че имат хуманното намерение да не правят печалби, а дози да бъдат предоставяни на бедни държави на производствена цена (впрочем компанията наскоро обяви, че започва следващата фаза и вече ще предлага ваксината си на пазарна цена). Все неща, които може би малко цинично бяха използвани от правителството, но и които обществото според мен прие много присърце и положително.

В същото време никой не говори какво се случва с китайската ваксина (CoronaVac на Sinovac Biotech) или с ваксините в Куба например. Познавам много хора, живеещи в Близкия и Далечния изток, които се имунизираха с препарата на Sinovac и продължават да имат всякакви ограничения – къде се признава, къде не се признава. Но в същото време никой не го интересува те защитени ли са, каква защита имат, как им се отразява, за да се извлекат все пак някакви полезни изводи. За Куба се знае, че правителството инвестира в разработването на ваксина, че процентът на имунизираните е много висок, защото те си ползват собствения продукт. Но игнорирането на всичко това не е случайно. То е, защото Куба от самото начало обяви, че в момента, в който се справят вътрешно с проблема и стигнат до някакво задоволително ниво, са готови веднага да подписват – и вече имат споразумения с Мексико, с Боливия, с Колумбия, с всякакви държави от Латинска Америка, които да произвеждат тяхната ваксина. С други думи, за това, което ние се опитваме да накараме водещите компании да направят, има производители и научни екипи, които са готови и вече го правят, но техните усилия не получават никаква публичност, защото се нарушават икономически и геополитически интереси.

Отражението на сегашното патентно право и търговски споразумения като ТРИПС върху търговията рядко се коментира в българското публично пространство, а във връзка с ваксините напълно отсъства. Разкажете повече.

Много е странно, че настоящата ситуация се приема за някаква даденост в търговските взаимоотношения. Всъщност говорим за едно доста ново развитие в това как се патентоват открития и как се ползва науката на световно ниво.

Някои обясняват решението за правила като тези в ТРИПС с периода, в който фармацевтичните компании са били водещите организации, спонсориращи и финансиращи научни проучвания. Това обаче въобще не е факт в днешно време и всъщност е съмнително доколко някога е било факт. Основно с държавни средства университетски преподаватели и екипи работят по тези дългосрочни проекти, които водят до някакво наистина значимо развитие във фармацевтичния свят. Водещите ваксини, които се ползват най-много в Европа, САЩ и Австралия, са разработени с изключително сериозни инвестиции от страна на правителствата. В препарата на Moderna например са налети около 10 млрд. долара от правителството на САЩ не само за разработването на самата ваксина, но и за оптимизиране на производството на компанията: тяхната технологична база, нови заводи, нови офиси, построени изцяло с държавни пари. Това става в по-малък мащаб и с Pfizer, там също са налети милиони обществени пари – парите на данъкоплатците. Определено такъв е случаят с Vaxzevria, където около 97% от финансирането идва от държавни пари и благотворителни организации.

Тогава за какво са платили компаниите, за което сега получават печалба?

Компаниите всъщност си плащат за това те да получат правото да патентоват и да определят кой ще произвежда, на кого ще дадат лиценз и кой ще определя цената, на която тези продукти ще се продават в бъдеще. Например за ваксината, която всички сега наричат Pfizer, всъщност научната част и това, което я прави нов препарат, идва от Biontech, не от Pfizer. Но Pfizer е конгломератът, който има интересите, връзките, политическата тежест да се наложи в много ранната фаза на развитието на ваксината и да каже: „Ние ще сме партньори с вас, ние ще оптимизираме този процес, ние сме разпознаваемо име, ще ви осигурим достъп до световния пазар. В замяна ние ставаме собственици на това, което вие сте разработили.“

И ако приемем, че една такава компания „сдаде контрола“, приеме друг тип търговски правила, какво точно губи?

Губи най-общо казано свръхпечалбите, които се наблюдават в момента. Тези компании вече са първи на пазара, развили са успешни продукти, те всъщност няма да загубят този пазар и тези клиенти, които вече са натрупали – имат поръчки за милиони дози за следващите две-три години, а и с всеки нов вариант на вируса този период се удължава. Те винаги ще бъдат водещи на пазара. Това, което се опитваме да постигнем, е други производители, които имат капацитет, да получат достъп до технологиите. Pfizer например от това също ще правят пари – те няма да предоставят постиженията си напълно безплатно на света. Ще продължават да имат печалби, но тези печалби няма да бъдат изцяло зависими от тяхното ценообразуване, техните отдели, техните сделки. Трети производители ще имат право да определят собствени цени и да сключват договори с други правителства и организации.

Тоест те ще продължават да имат монопол, обаче ще се лишат от инструментите дългосрочно да си осигуряват продължаващ монопол?

Точно така. Този модел, който се наложи в много кратък срок от една година, откакто започна ваксинационната програма по света, всъщност работи изключително успешно за тях и те не усещат значителен натиск да го променят. Напротив – още през май тази година светът осъмна с най-малко девет нови милиардери благодарение на покачващите се акции на производителите на ваксини. Промяна може да настъпи единствено с политическа воля от страна на правителствата.

Вашата организация участва активно в оказването на натиск, за да се прояви подобна политическа воля. Какво точно правите в Global Justice Now?

Организацията работи по различни теми, свързани с фармацевтичната индустрия (където съм ангажирана и аз), справянето с климатичните промени и други. Но общото е контролът, който търговските правила упражняват над демокрациите – каква е ролята на търговията в манипулирането на демократичния процес. Патентоването например на ваксините и лекарствата за COVID-19 и евентуалното постигане на някакъв напредък по споразумението ТРИПС може да има много сериозно отражение върху вече съществуващи и бъдещи технологии, свързани с опазването на околната среда, алтернативните източници на енергия, всякакви технологични нововъведения, на които се разчита до някаква степен за справянето или адаптацията към климатичните промени. Това са неща, които отвъд пандемията имат сериозно отражение за бъдещето на човешкото общество.

Вероятно политическите и икономическите елити си дават сметка за потенциала за домино ефект, ако веднъж се огънат на натиска?

Със сигурност този момент е доста сериозен кръстопът за световните лидери. Те според мен напълно осъзнават, че на драго сърце са сдали контрола над ситуацията, което води до много сериозни икономически загуби. Защото да се остави вируса да бушува не само в собствената ти страна, но и свободно из южните страни например, води до сериозни икономически загуби за всички. Така че, от една страна, има сериозен мотив все пак да се стигне до някакво справяне със ситуацията. Но от друга, точно защото може да има отражение върху интересите на корпорациите и в други области, има много сериозен контранатиск върху правителствата да не се предприемат мерки отвъд едни доста викториански схващания за дарения и благотворителност, за някакви милиони дози от едни държави към други. Обаче тези дарения нямат никакво отражение върху това гради ли се капацитет да се справим по-добре със следващата криза, гради ли се капацитет самите страни да се справят вътрешно или по региони с подобни проблеми за в бъдеще, гради ли се въобще някаква публична система за здравеопазване. И отговорът е „не“.

В хода на пандемията очаквано разкази с Big Pharma в главната роля добиха нова популярност, стигнаха до нови хора и до нови форми. От убеждението, че тези корпорации са създали вируса, за да печелят сега от ваксини и лекарства, до простото посочване на действителния контрол, който имат над икономиките и обществата, Big Pharma е едновременно нещо и нищо. Как според Вас можем да мислим критично за фармацевтичните компании, без да изпадаме във вцепеняващи и безполезни конспирации?

Напълно Ви разбирам и признавам, че е доста трудно да навлезеш в света на фармацевтичните компании и да излезеш без конспирации в главата. Действително им се приписва някаква свръхзлоба и свръхгений за пълния контрол, под който са ни поставили и така нататък, но това е абсолютна глупост. Защото ако се наблюдава как всъщност оперират тези компании, се вижда, че те са едни огромни инвестиционни фондове с много силна пиар машина. Това е, на първо място, сериозен проблем за фармацевтичната индустрия, защото всички тези милиони и милиарди, които се правят от лекарствата, всъщност не се наливат в развойна дейност. Те не правят кой знае какви новооткрития, не постигат кой знае какво за напредъка на медицината. Парите се наливат в комуникации, пиар и в джобовете на инвеститорите, разбира се.

При някои дългогодишни епидемии от друг характер се вижда, че в действителност фармацевтичните компании нямат никакъв интерес да инвестират в борба със заболявания, от която няма да извлекат големи печалби. Те не се ръководят от наболелите проблеми на здравеопазването, за да поставят на преден план такъв тип изследвания или поне да спонсорират такива проекти на университети и обществени изследователски институции. Те приоритизират в момента, в който видят, че от нещо ще има печалба. Тоест фармацевтичните компании напълно отразяват структурите и начина на работа на повечето големи корпорации. Те по никакъв начин не са различни. Всъщност голямото зло са не фармацевтичните компании, а абсолютно нефункциониращата социоикономическа рамка, в която сме оставили тях и други корпорации да водят сектори като общественото здравеопазване. Те са създадени с цел да извличат печалба за своите инвеститори – и това правят. Ние им създаваме полето, ние им създаваме рамката, в която те успяват да заграбят все по-голяма функция в здравеопазването.

Има ли все пак надежда?

Това, което ми дава надежда и желание да продължавам с кампанията, е колко много тя мобилизира хора в държави извън Запада, извън ЕС, извън Щатите. Вътрешната организация в резултат на тази криза в Африканския съюз например води до това много по-радикални позиции да добиват гласност и влияние, отколкото преди. Световната здравна организация също говори много ребром, говори за нещата с истинските им имена. Дори някакви сравнително малки постижения като това, че Байдън се видя принуден да подкрепи предложението на РЮА и Индия за временно спиране на ТРИПС само за ваксините, е нещо, което може да се използва, защото достъпът до лекарства и до здравеопазване в САЩ е много сериозен проблем и това ще помогне на активистите и организациите там.

Също е положително, че за повечето представители на гражданското общество и за политиците от глобалния Юг ситуацията е напълно прозрачна и наистина започват да губят търпение с тези суперорганизации на световно ниво, защото те просто не вършат никаква работа, освен да поддържат съществуващите монополи. Ето защо например точно в РЮА, с помощта на СЗО, има производител, който в момента разработва ваксина чрез обратно инженерство – започват от ефектите ѝ, а не с готова рецепта. Това ще стане и ще бъде успешно, но просто отнема много повече време, отколкото можеше да е, ако някой си беше поставил за задача сътрудничество и солидарност за справяне с кризата. Тези държави в никакъв случай не са безпомощни, не седят и не чакат милостиня и подаяния от богатия Север. Те търсят справедливост, която вероятно няма да получат точно по начина, по който се надяват, но ще намерят начин да се кооперират помежду си и ще постигнат някакъв напредък.

Какво може да направи всеки от нас

- Подпишете тази Европейска гражданска инициатива, изискваща ЕК да направи всичко по силите си, за да може ваксините и лекарствата срещу пандемията да бъдат глобално публично благо, свободнодостъпно за всички.

- Включете се в глобалната кампания „Ваксина за хората, не за печалбите“ чрез някой от предложените начини за действие.

- Подкрепете петицията на медицински сестри от цял свят, които призовават Съвета на ООН по правата на човека да разследва САЩ, ЕС, Великобритания, Норвегия, Швейцария и Сингапур за тяхното възпрепятстване на по-бързото разпространение на ваксини по света. Освен с подпис може да подкрепите инициативата и чрез кратко видео или снимка във Facebook с тагване на страницата на Progressive International.

- Когато новото българско правителство бъде окончателно съставено, пишете писма до министър-председателя, министъра на здравеопазването, министъра на външните работи и министъра на икономиката с искания да отстояват глобалния публичен интерес вместо интереса на големите корпорации.

Заглавна снимка: Протестна акция на „Лекари без граници“ пред сградата на Световната търговска организация в Женева през март 2021 г. / Стопкадър от видеоклип

По буквите: Мишел Сер, Лидия Гинзбург, Нели Закс

Post Syndicated from Зорница Христова original https://toest.bg/po-bukvite-serres-ginzburg-sachs/

„Палечка“ от Мишел Сер

превод от френски Рада Шарланджиева, София: изд. СОНМ, 2021

Купете си тази книга, прочетете я, а след това спорете на воля с нея – тя е написана през 2012 г. и неин обект е човекът, формиран от достъпното знание в мрежата, по-точно младият човек, свикнал да стига до информацията благодарение на сръчните си палци и екрана на телефона си. От тези палци идва и обобщаващото Палечко, Палечка.

Купете си тази книга, прочетете я, а след това спорете на воля с нея – тя е написана през 2012 г. и неин обект е човекът, формиран от достъпното знание в мрежата, по-точно младият човек, свикнал да стига до информацията благодарение на сръчните си палци и екрана на телефона си. От тези палци идва и обобщаващото Палечко, Палечка.

Мишел Сер поставя дигиталната революция като определящата промяна на нашето време, съизмерима само с изобретяването на писмеността и после с изобретяването на печатната преса. Той далеч не е сам в това свое мнение – в „Шок от настоящето“ например Дъглас Рушкоф твърди, че дигиталната революция е увредила самата ни способност да възприемаме информацията линеарно. И у нас нищим тази тема отдавна – конференцията „Четенето в епохата на медии, компютри и интернет“ беше още през миналия век. Всъщност тази тревожност – какво става с ума ни в новите времена – отдавна не е академична, тя е видима за всеки, който на петата страница на книга усеща импулса да кръстоса четивото си с нещо съвсем различно. Така, както би го направил в интернет.

Тези самонаблюдения не са лесни, далеч по-лесно е да представиш „шока от настоящето“ като поколенчески разрив. Особено в класната стая, в университетската аула, където студентите шумят, не внимават, движат се… или просто не идват на лекции. Това често предизвиква гняв и сарказъм, дава повод за мрачни прогнози за бъдещето на въпросното поколение на трудовия пазар, сякаш ако не шумяха, всичко щеше да е наред.

Мишел Сер пише „Палечка“ от гледната точка на възрастен университетски преподавател. Да, един от големите съвременни френски мислители, от когото се е учил примерно Бруно Латур. Да, автор на „Петте сетива“ (излизала у нас в превод на Георги Цанков) и на „Атлас“, книга за променената география на съвременността (в превод на Нина Венова). Но и учител, който обича студентите си и иска да ги разбере. В тази книга той застава на тяхна страна. Какво значи „знание“ в епохата на търсачките? Преди Гутенберг един учен е трябвало да запамети целия Аристотел; след него – само мястото на книгите му в библиотеката. А днес? Разбира се, че ще шават в час, имат нужда да държат кормилото на собствения си процес на учене, не да бъдат неподвижни пасажери.

Под привидната грижа за студентите Сер усеща паника от загубата на контрол. Знанието е власт, а новите Палечки придобиват знанията си по пътища, непознати за техните преподаватели. Мишел Сер не просто се радва на това, а призовава университета също да се промени. Например да разчупи йерархията на дисциплините, да разбърка кабинетите, за да може уж случайните връзки между физиката и литературата, между биологията и музиката да доведат до истински ново знание.

Със сигурност може да се спори с книга, обърната към бъдещето и писана преди девет години. Мишел Сер умира през 2019 г., точно преди пандемията да постави ребром въпроса докъде може да демократизираме например медицинското знание – и кога това става опасно. Много бих искала да го попитам и къде е идеята за истина в новото знание, как боравим с това понятие – и какво ще правим без него.

По-важно е обаче да го чуя, да чуя призива за вслушване, включително в ропота на страдащите на паркинга пред болницата, в безпокойството на въртящите се на чиновете си Палечки. И да чуя топлотата, с която говори за тях. Сама по себе си тази топлота е страхотен урок – за всеки, който неволно заема учителска поза и мисли, че има на какво да научи „младите“. Ако един от най-известните епистемолози във Франция може да се смири и вслуша, вероятно и ние има какво да научим от Палечките около нас.

„Записки на блокадния човек“ от Лидия Гинзбург

превод от руски Здравка Петрова, София: ИК „Жанет 45“, 2021

Ен на Лидия Гинзбург също е обобщаващ образ, образът на блокадния човек; но този образ е описан отвътре, защото Гинзбург също преживява блокадата на Ленинград. Палците на Ен – с които притиска брадвата към вкочанения остатък от ръката, за да нацепи дърва – са и нейните палци. Отвътре е описана тежката колиба от завивки, изпод която те е страх да изпълзиш на студа; потискащият хаос в стаята, когато вечерта не си имал сили за друго; отвътре е описан погледът, когато дръзнеш да се изкъпеш и няма как да избегнеш срещата с тялото си – „човекът се взираше в него със злобно любопитство, надвило желанието да не знаеш“. Тялото на дистрофията, от която – чета в биографията – си отива и майката на авторката.

Ен на Лидия Гинзбург също е обобщаващ образ, образът на блокадния човек; но този образ е описан отвътре, защото Гинзбург също преживява блокадата на Ленинград. Палците на Ен – с които притиска брадвата към вкочанения остатък от ръката, за да нацепи дърва – са и нейните палци. Отвътре е описана тежката колиба от завивки, изпод която те е страх да изпълзиш на студа; потискащият хаос в стаята, когато вечерта не си имал сили за друго; отвътре е описан погледът, когато дръзнеш да се изкъпеш и няма как да избегнеш срещата с тялото си – „човекът се взираше в него със злобно любопитство, надвило желанието да не знаеш“. Тялото на дистрофията, от която – чета в биографията – си отива и майката на авторката.

Но времето на книгата е пролетта след страшната зима на 1941-ва; блокадата продължава, но времето е омекнало, ледът по релсите се е стопил и трамваите тръгват; гладът продължава, но тук-таме има зелении, на черно можеш да намериш дори боровинки. Изпод немислимото се подават – колебая се дали да го напиша – кълнове нормалност. Известна актриса си е ушила рокля… срещу няколко дажби хляб. В редакцията на радиото текат разговори – и дори да се говори за глад, за мъка, в тях отекват познатите човешки инстинкти за себеутвърждаване. Малките привилегии в дажбата не значат само, че няма да умреш, а и че повече те ценят като творец; дребните нюанси в изказа показват кой си и откъде си.

Впрочем това се усеща дори на опашката за дневните 125 грама хляб. Гинзбург е изключителен майстор в разчитането на социалните кодове в най-баналния наглед разговор – тя чете хората толкова прозорливо и внимателно, че разменените реплики изведнъж придобиват силата на голямата драматургия, представяш си ги на сцена, с нейните коментари в ухото си. И изключителна писателка, с фантастичен усет за езика, чувствително и вещо предаден от голямата преводачка Здравка Петрова. Два детайла – допирът на изящното, извито краче на кресло, което хвърляш в печката (и би искал да е на трески, за да не ти напомня какво е било); топлият ветрец край реката, когато едвам си се дотътрил да изхвърлиш кофата нечистотии, а свежият пролетен въздух изведнъж ти напомня за село и плодни дръвчета. И трети, разбира се – болезнената, подигравателна сякаш красота на Ленинград, на старите петербургски сгради, сред които се разиграва всичко това.

Нищо чудно – Лидия Гинзбург не е коя да е, тя е от „младите формалисти“. С други думи, от учениците на прочутия литературоведски кръг ОПОЯЗ (Общество изучения поэтического языка) от 20-те години, знаменит в историята на литературознанието и езикознанието. Ученичка е на Борис Айхенбаум, толстовед, един от ключовите участници в кръга – този, който всъщност формулира общото между тях в „Теория на формалния метод“.

Гинзбург познава Шкловски, Тинянов, Ахматова, Маяковски, Надежда Манделщам, пише по-късно спомени за тях. Всъщност през годините е позната най-вече като литературовед, автор на „За лириката“, издавана и у нас. В нея тя казва, че изкуството е опитът на един, в който мнозина трябва да намерят и разберат себе си. „Записки на блокадния човек“ е писана много по-късно, не непосредствено след войната, а в самия край на почти 90-годишния живот на Гинзбург – излиза от 1984 до 1989 г. в списание „Нева“. И смисълът на книгата не е да бъде документално свидетелство за блокадата на Ленинград – такива за 40 години са излезли немалко, – а да бъде изследване на човешкото, незабележимо във всекидневието, но внезапно откроено като кълн на фона на блокадната зима.

Допълнете четивото с „Рапорт от обсадения град“ на Збигнев Херберт в изпълнение на Светлана Янчева.

„Смъртта още празнува живота“ от Нели Закс

преводач Любомир Илиев, София: Издателство за поезия „ДА“

Ако Гинзбург описва как след трагедията постепенно се възраждат човешкото, ежедневното, социалното в неговите най-осезаеми аспекти – разговорът, роклята, трамвайната линия, уж незабележимите делнични избори да повървиш или не, как точно да приготвиш нищожната дажба, то с поезията си Нели Закс поставя трагедията на своя народ, на избитите в нацистките лагери евреи, на огромната сцена на времето в космоса на мита.

Ако Гинзбург описва как след трагедията постепенно се възраждат човешкото, ежедневното, социалното в неговите най-осезаеми аспекти – разговорът, роклята, трамвайната линия, уж незабележимите делнични избори да повървиш или не, как точно да приготвиш нищожната дажба, то с поезията си Нели Закс поставя трагедията на своя народ, на избитите в нацистките лагери евреи, на огромната сцена на времето в космоса на мита.

Нели Закс е родена през 1891 г., но първите си истински стихотворения пише след Втората световна война. Животът ѝ започва спокойно, увлича се по немските романтици и почти не обръща внимание на водещия по онова време експресионизъм. Впечатлена от „Сага за Йоста Берлинг“, пише на Селма Лагерльоф и постепенно двете завързват приятелство, което ще се окаже спасително – след възхода на нацизма тъкмо Лагерльоф ще осигури емиграцията на Закс и майка ѝ в Швеция, когато почти цялото им семейство е избито, а заповедите за депортирането им са вече изготвени. Там, докато си изкарва прехраната с превод на немски стихотворения, Закс с потрес следи случващото се с нейния народ. И започва да пише – с неочаквана мощ.

Теодор Адорно може и да казва „да се пише поезия след Аушвиц е варварство“, но после се поправя – признава, че страдащият може да търси изказ така, както изтезаваният има право да изкрещи. Поезията на Нели Закс обаче е не само крясък на болката, а е връщане на свещеното. Когато един народ е изтребван и унизен, поставен в ролята на жертва, тогава е застрашена сакралната връзка между тези, които му принадлежат. Образите на Закс имат силата да я заздравят. Затова техният мащаб е „земя и небо“. Инстинктивно понечвам да кажа „библейски“ – но разбира се, ехото е от хасидските истории, от Зохар, от древните псалми.

И все пак това е безусловно съвременна поезия, близка (но и различна) до тази на Паул Целан, с когото я свързват приятелство и дълга кореспонденция. Нейните метафори не са полуфабрикати на смисъла – те го изграждат бавно и постъпателно. От звезди, от прах, от пясък, от пеперуди, вятър, камък и нож. И от време. В тях има кълнове – на лъжливата смърт, посята в стените, на нива, в която пониква скръбта. Усещането е за гласове, които ехтят в огромно пространство, за древна трагедия, в която няма зрители. И точно като в раждането на трагедията ключов е не отделният глас, а хорът – хорът на мъртвите, хорът на спасените, които молят („покажете ни вашето слънце лека-полека“), хорът на сенките, на дърветата, на неродените, на утешителите („цветовете на утехата са твърде нискорасли“). Целият пейзаж е съставен от викове. Само съзерцаващите мълчат, усещайки погледи в гърбовете си. Кой чува? Ухото на човечеството е обрасло с коприва. Повече от половината стихотворения завършват с тире, сякаш срязани преди края си.

Величественост в страданието, така е озаглавил послеслова си големият преводач Любомир Илиев. Повече за особените задачи в превода на Нели Закс очаквайте да прочетете скоро в интервю за „Тоест“.

Заглавна илюстрация: © Александра Димитрова

Вести от бъдещето

Post Syndicated from Нева Мичева original https://toest.bg/vesti-ot-budeshteto/

Мила Нева,

Какво правиш в празните дни? Така наричам дните, когато не можеш да споделиш новина за поредна изкусно преведена книга, прясно написана препоръка за хубав филм… Дните, когато не получаваш обич за успехите и признание за думите си, а трябва да вървиш към същите успехи с тежкия товар на несигурността, самотата, колебанието, ежедневната скука и битовизми…

Как се справяш, когато обичайните спънки в изкуството и живота въобще ти изглеждат непреодолими? Какво те държи?

С много обич,

Н.

Здравей, Н.,

А на бас, че като прочетеш заглавието, ще си помислиш, че тук ще си говорим примерно за роботи. Не че не ми се иска – преди няма и месец видях робот за разнасяне на покупки да пресича самичък на една пешеходна пътека в Талин и още се вълнувам. А на 2 януари 2021 г. се навършиха 100 години от първата публична употреба – в пиесата „Р.У.Р.“ на Карел Чапек! – на думата „робот“, в чийто корен има и „работа“, и „робия“. Още повече че в момента, след типично декемврийско преработване, напълно се разпознавам в Чапековите ремарки: „облечени като хора, отривисти в движенията и говора, с безизразни лица и втренчен поглед“. Но не. Друго ме хвърли към бъдещето – скуката.

Идеята за скуката като ежедневие в писмото ти ме озадачи, Н. Възможни са почти полярни описания на това състояние, но никое от тях не ми се вижда дългосрочно. Освен ако човек не е много млад, много богат или друго, което да го спасява (или лишава?) от трескава дейност за оцеляване. Наскоро прочетох, че редовият новозеландец имал четири желания: място, където да спи; някого, когото да обича; нещо, което да върши; и нещо, на което да се надява. „Гледай ги, значи, новозеландците, какви са нескромни“, помислих си отначало, понеже тези „само“ четири са постижими накуп за много малко хора. Но после си възразих: „А не сме ли всички едни новозеландци?“ В света, какъвто го познавам аз, сме. Е, тези някъде, някой и нещо, към които се стремим, изискват толкова душевни и физически усилия, за да бъдат формулирани, набавени и поддържани, че как да остане време за скука?

В нашия речник скуката е „досада, отегчение от безделие или еднообразие“, а в руския (откъдето сме взели думата) тя е свързана с липсата на радост и занимателност и може да бъде синоним на „униние“. По етимология скуката е родствена на притеснението, затруднението и дори болката (в някои славянски езици от този корен са покълнали думи за „скимтене“). Бабчето ми, мир на душата ѝ, питаше „Доса̀ди ли ти се?“, когато искаше да знае дали съм уморена. А отегчението явно препраща към онова „тегло“, мъчение, което могат да бъдат определени ситуации. Скуката е отъждествима с линеене и с пренасищане, с раздразнение и със сплин (откога чакам да употребя тази дума, прихваната от „Осъдени души“ или „Поручик Бенц“ – благодаря!). И все пак психолозите твърдят, че е добра за нас, защото ни дава сигнал, че сме се озовали на неподходящо място, и ни тласка към анализ и решения („Не се бори с усещането за скука. Намисли си нова рутина. Намери си цел. Избягвай пасивната консумация…“).

Скуката като нежелано, но неизбежно безучастие, като монотонност или повторение за мен е рядкост, защото смяната на темата, темпото, мястото и обкръжението е част от професията ми („Никой не скучаеше в космоса…“, както се казва в разказа от Сесар Айра, който превеждам сега). А и не мога да си позволя да се спра за такъв период, че да ми додее. Да, България е така устроена (всъщност разстроена), че всички постоянно изпадаме в нежелани неизбежности, които отгоре на всичкото са и ненужни. Но те предимно ме ядосват, не ме отегчават. И все пак от детството до днес сякаш ми е останала една скука, с която не съм в конфликт и съм склонна дори да ценя, както препоръчват психолозите. Тя идва в моменти на неволно буксуване – когато чакам непредвидено дълго някой да дойде, нещо да залепне, друго да заври, трето да се избистри. И излизам от програмата. За някакъв отрязък от време витая, изоглавям се от плановете за деня и всички обичайности и правя предпазливо кръгче със съзнанието си като в нова земя. Тогава идват вестите от бъдещето.

Някакви интуиции, някакви копнежи, които се надигат спонтанно, някакви нерегламентирани хрумвания и нередактирани надежди, които се стрелват встрани, но и към едно възможно напред, което ще зависи от това дали ще ги запазя и задействам. Учените казват, че ние практически живеем в миналото, понеже сетивата ни се нуждаят от части от секундата, за да уловят случващото се и да го предадат за обработка на мозъка. В този смисъл и моите къси откопчвания от инерцията са минало. Но в тях има зародиши на бъдеще; има форми извън калъпа на старите ми понятия; има надникване към алтернативи. Така описано обаче, май не прилича на скука. Твърде е лично и оживено. Прилича повече на онова, което сякаш разбираш под „празнота“. Или на нещо, на което празнотата е разрешила да диша (един от синонимите ѝ е чуждицата „луфт“, която значи точно „въздух“).

Ако скуката има лоша слава, гледай какво става с празнотата… Празните погледи и празните джобове са гаранция за проблеми; да си тръгнеш с празни ръце отнякъде е белег за неуспех, да пристигнеш с празни ръце – за невъзпитание; преливането от пусто в празно е убиване на време; празният гардероб и празното кресло във филмите са мигновени маркери за нечие значещо отсъствие; празната страница е символ на творчески блокаж; „да опустее“ е ужасна клетва. Възприемаме липсата на движение, съдържание, присъствие, резултат почти винаги като нещо лошо, едва ли не болезнено. Дори по празници, когато пак ни избива на хиперактивност, но в други посоки. И все пак много хора чувстват неудовлетвореност (или скука!) в дни, които се пръскат по шевовете от дейности и резултати. Или преживяват празниците като травма. Струва ми се разбираемо. Страхът от празната чиния и от празната къща са атавистични, неизкореними, струва ми се, дори човек да е роден в ѝмане. Превръщат се в страх от всякакви отсъствия и невъзможности.

Тревожни същества сме ние, много изплашени от липсата на смисъл и липсата на избор, но и често ненаясно как да си осигурим смисли и избори, как да ги разпознаем, как да се борим за тях или да преживяваме напълно закономерните им изчезвания от време на време. Исках да похваля празнотата или поне да напиша черно на бяло, че тя е естествена част от цялото; че без нея няма покой, няма тишина, няма простор, няма хоризонт; че празното може да се прескочи, напълни, доизмисли, ако искаш, но не задължително. „Мога да взема всяко празно пространство и да го нарека гола сцена“, така започва едно от есетата си режисьорът Питър Брук: един човек на сцената и един под нея – и вече имаш театър. Ако ме питаш как се справям с моите празноти, днес бих ти казала: като се опитвам да им се насладя, ако позволяват намеса, или ако не позволяват, да се гмурна в тях, да ги преглътна, да спра да ги гледам, преди да са ме погледнали те. И да ги наричам „сцена“, ако има шанс за споделяне.

Скуката никак не ми е част от ежедневието, но тъгата е (захранвана от десетки притоци, в част от които текат и дезориентация, страх и самота). Имам вътрешен бюлетин за нивото ѝ в сантиметри и когато е сан шанжмон, е най-добре, понеже шанжмонът обикновено е нагоре, не надолу. Което не пречи периодично да съм весела. Или въодушевена. Или състрадаваща. Или бясна. Може би това е донякъде отговор – многослойни сме, многопистови, с разклонения. Да сме тъжни не значи да сме само тъжни. Способни сме в един и същи миг да се чувстваме наранени, уморени, подозрителни, любопитни и леко развеселени, да речем. И този миг да е, докато пускаме пералнята (с битовизмите се справям, като ги държа в периферията). С някои състояния се съжителства продължително или винаги. Имаше една книжка на Амос Оз, „Как да излекуваме фанатик“, в която се разсъждаваше как да съжителстваме с онези, с които ни се струва невъзможно да съжителстваме. С преговори, хумор, въображение, постоянен опит за разбиране. Струва ми се, че важи не само за Близкия изток, но и за вътрешния ни свят.

Това, което ти щедро наричаш „успехи“, аз бих нарекла „плодове на труда“ – крайната фаза на някакви процеси, която може да бъде изтълкувана почти всякак. Като нещо, като нищо, като чудо и като провал. Както повечето от нас, предполагам, в около 360 дни от годината не получавам обич за плодовете на моя труд. Със спънките вън и вътре се справям чрез работа по същество, работа не по същество, помощ от други, упорство, любов, учене, бой, баене, жонглиране, катерене, влачене, самокритика с елементи на инквизиция, разговори с близки, заминаване надалеч, смяна на курса, отлагане, криене в запердена стая, тъпчене на едно място, блъскане на глава, среднощни паники, смях, както и чрез най-откровено несправяне. Чувам, че – понесена от мътните вълни на предната година – и 2021-ва се е получила доста изтърбушена и не както трябва за мнозина. Аз съм от тези мнозина. Това е животът. Който също е и много други неща.

Важно е да не се забравя, че има и още, има и друго, има и други. Че празното или досадното понякога са единственият подстъп към следващата точка, в която ще е по-хубаво, и гладът, след който ще се почувстваме заситени. Че не можем да контролираме всичко, но можем да регулираме какво контролира нас. Че страхът от празното е човещина, но неистовият стремеж към резултати е свръхреакция, която води до ненужно изтощение и хилави удовлетворения (вж. „токсична продуктивност“). Че всичко съществено бива да се изгуби временно – сънят, спокойствието, чувствителността, връзката с околните, смисълът, – но не и собствената личност. Когато очертанията на личността започнат да се размиват във фона, човек се озовава в самота, опустяла и от самия него. И ето това вече е празно, ето това е апокалипса (тези дни съм на полска вълна и в един филм чух някой да произнася „апока-липса“ – явно „апокалипсис“ в падеж, но за мен със звук на разрушително отсъствие.)

Н., пиши ми пак. Разкажи ми за твоите празни дни, за твоите спънки и за обратната връзка, която получаваш от света. Интересно ми е. Колкото повече си говорим, толкова по-понятен и обитаем става светът. Много обичам, когато читателите на рубриката ми разказват за себе си, а чрез мен – и на другите. Папката ми с писма отъня през последните месеци, та всички, които четете това: пишете ми. Каквото ви дойде – няма твърде малки или големи теми, не е нужно дори да са теми. Може да е някое зарейване, някоя вест от бъдещето или спомен от детството.

А сега: да са ви леки празниците, пълни или празни по ваше усмотрение. Да ви се сбъднат новозеландските желания. Празнотата да ви е сцена. Свободата да не ви тежи, работата да ви е сладка и да се будите с радост.

Заглавно изображение: „Цялото кралско войнство“ (онова, което не можело да събере Хъмпти Дъмпти, когато паднал и се разпилял на парчета) – коледен колаж от София (12 г.), Ива (4 г.) и майка им Мария Ширяева, преводачка

Седмицата в „Тоест“ (6–10 декември)

Post Syndicated from Тоест original https://toest.bg/editorial-6-10-december-2021/