Post Syndicated from Екип на Биволъ original https://bivol.bg/icij-fincen-files-1.html

неделя 20 септември 2020

от International Consortium of Investigative Journalists (ICIJ, Международен консорциум на разследващите журналисти)

Теч на секретни американски правителствени документи разкрива, че JPMorgan Chase (ДжейПи Морган Чейз), HSBC (ЕичЕсБиСи) и други големи банки са успели да заобиколят строгите мерки срещу прането на пари като са местили зашеметяващи суми незаконни пари в брой за престъпни мрежи и тъмни личности, които са създавали хаос и са подкопавали демокрацията по цял свят.

Документите разкриват още, че пет глобално банки – JPMorgan, HSBC, Standard Chartered Bank (Стандарт Чартърд Банк), Deutsche Bank (Дойче Банк) и Bank of New York Mellon (Банк ъф Ню Йорк Мелън)- продължават да трупат печалби от тези могъщи и опасни играчи, дори и след като са били глобени от американските власти за предишни провали в справянето с потоците от мръсни пари.

Американските държавни агенции отговорни за прилагането на законите за пране на пари рядко преследват мегабанки, които нарушават закона, а когато все пак предприемат нещо, действията им образуват само леки вълнички по повърхността на потоците от откраднати пари, които се изпират през международната финансова система.

Има случаи в които банките продължават да местят незаконни средства дори след като американските власти са ги предупредили, че им предстои наказателно преследване ако не престанат да правят бизнес с мафиоти, измамници или корумпирани режими.

Изтеклите документи разкриват, че JPMorgan, най-голямата банка със седалище в САЩ, е прехвърляла пари за хора и компании свързани с масово разграбване на публични средства в Малайзия, Венецуела и Украйна.

Според тези документи, банката е прехвърлила над 1 милиард долара за финансиста беглец, който стои зад скандала в Малайзия с държавната компания 1MDB и повече от 2 милиона долара за двама млади енергийни магнати, чиято фирма е обвинена в измама на правителството на Венецуела и е допринесла за прекъсванията на ток, които са парализирали големи части от страната.

В продължение на цяло десетилетие JPMorgan е обработвала и плащания в размер на над 50 милиона долара за Пол Манафорт, бившият шеф на предизборния щаб на президента Доналд Тръмп. Банката е придвижила поне 6,5 милиона долара под формата на транзакции на Манафорт за 14-те месеца след оставката му от кампанията. Това става на фона на вихрещи се твърдения за пране на пари и корупция във връзка с работата му за проруска политическа партия в Украйна.

Тези не дотам чисти транзакции продължават да се увеличават чрез сметки в JPMorgan, въпреки обещанията на банката да подобри контрола си върху прането на пари като част от споразуменията постигнати с американските власти през 2011 г., 2013 г. и 2014 г..

JPMorgan заяви, че е законът ѝ забранява да отговаря на въпроси относно транзакции или клиенти, и че е поела „водеща роля“ в провеждането на „активни и ръководени от разузнавателни служби разследвания“ и в разработката на „иновативни техники за подпомагане на борбата с финансовите престъпления“.

Според секретните документи, HSBC, Standard Chartered Bank, Deutsche Bank и Bank of New York Mellon също са продължили да извършват съмнителни плащания въпреки подобни обещания към държавни органи.

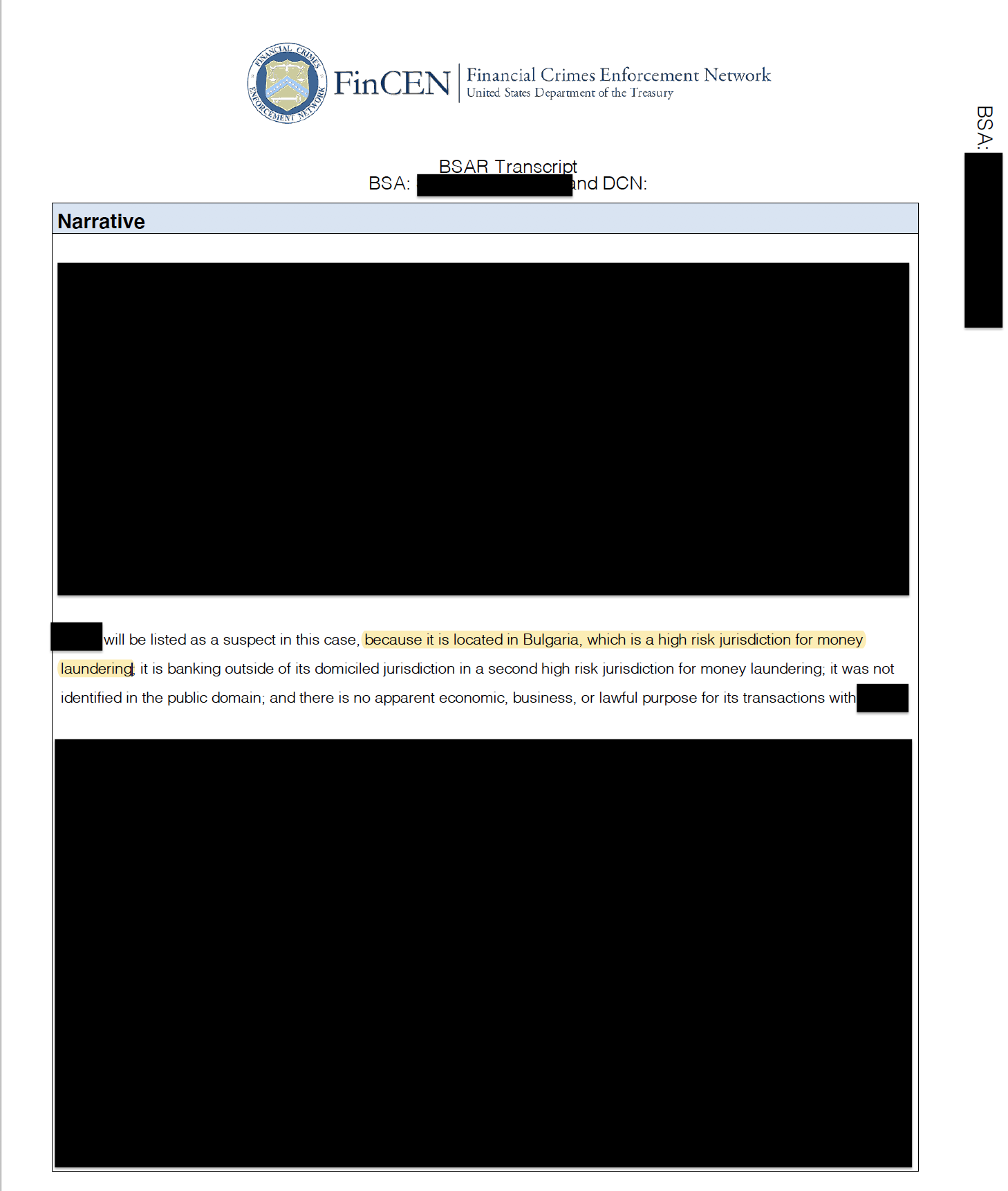

Изтеклите документи, известни като Досиетата ФинСен (FinCEN Files), съдържат повече от 2100 доклада за подозрителни дейности подадени от банки и други финансови институции до Мрежата за противодействие на финансовите престъпления към Министерството на финансите на САЩ. Агенцията, известна съкратено като FinCEN, е разузнавателното звено, което стои в основата на глобалната система за борба с прането на пари.

Американският новинарски сайт BuzzFeed News (Бъзфийд) е този, който получи документите и ги сподели с Международния консорциум на разследващите журналисти. Консорциумът организира екип от над 400 журналисти от 110 медийни организации в 88 държави за да разследва подземния свят на банките и прането на пари.

Като цяло анализът на Консорциума установи, че документите идентифицират най-малко 2 трилиона долара под формата на транзакции между 1999 и 2017 г., които са били отбелязани като вероятно пране на пари или друга престъпна дейност от служители от вътрешните отдели на финансовите институции за наблюдение на спазването на закона. Касае се включително за 514 милиарда долара в JPMorgan и 1,3 трилиона долара в Deutsche Bank.

Докладите за подозрителна дейност отразяват опасенията на контролните органи на самите банки и не са непременно доказателство за някакво престъпно поведение или неправомерни действия.

Макар и огромна, сумата от 2 трилиона долара подозрителни транзакции установени в този набор от документи, е само капка в далеч по-голямото море от мръсни пари бликащи от банките по цял свят. Досиетата FinCEN представляват по-малко от 0,02 процента от над 12-те милиона доклади за подозрителни дейности, които финансовите институции са подавали между 2011 и 2017 г..

Архивът на докладите за подозрителна дейност, заедно със стотици електронни таблици пълни с имена, дати и цифри, показват в подробности потенциално незаконни транзакции преминаващи през редица банки. Заедно с пресяването на Досиетата FinCEN, Консорциумът и неговите медийни партньори получиха над 17000 други документи от вътрешни източници, лица подаващи сигнали за нарушения, съдебни досиета, искания за достъп до информация и други източници. Екипът интервюира стотици хора, включително експерти по финансови престъпления, служители на реда и жертви на престъпления.

Според BuzzFeed News, някои от изтеклите документи са събрани като част от разследванията на Конгреса на САЩ за намесата на Русия в президентските избори през 2016 г.. Други са искания до FinCEN от правоприлагащи органи.

Досиетата FinCEN предлагат безпрецедентна възможност за надникване в тайния свят на международното банкиране, анонимните клиенти и в много случаи в света на финансовите престъпления.

Те показват, че банките местят на сляпо пари в сметките си за хора, които не могат да идентифицират, не съобщават години наред за транзакции носещи всички белези на пране на пари и дори правят бизнес с клиенти оплетени във финансови измами и публични корупционни скандали.

Властите в САЩ, които играят водеща роля в световната битка срещу прането на пари, са разпореждали на редица големи банки да реформират практиките си, глобявали са ги със стотици милиони и дори милиарди долари и са им отправяли заплахи за наказателни обвинения като част от така наречената процедура за споразумение за отложено наказателно преследване.

Продължилото 16 месеца разследване на Консорциума и неговите партньори показва, че макар и често да влизат във водещите новини, тези тактики не са работили. Големите банки продължават да играят централна роля в придвижването на пари свързани с корупция, измами, организирана престъпност и тероризъм.

„След като така и не успяха да предотвратят мащабни корупционни транзакции, финансовите институции се отказаха от ролята си на първа линия на защита от прането на пари,“ каза пред Консорциума Пол Пелетие, бивш висш служител на Министерството на правосъдието на САЩ и прокурор по финансови престъпления.

Той каза още, че банките знаят, че „работят в система, която е до голяма степен беззъба.“

Секретните документи показват, че пет от банките, които се появяват най-често в Досиетата FinCEN – Deutsche Bank, Bank of New York Mellon, Standard Chartered, JPMorgan и HSBC – многократно са нарушавали официалните си обещания за добро поведение.

През 2012 г. базираната в Лондон HSBC, най-голямата банка в Европа, е подписала споразумение за отложено наказателно преследване и е признала, че е изпрала най-малко 881 милиона долара за латиноамерикански наркокартели. Наркотрафикантите са използвали специално оформени кутии, които пасват на отворите на касовите гишета на HSBC, за да депозират и прокарат през финансовата система огромни количества пари от търговия с наркотици.

В рамките на споразуменията си с прокурорите HSBC е платила 1,9 милиарда долара и правителството се е съгласило да спре временно обвиненията в престъпление срещу банката и да ги отхвърли след пет години, ако HSBC спази обещанието си да се бори агресивно с потока мръсни пари.

Досиетата FinCEN показват, че по време на този петгодишен пробационен период, HSBC продължава да прехвърля пари за съмнителни фигури, включително за заподозрени руски перачи на пари и за Понци схема разследвана в множество страни.

Въпреки това, правителството позволи на HSBC да обяви през декември 2017 г., че е „изпълнила всички свои ангажименти“ по споразумението за отлагане на наказателно преследване, и че прокурорите са отхвърлили окончателно наказателните обвинения.

В изявление до Консорциума, HSBC отказа да отговори на въпроси за конкретни клиенти или транзакции. Банката заяви, че информацията на Консорциума е „остаряла и е от преди“ края на петгодишната сделка за отлагане на наказателно преследване. През това време, казва банката, „ние поехме по дългия път на преразглеждане на способността ни за борба с финансовите престъпления… Днес HSBC е много по-безопасна институция, отколкото през 2012 г.“

HSBC отбеляза, че с решението си да освободи банката от заплахата от наказателни обвинения, правителството е получило достъп до доклади на наблюдател, който е направил преглед на реформите и практиките на банката.

Министерството на правосъдието отказа да отговори на конкретни въпроси. Говорител на Наказателното отделение на Министерството каза в изявление:

„Министерството на правосъдието стои зад своята работа и продължава да се ангажира с агресивно разследване и преследване на финансови престъпления, включително пране на пари, навсякъде, където ги установим.“

„Всички се справят зле“: Мощен поток мръсни пари дави бюрократите

Необезпокояваният поток от мръсни пари помага на престъпни банди, дестабилизира нациите и се превръща в двигател на глобалното икономическо неравенство. Изпраните средства често се разпределят между сметки притежавани от неясни кухи фирми регистрирани в тайни офшорни данъчни убежища, което позволява на елитите да укриват огромни суми от органите на реда и данъчните власти.

Анализ на Консорциума установи, че банките в Досиетата FinCEN редовно обработват транзакции на компании регистрирани в така наречените тайни юрисдикции и го правят без да знаят кой е крайният и истински собственик на сметката. Притежателите на корпоративни сметки често предоставят адреси в Обединеното кралство, САЩ, Кипър, Хонконг, Обединените арабски емирства, Русия и Швейцария. Поне 20% от документите съдържат клиент с адрес на Британски Вирджински острови.

Анализът на Консорциума установи още, че в много случаи банките не са разполагали с информация за субектите, които стоят зад транзакциите, както и за присъствието на кухи фирми. Има случаи при които финансовите институции са поискали повече информация за субектите от други банки, които не са им отговорили. Някои банки или клонове в страни като Швейцария са цитирали местните закони за банкова тайна за да откажат предоставянето на информация.

Данни на Службата на ООН по наркотиците и престъпността показват, че всяка година се изпират незаконни приходи за 2,4 трилиона долара или близо 2,7% от всички стоки и услуги произвеждани годишно в целия свят. Но, пак според данни на ООН, властите успяват да разкрият по-малко от 1% от мръсните пари в света.

„Всички се справят зле“, призна в интервю за Консорциума Дейвид Луис, изпълнителен секретар на базираната в Париж Група за Финансови Действия (Financial Action Task,) партньорство на правителства от цял свят, което определя стандартите за борба с прането на пари.

Докладите на неговата организация за оценка по държави, които проучват доколко банките и правителствените агенции отговарят на законите и разпоредбите за пране на пари, показват много проверки, но малък практически напредък. Много държави изглежда са по-загрижени да изглеждат добре на хартия, отколкото да предприемат истински мерки срещу прането на пари, каза Луис.

Асоциация на най-големите световни банки дори се оплака миналата година, че регулаторите се фокусират върху „техническото съответствие“, а не дали системите им „са действитело успешни в борбата срещу финансовата престъпност“.

Експлозия в Йерусалим

За някои финансови институции проблемният клиент е друга банка.

Една ранна сутрин през 2003 г. Стивън Авербах пътува в автобус № 6 в Йерусалим, когато мъж се втурва вътре в момента в който автобусът потегля от спирката.

„Имаше твърде много неща не на място“ с този мъж, спомня си Авербах, който е роден в Ню Джърси, но емигрира в Израел като тийнейджър. Мъжът бил с дълги черни панталони, бяла риза и черно сако, типичното облекло на ортодоксален евреин, но носи „обувки с остри върхове“, които не пасват на обеклото на сектата, а сакото му било издуто. В дясната си ръка държал устройство, което приличало на входен звънец.

Авербах, който преди това е бил главен инструктор по оръжията в полицията на Йерусалим, извадил личното си оръжие. Но когато бившето ченге се обръща с лице към мъжа, „той се самовзриви“, Авербах свидетелства във видеозапис след експлозията.

Взривът убива седем и ранява 20, а Авербах остава парализиран от врата надолу. Той почива през 2010 г. от дългосрочните последствия от нараняванията си.

По това време той и семейството му са ищци по съдебен иск в САЩ в който обвиняват йорданска финансова институция Arab Bank (Арабска банка) в преместване на средства, които са били използвани за финансиране на атентата в автобуса и други терористични атаки.

Досиетата FinCEN показват, че тъй като съдебният процес хвърля сянка върху Arab Bank, тя се възползва от работните си отношения с много по-голяма и по-влиятелна банка – Standard Chartered.

Базираната в Обединеното Кралство банка помага на клиентите на Arab Bank да получат достъп до финансовата система на САЩ след като регулаторите откриват недостатъци в контрола на йорданската банка над прането на пари през 2005 г. и я принуждават да ограничи дейностите си по прехвърляне на пари в САЩ.

Standard Chartered продължава отношенията си с Arab Bank докато искът срещу нея си проправя път през американските съдилища, и дори след като американските власти уведомяват Standard Chartered, че трябва да спре да обработва транзакции за заподозрени клиенти.

През 2012 г. регулаторите в Ню Йорк стигат до заключението, че Standard Chartered е „сключила тайна сделка с правителството на Иран“, за да прокара тайни транзакции за 250 милиарда долара, като „печели стотици милиони долари“ и оставя „американската финансова система уязвима за терористи, търговци на оръжие, наркобарони и корумпирани режими“. През декември 2012 г., Standard Chartered плаща глоба от 227 милиона долара на властите в САЩ и Ню Йорк съгласно споразумение за отложено наказателно преследване.

Въпреки официалните си ангажименти да стои далеч от подозрителни клиенти, Standard Chartered обработва 2055 транзакции на обща стойност над 24 милиона долара за клиенти на Arab Bank между септември 2013 г. и септември 2014 г., показват Досиетата FinCEN.

След това, в края на септември 2014 г., се появява още една причина за Standard Chartered да се отдръпне от Arab Bank. В съдебното дело за атентата в автобуса в Йерусалим през 2003 г. и други нападения, съдебните заседатели в Бруклин решават, че Arab Bank съзнателно е подпомагала тероризма чрез предаване на пари прикрити като благотворителни дарения на Хамас, палестинската паравоенна и политическа организация, която САЩ класифицират като терористична.

Повече от година по-късно служители от вътрешния отдел за наблюдение на спазването на закона на Standard Chartered изпращат на FinCEN доклад за подозрителна дейност потвърждаващ сделките на банката с Arab Bank за период, които дори продължава няколко дни след присъдата в Бруклин. В доклада се изразяват опасения за „потенциалното финансиране на тероризм“.

Но това не е краят.

Standard Chartered прехвърля още близо 12 милиона долара на клиенти на Arab Bank непосредствено след присъдата, чак до февруари 2016 г., според последващ доклад за подозрителна дейност, включен в Досиетата FinCEN. Много банкови преводи са записани като „благотворителни организации“, „подкрепа“ или „подаръци“.

В последващия доклад се отбелязва, че данните за плащанията пораждат същите опасения като тези изложени и в процеса в Бруклин, че „незаконни дейности“ се финансират „под прикритието на благотворителност“.

Гражданската присъда срещу Arab Bank е отменена, когато апелативен съд открива недостатъци в указанията на съдията към съдебните заседатели. След това Arab Bank се договаря с близо 600 жертви и роднини на жертвите срещу неизвестна сума.

Standard Chartered не отговори на въпроси на Концорсиума и неговите медийни партньори относно Arab Bank.

Тя просто каза в общо изявление, че „реалността на глобалната финансова система е, че винаги ще има опити за пране на пари и избягване на санкции, а отговорността на банките е да изграждат ефективни системи за проверка и наблюдение и ние работим в тясно сътрудничество с регулаторите и правоприлагащите органи за да изправим извършителите пред правосъдието.“

Награди и рискове

Защо банките придвижват подозрителни пари? Защото е изгодно.

Банките могат да попълнят приходите си с таксите, които събират докато парите се въртят в мрежа от сметки, често поддържани от корумпирани потребители на финансовата система. JPMorgan, например, е спечелила около половин милиард долара докато е била главният банкер на Бърни Мадоф, според разкрития по делото за несъстоятелност заведено след краха на неговата многомилиардна Понци схема.

Справянето със сенчести клиенти носи рискове.

JPMorgan е платила през 2011 г. 88,3 милиона долара за споразумения с регулаторите по повод твърденията им, че е нарушила икономическите санкции срещу Иран и други държави под ембарго на САЩ. През 2013 г. Министерството на финансите „зашлеви“ банката със заповед за „прекратяване и въздържане“, която описва „системни недостатъци“ в нейните усилия за борба с прането на пари, като отбелязва, че банката „не е успяла да идентифицира подозрителна дейност в значителни размери“.

През януари 2014 г., банката плаща 2,6 милиарда долара на американски агенции по споразумения свързани с разследвания на ролята й в схемата на Мадоф. JPMorgan е отчела печалби над два пъти по-високи от тази сума само за същото тримесечие и е била на път да достигне печалба от близо 22 милиарда долара за 2014 г.. Мадоф се призна за виновен и излежава 150-годишна присъда във федерален затвор.

Досиетата FinCEN показват, че след тези действия на правоприлагащите органи JPMorgan е продължила да прехвърля пари за хора замесени в предполагаеми финансови престъпления.

Сред тях е Джо Лоу, финансист, обвинен от властите в много страни, че е мозъкът зад присвояването на 4,5 милиарда долара от малайзийски фонд за икономическо развитие, наречен 1Malaysia Development Berhad, или 1MDB (1Малайзия Развитие Берхад). Според Досиетата, от 2013 г. до 2016 г. Лоу е преместил малко над 1,2 милиарда долара чрез JPMorgan.

Лоу за пръв път става известен с присъствието си на купони с Парис Хилтън, Леонардо ДиКаприо и други известни личности. Една вечер, докато се забавлява в нощен клуб на Френската Ривиера, той води война на наддаване на пари в брой за няколко бутилки шампанско Кристал (Cristal) и печели състезанието с крайна оферта от 2 милиона евро, според бестселър посветен на измамата 1MDB, наречен „Кит за милиарди“.

Лоу се появява за пръв път като ключова фигура в скандала с 1MDB, познат като „обира на века“ в медийни репортажи в началото на 2015 г.. През април 2016 г., Сингапур издава заповед за задържането му. Властите в САЩ, Малайзия и Сингапур все още го търсят за да го арестуват.

JPMorgan е прехвърляла и пари за компании и хора свързани с корупционни скандали във Венецуела, които допринесоха за възникването на една от най-тежките хуманитарни кризи в света. ООН съобщи тази година, че един от всеки трима венецуелци няма достъп до достатъчно храна, а милиони са избягали от страната.

Един от венецуелците, получил помощ от JPMorgan, е Алехандро „Пиохо” Истурис, бивш държавен служител, който е обвинен от американските власти като играч в международна схема за пране на пари. Прокурорите твърдят, че между 2011 и 2013 Истурис и други лица са искали подкупи за да фалшифицират държавни енергийни договори. Според Досиетата FinCEN, между 2012 г. и 2016 г. банката е преместила над 63 милиона долара за компании свързани с Истурис и схемата му за пране на пари.

Досиетата разкриват още, че JPMorgan е предоставяла банкови услуги на енергийната фирма Derwick Associates (Дъруик Асошийетс), която е спечелила над 5 милиарда долара от договори без обществени поръчки за ремонт на провалената електрификационна мрежа на Венецуела. Анализ от 2018 г. от отдела за Венецуела на неправителствената организация „Прозрачност без граници“ стига до заключението, че Derwick Associates не е успяла да осигури очаквания енергиен капацитет и е ощетила правителството на Венецуела с поне 2,9 милиарда долара.

Братовчедите Алехандро Бетанкур и Педро Требау са на малко повече от 20 години когато създават Derwick Associates.

Новини и публикации в интернет от 2011 г. твърдят за съмнения около братовчедите и Derwick Associates. След това компанията завежда дело в което твърди, че е жертва на клеветническа кампания и лъжливи обвинения, че е част от „престъпна група“. Искът е уреден при неизвестни условия.

Досиетата FinCEN показват, че Derwick Associates е използвала сметки в JPMorgan за преместване на поне 2,1 милиона долара през 2011 и 2012 г. и че банката е обработвала и други транзакции за неизвестни суми за Derwick и нейните управители поне до 2013 г..

Адвокат на Бетанкур каза: „Клиентът ми отрича да е извършил неправомерни действия“.

JPMorgan отбелязва в твърде общото си изявление, че през 2014 г. се е съгласила, че трябва да подобри контрола на прането на пари, и че оттогава е инвестирала „значителни ресурси“ за тази цел.

„Днес хиляди служители и стотици милиони долари са посветени на подпомагане на усилията за прилагане на закона и националната сигурност“, каза банката.

Бос на босовете

Секретните документи често показват, че банките обработващи трансгранични транзакции нямат представа с кого си имат работа, дори когато прехвърлят стотици милиони долари.

Да вземем случая с мистериозна компания, наречена ABSI Securities (ЕйБиЕсАй Секюритис). Досиетата FinCEN показват, че ABSI е реализира повече от 1 милиард долара транзакции чрез JPMorgan между януари 2010 г. и юли 2015 г..

Тази сума включва транзакции чрез директна банкова сметка в JPMorgan, която ABSI затваря през 2013 г., и чрез така наречените кореспондентски сметки, чрез които JPMorgan позволява на чуждестранни банки да обработват транзакции в щатски долари чрез техни собствени сметки.

Отдели на банката за наблюдение на спазването на закона базирани в операционния й център в Кълумбъс, Охайо, решават през 2015 г. да направят опит да разберат кой е действителният собственик на ABSI, след като руски сайт за разследващи новини съобщава, че компанията е свързана с лице от подземния свят на име Семьон Могилевич, който е описан като Бос на босовете на руските мафиотски групировки.

През 2009 г., когато включва Могилевич в списъка си с десетте най-търсени пресъпници, ФБР заявява, че престъпната му мрежа е замесена в трафик на оръжия и наркотици, изнудване и поръчкови убийства. Гардиън пише, че бомба поставена в автомобил е знаковият метод за неутрализиране на врага на палещия цигара от цигара внушителен украинец.

Досиетата показват, че служителите по спазване на закона не са могли да установят от документи за кухата фирма кой стои зад нея или каква е истинската й цел.

Въпреки че тези подробности остават неясни, JPMorgan е имала доста основания да проучи ABSI години по-рано. Тя оперира като куха фирма в Кипър, считан по това време за важен център за пране на пари и насочва стотици милиони долари чрез JPMorgan.

Могилевич, който е представен в документалния сериал на Нетфликс „Най-търсените в света“, чиято премиера беше през август, не беше открит за коментар за това разследване.

По-рано той каза: „Не съм шеф или активен участник в никакви престъпни групи.“

Могъщият долар

BuzzFeed използва изтеклият архив от доклади за подозрителна дейност от 2018 г. за свои публикации разкриващи тайни плащания към кухи фирми контролирани от Манафорт, който сега е под домашен арест заради федерална присъда по дело основано главно на тези транзакции.

Бивш служител на Министерството на финансите на САЩ, Натали Мейфлауър Сурс Едуардс, е обвинена в заговор за незаконен теч на документи от FinCEN към BuzzFeed.

BuzzFeed отказва да коментира източника си.

FinCEN и други американски агенции играят огромна роля в усилията срещу прането на пари по цял свят, най-вече защото перачите на пари и други престъпници имат същата цел като много други банкови клиенти с трансгранични операции – да превърнат парите си в щатски долари, които са де факто глобална валута. Малка група от предимно американски и европейски банки с големи операции в Ню Йорк събират такси за да вършат този трик, използвайки привилегирования си достъп до Федералния резерв на САЩ.

Американското законодателство поверява на банките първостепенната отговорност за предотвратяване на прането на пари, въпреки че в основата си дейността им стимулира абсолютно насочване в посока на запазване на парите, независимо дали са мръсни или чисти. Въпреки че банките са оправомощени да спрат дадена транзакция, ако тя изглежда подозрителна, те не са задължени да го правят. Банките просто трябва да подадат доклад за подозрителна дейност към FinCEN.

FinCEN, който има приблизително 300 служители, събира и пресява годишно над 2 милиона доклада за подозрителни дейности от банки и други финансови инситуции. Тя споделя информация с правоприлагащите агенции на САЩ и със звената за финансово разузнаване в други страни.

Отдавна изчезнали

В големите банки системите за засмукване на незаконни парични потоци разчитат на преуморени служители с недостатъчно ресурси, които обикновено работят в задни офиси далеч от централата и имат малко влияние в рамките на своите организации. Документите на FinCEN показват, че служителите наблюдаващи спазването на законите в големите банки често прибягват до едно просто търсене с Гугъл в опит да научат кой стои зад банкови преводи за стотици милиони долари.

Секретните документи показват, че в резултат на това банките често подават доклади за подозрителни дейности само след като транзакция или клиент влязат в новините или след правителствено запитване, обикновено след като парите отдавна са изчезнали.

В интервюта с Международния консорциум на разследващите журналисти и BuzzFeed над десетина бивши служители наблюдаващи спазването на законите в HSBC поставиха под въпрос ефективността на програмите на банката срещу прането на пари. Някои казаха, че банката не им е предоставила достатъчно ресурси за да се справят с големите потоци на пари в брой, а не само бегло да надникнат в тях, и че когато са искали информация за това кой стои зад големите транзакции, клоновете на HSBC извън САЩ често са ги игнорирали.

В дело заведено през декември 2019 г. във федералния съд в Ню Йорк, се твърди, че служители на Standard Chartered Bank, които са се противопоставяли на незаконни транзакции са били не само игнорирани, но и заплашвани, тормозени и уволнявани.

Ищците Джулиан Найт и Аншуман Чандра твърдят, че са били принудени да напуснат ръководни длъжности в банката, след като тя е разбрала, че са сътрудничили на разследване на ФБР за прехвърляне на пари от Standard Chartered към санкционирани от САЩ субекти в Иран, Либия, Судан и Мианмар.

Искът твърди, че Standard Chartered е участвала в „изключително усъвършенствана схема за пране на пари“, променяйки имената на субектите санкционирани от САЩ в документи за транзакциите и създавайки технологично решение, което позволява незаконни транзакции да остават незабелязани от Федералния резерв на САЩ.

Чандра, който е работил в клона на банката в Дубай от 2011 до 2016 г., стига до заключението, че заобикалянето на санкциите е помогнало значително за организирането на терористични атаки, „които са убили и ранили войници на ръководената от САЩ коалиция, както и много невинни цивилни“.

В исковата молба се казва, че схемата е позволила на банката да се възползва от „високата премия“, която Иран и неговите агенти са готови да платят за да конвертират санкционираните ирански риали в долари.

„Сигурно можете да водите подобно шоу без да ви хванат в продължение на няколко месеца, ако става въпрос за малка група вътре в банката,“ казва Чандра в интервю за BuzzFeed. „Но нещо подобно да се случва в продължение на години и да достигне размери от милиарди долари, това значи, че някой на върха е трябвало да зададе въпроса как точно банката печели тези пари.“

Чандра и Найт твърдят, че банката е признала само част от нарушенията си и е излъгала, че е спряка незаконните транзакции, когато приема налагането на санкции като част от споразумението си с американските власти за отложено наказателно преследване през 2012 г..

Агенцията удължава пробационния срок на банката отново и отново в продължение на няколко години. След това, през 2019 г., банката плаща още 1,1 милиарда долара за установени продължаващи нарушения на санкциите срещу Иран и други страни и се разбира с прокуратурата да удължи пакта си за отложено преследване за още две години.

Standard Chartered не отговори на въпроси на Консорциума и партньорите му за твърденията на бившите й служители. Standard Chartered посочва в документите по делото, че тези твърдения са безпочвени и неправдоподобни.

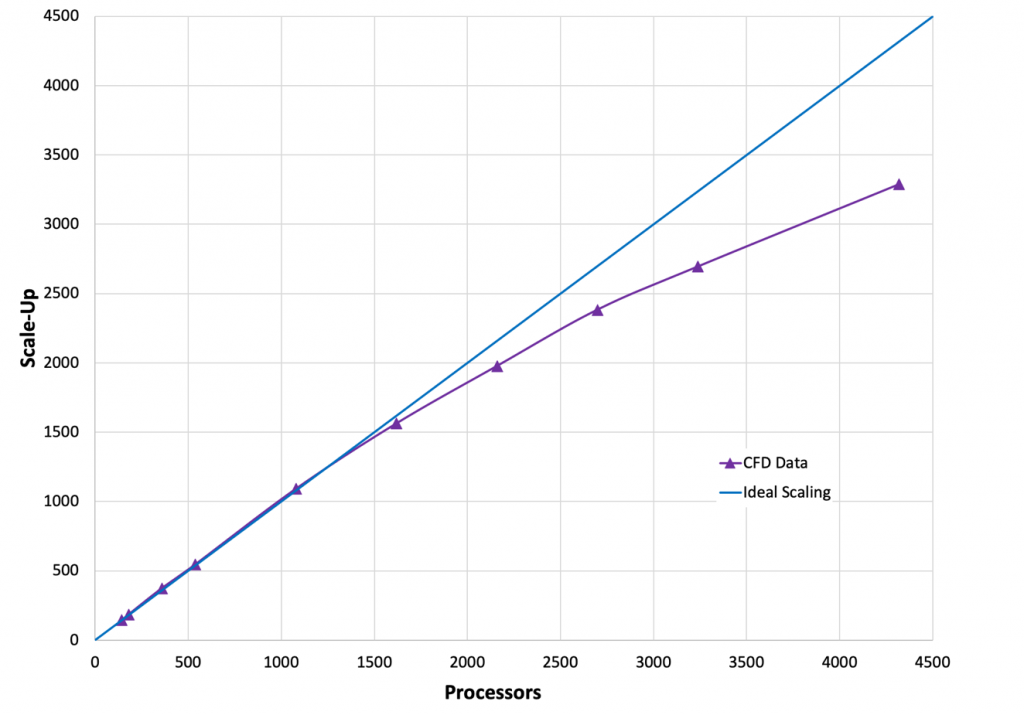

![Figure 3. Cost per run for: On-Demand pricing ($3.888 per hour for C5n.18xlarge in US-East-1) with and without the Simcenter STAR-CCM+ POD license cost as a function of turn-around time [Blue]; 3-yr all-upfront pricing ($1.475 per hour for C5n.18xlarge in US-East-1) [Green]](https://d2908q01vomqb2.cloudfront.net/1b6453892473a467d07372d45eb05abc2031647a/2020/09/21/Figure-3.-1024x676.png)

Adnan Alvee is a Big Data Architect for AWS ProServe Remote Consulting Services. He helps build solutions for customers leveraging their data and AWS services. Outside of AWS, he enjoys playing badminton and drinking chai.

Adnan Alvee is a Big Data Architect for AWS ProServe Remote Consulting Services. He helps build solutions for customers leveraging their data and AWS services. Outside of AWS, he enjoys playing badminton and drinking chai. Imtiaz (Taz) Sayed is the World Wide Tech Leader for Data Analytics at AWS. He is an ardent data engineer and relishes connecting with the data analytics community.

Imtiaz (Taz) Sayed is the World Wide Tech Leader for Data Analytics at AWS. He is an ardent data engineer and relishes connecting with the data analytics community.