Post Syndicated from Curious Droid original https://www.youtube.com/watch?v=-EUgrIefKGk

Flow-based monitoring for Magic Transit

Post Syndicated from Annika Garbers original https://blog.cloudflare.com/flow-based-monitoring-for-magic-transit/

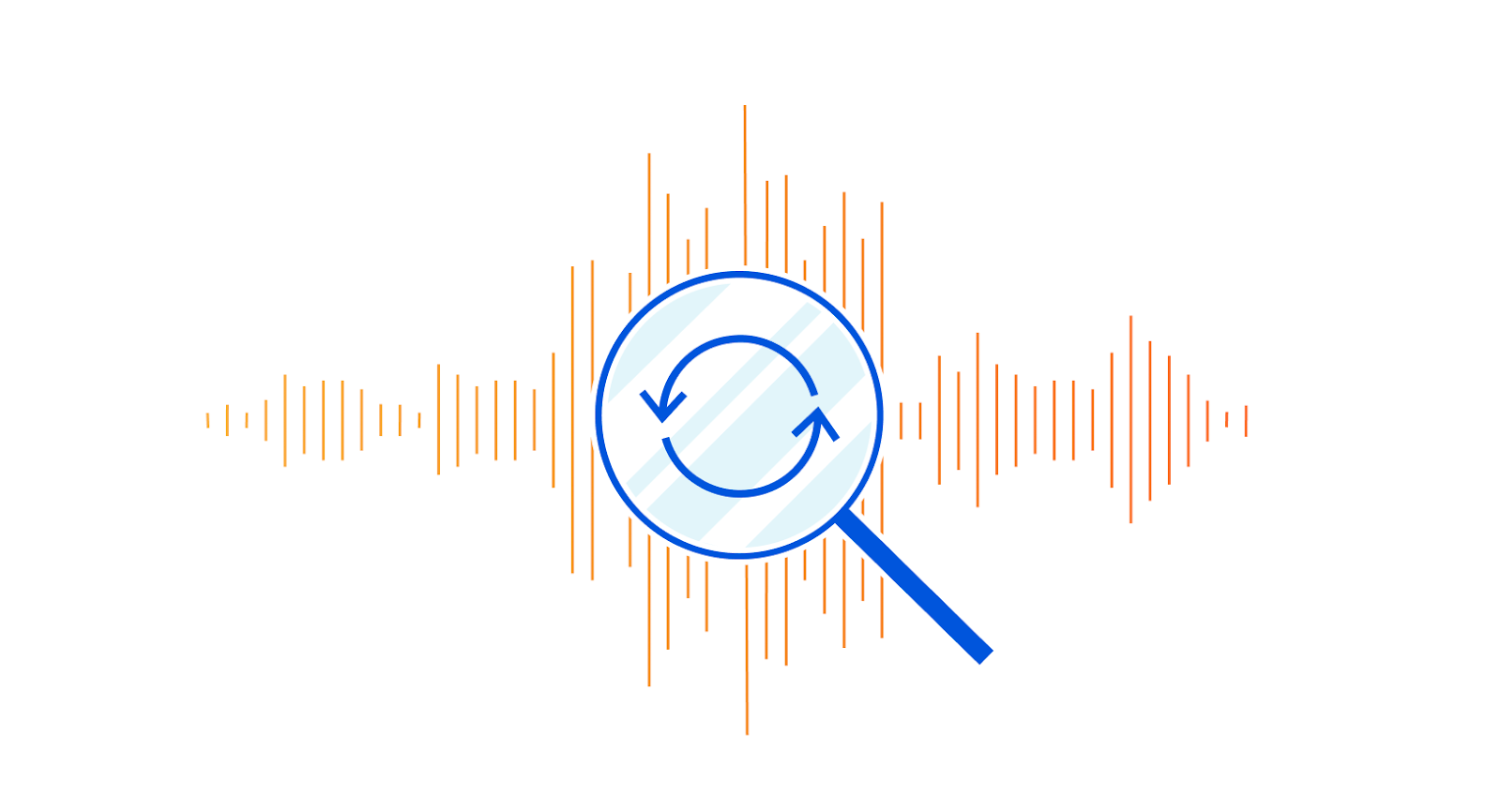

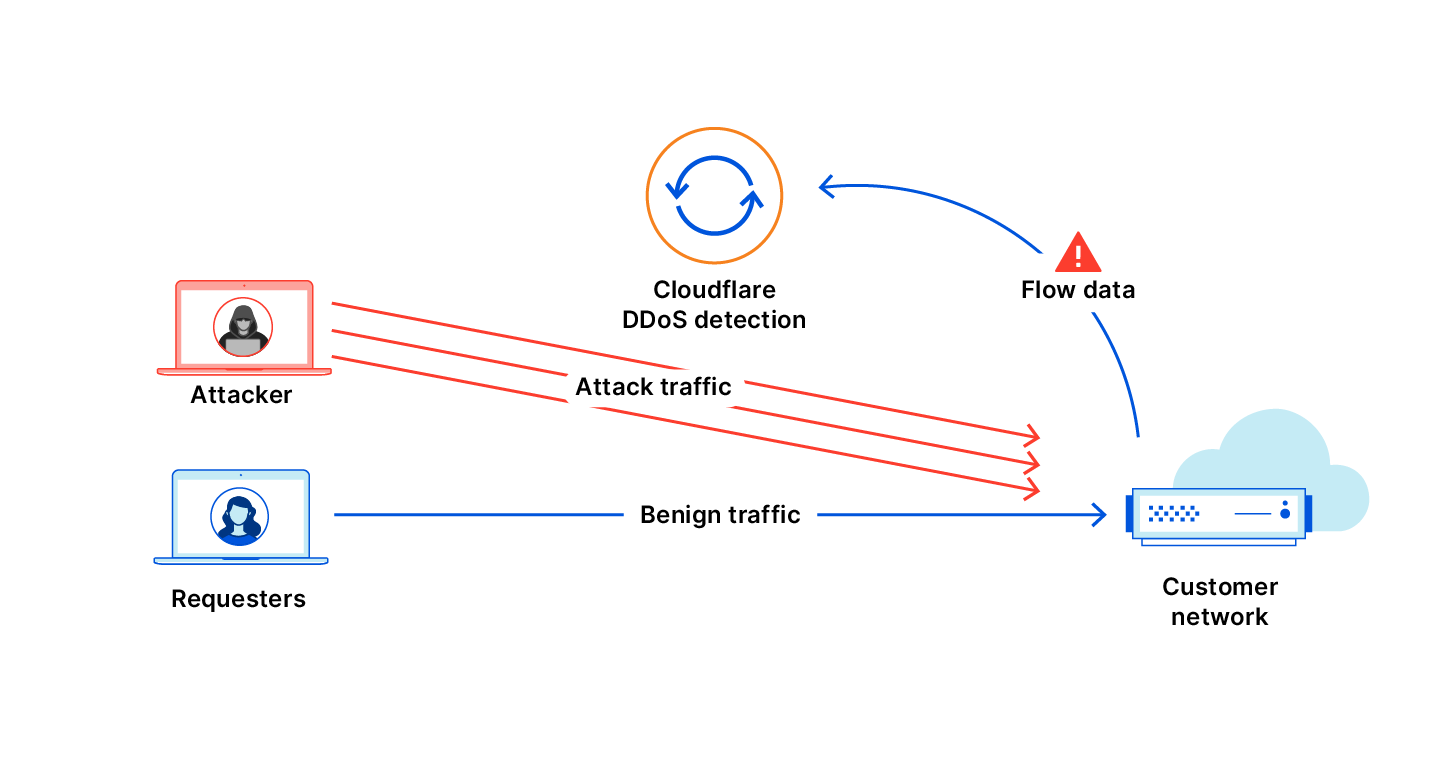

Network-layer DDoS attacks are on the rise, prompting security teams to rethink their L3 DDoS mitigation strategies to prevent business impact. Magic Transit protects customers’ entire networks from DDoS attacks by placing our network in front of theirs, either always on or on demand. Today, we’re announcing new functionality to improve the experience for on-demand Magic Transit customers: flow-based monitoring. Flow-based monitoring allows us to detect threats and notify customers when they’re under attack so they can activate Magic Transit for protection.

Magic Transit is Cloudflare’s solution to secure and accelerate your network at the IP layer. With Magic Transit, you get DDoS protection, traffic acceleration, and other network functions delivered as a service from every Cloudflare data center. With Cloudflare’s global network (59 Tbps capacity across 200+ cities) and <3sec time to mitigate at the edge, you’re covered from even the largest and most sophisticated attacks without compromising performance. Learn more about Magic Transit here.

Using Magic Transit on demand

With Magic Transit, Cloudflare advertises customers’ IP prefixes to the Internet with BGP in order to attract traffic to our network for DDoS protection. Customers can choose to use Magic Transit always on or on demand. With always on, we advertise their IPs and mitigate attacks all the time; for on demand, customers activate advertisement only when their networks are under active attack. But there’s a problem with on demand: if your traffic isn’t routed through Cloudflare’s network, by the time you notice you’re being targeted by an attack and activate Magic Transit to mitigate it, the attack may have already caused impact to your business.

On demand with flow-based monitoring

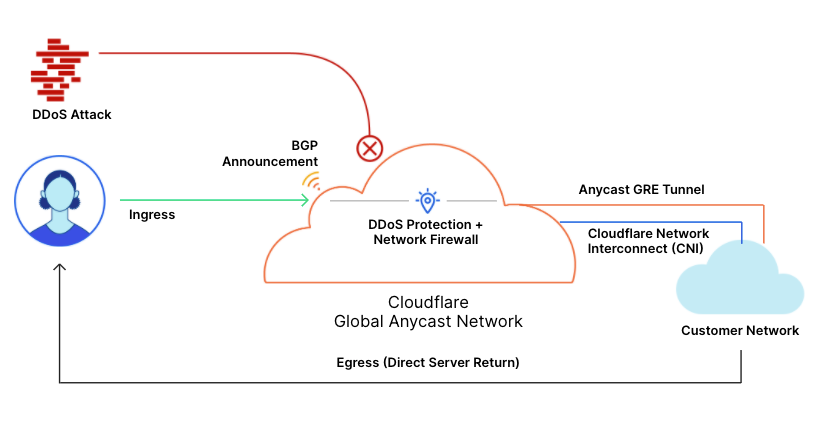

Flow-based monitoring solves the problem with on-demand by enabling Cloudflare to detect and notify you about attacks based on traffic flows from your data centers. You can configure your routers to continuously send NetFlow or sFlow (coming soon) to Cloudflare. We’ll ingest your flow data and analyze it for volumetric DDoS attacks.

When an attack is detected, we’ll notify you automatically (by email, webhook, and/or PagerDuty) with information about the attack.

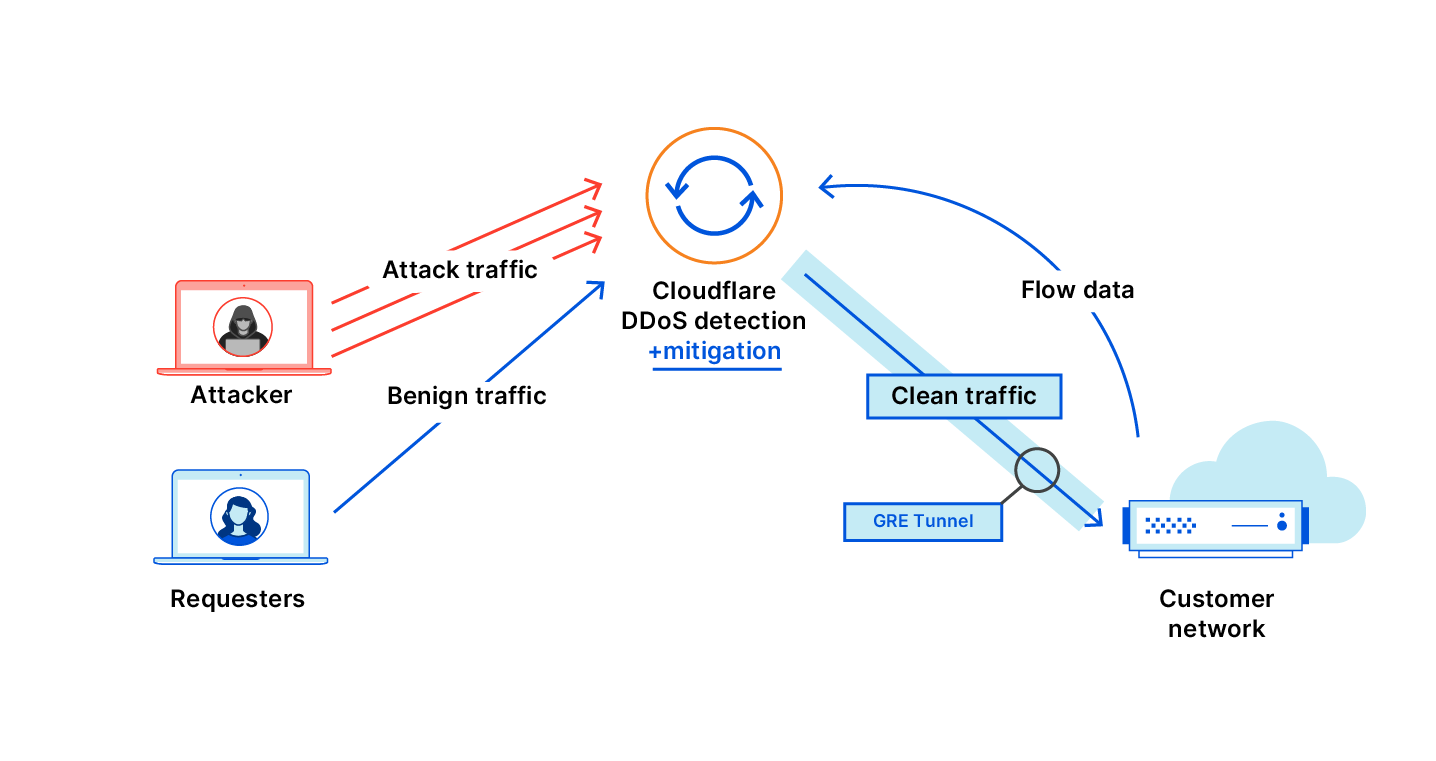

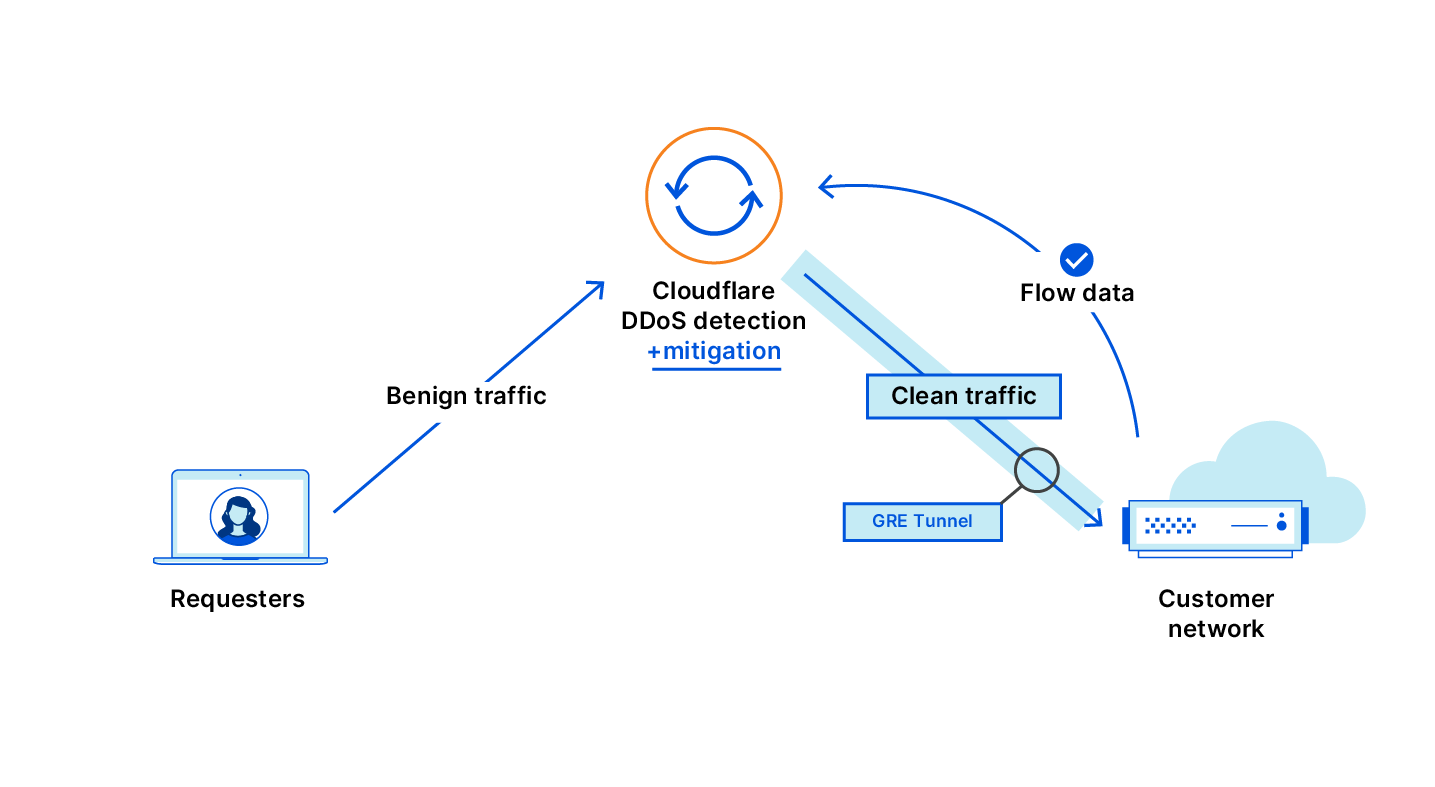

You can choose whether you’d like to activate IP advertisement with Magic Transit manually – we support activation via the Cloudflare dashboard or API – or automatically, to minimize the time to mitigation. Once Magic Transit is activated and your traffic is flowing through Cloudflare, you’ll receive only the clean traffic back to your network over your GRE tunnels.

Using flow-based monitoring with Magic Transit on demand will provide your team peace of mind. Rather than acting in response to an attack after it impacts your business, you can complete a simple one-time setup and rest assured that Cloudflare will notify you (and/or start protecting your network automatically) when you’re under attack. And once Magic Transit is activated, Cloudflare’s global network and industry-leading DDoS mitigation has you covered: your users can continue business as usual with no impact to performance.

Example flow-based monitoring workflow: faster time to mitigate for Acme Corp

Let’s walk through an example customer deployment and workflow with Magic Transit on demand and flow-based monitoring. Acme Corp’s network was hit by a large ransom DDoS attack recently, which caused downtime for both external-facing and internal applications. To make sure they’re not impacted again, the Acme network team chose to set up on-demand Magic Transit. They authorize Cloudflare to advertise their IP space to the Internet in case of an attack, and set up Anycast GRE tunnels to receive clean traffic from Cloudflare back to their network. Finally, they configure their routers at each data center to send NetFlow data to a Cloudflare Anycast IP.

Cloudflare receives Acme’s NetFlow data at a location close to the data center sending it (thanks, Anycast!) and analyzes it for DDoS attacks. When traffic exceeds attack thresholds, Cloudflare triggers an automatic PagerDuty incident for Acme’s NOC team and starts advertising Acme’s IP prefixes to the Internet with BGP. Acme’s traffic, including the attack, starts flowing through Cloudflare within minutes, and the attack is blocked at the edge. Clean traffic is routed back to Acme through their GRE tunnels, causing no disruption to end users – they’ll never even know Acme was attacked. When the attack has subsided, Acme’s team can withdraw their prefixes from Cloudflare with one click, returning their traffic to its normal path.

Get started

To learn more about Magic Transit and flow-based monitoring, contact us today.

Mageia 8 has been released

Post Syndicated from original https://lwn.net/Articles/847625/rss

The Mageia distribution has announced

the release of Mageia 8. It comes with the usual array of new

packages, including a 5.10.16 kernel, Plasma 5.20.4,

GNOME 3.38, Firefox 78, Chromium 88, LibreOffice 7.0.4.2, and more.

“ARM support has continued to develop, with both AArch64 and ARMv7

now having all packages built and being close to primary architectures

now. Support for Wi-Fi installation in the classical installer using WPA2

encryption has been added, as well as improved support for newer

filesystems allowing installations on F2FS. Support for NILFS, XFS, exFAT

and Windows 10 NTFS has been improved to allow for better partition

management. The Live installer has also had significant development. Boot

times have been greatly reduced with the use of Zstd compression and

improved hardware detection and the support for installing updates as a

final step of the installation has been added. Zstd compression has also

been applied to the rescue mode, allowing for faster startup, support for

encrypted LVM/LUKS has also been added.”

Friday Squid Blogging: Far Side Cartoon

Post Syndicated from Bruce Schneier original https://www.schneier.com/blog/archives/2021/02/friday-squid-blogging-far-side-cartoon.html

The Far Side on squid.

As usual, you can also use this squid post to talk about the security stories in the news that I haven’t covered.

Read my blog posting guidelines here.

Селекция 2021. Юруш на перифериите

Post Syndicated from Емилия Милчева original https://toest.bg/selektsiya-2021-yurush-na-periferiite/

„Политиците и пелените трябва да се сменят често – поради една и съща причина.“ Доста разумен съвет от Марк Твен. Тазгодишната селекция за 45-тия парламент, изготвена от 23 партии и 8 коалиции, заявява определени амбиции. Макар обявеното „проветряване“ да не е точно глътката свеж въздух (или чист памперс) за политическата перспектива.

Да не възлагаме прекомерни надежди на листите, след като дотук сме констатирали фундаменталната неспособност на управляващата класа да работи за интересите на обществото. Не че в списъците с кандидат-депутати не се намират и читави хора с капацитет и стратегическо мислене. Шансовете им да надделеят над партийната целесъобразност по съществени теми обаче никак не са големи.

Но какво показва информацията за една или друга листа, която се появява в медиите – големите системни партии са предприели походи за избиратели в нови ловни полета. На езика на политолозите означава, че се борят за перифериите, защото са се свили до твърдите си ядра. На езика на гражданите – напинят се за повече гласове в урните. „Периферията“ е доста обемно понятие. В периферията има всякакви, но главно огромен брой негласуващи: някои – поради отвратеност от политическото и затова алиенирани от процеса; други – гласували за различни партии в различно време; млади хора, които не се интересуват от политика.

Не е лесно да се привличат избиратели от „периферията“, след като там „ловуват“ и други политически сили. Поради ноторно известния факт, че не се четат предизборни програми, а повечето хора гласуват емоционално, партиите разтварят ветрилото на листите. БСП дори ги и подмлади в опит да излезе извън поколенческата си обремененост от избиратели в „третата възраст“ – и заради осъщественото от председателката Корнелия Нинова вътрешно „проветряване“ на „Позитано“ 20.

Само ДПС не пробва с „граждани“, те разчитат на твърдите ядра – и в краен случай ще натаманят с ромски гласове. Впрочем в първоначалната информация за водачите на листи прави впечатление, че гражданина Пеевски го няма – в Пазарджик, запазения му район, води евродепутатката Искра Михайлова.

Ще кълват ли на медици

Изглежда, че любимата рецепта на политическите централи за омесване на листите е партийни функционери начело, политически номади и просто известни – в различни пропорции. Лекари и преподаватели са особено търсени, актьори, както и величини в спорта (бивши и настоящи), и непременно бизнесмени (плащат добре за местата си и могат да издържат партийни офиси). Както се вижда от информацията за листите, всички специалисти в здравеопазването, станали известни покрай пандемията от COVID-19 – било като критици на правителствената политика, било като нейни изпълнители, са намерили място в листите. Коронавирусът е наистина големият политически играч…

Макар най-често сменяните министри на Борисов да са в здравеопазването, ГЕРБ са атрактивни за известни имена от лекарското съсловие. В Плевен партията слага начело „граждански водач“ – известния с роботизираните си операции проф. Георги Горчев, почетен ректор на Медицинския университет в Плевен и шеф на местна болница. Горчев участваше и в инициативния комитет за създаването на партията на Георги Първанов – АБВ, а беше и негов съветник. С пари от излишъка през 2007 г. (му) беше купен и медицинският робот „Да Винчи“, с който той беше сертифициран да оперира.

Във Велико Търново ще води министърът на здравеопазването проф. Костадин Ангелов. Как ще бъде употребен шефът на Националния оперативен щаб генерал проф. д-р Венцислав Мутафчийски, засега не се знае. (На местните избори с листата на ГЕРБ в столичния общински съвет влезе известният кардиолог проф. Иво Петров.)

Популярността си на публични личности, придобита покрай пандемията от COVID-19, ще оползотворят и други лекари – доц. Атанас Мангъров сe оказа водач на софийска листа от гражданската квота на АБВ, а кандидат за народен представител от засега неназована политическа сила (може би ГЕРБ?) е и пулмологът д-р Александър Симидчиев.

БСП също включи в гражданската си квота известен медик – бившия директор на УМБАЛСМ „Пирогов“ проф. Димитър Раденовски. За втори депутатски мандат начело на листата в Благоевград е проф. Георги Михайлов, бивш шеф на Националната специализирана болница за активно лечение на хематологични заболявания.

Слави избухна

Както прогнозирахме, Слави и компания уцелиха момента да излязат на сцената точно когато ръкоплясканията на публиката станаха френетични, а мълчанието им почна да тежи. Трифонов представи всичко накуп, стегнато и ясно – не водачи, а екипи, не приоритети, а политиките с хората, които смята, че ще ги изпълняват.

От гледна точка на комуникацията това е добър ход, защото е изпреварващ – никоя политическа сила още не е представила идеите си за политики, освен на парче. Началото на предизборната кампания е 5 март, регистрацията на листите приключва дни преди това. А лидерът на „Има такъв народ“ показа всичките си хора, част от които са достатъчно известни. И разбираемо за пандемична ситуация, започна най-напред с имена от здравеопазването: уролога и бивш шеф на Александровска болница д-р Силви Кирилов, кардиолога д-р Николай Драгнев, проф. д-р Андрей Чорбанов, ръководител на Лабораторията по експериментална имунология в Института по микробиология „Стефан Ангелов“ на БАН, д-р Ивайло Христов – хирург, специалист по болничен мениджмънт, участник в мисията в Афганистан.

Други известни имена са бившият директор на НЕК Иван Хиновски, световната шампионка по шахмат Антоанета Стефанова, Мика Зайкова – бивш експерт към КНСБ, и др.

ВМРО го удря на комасация

Някои партии като ВМРО пък се стремят да комасират националистическия вот. Така можем да си обясним прехвърлянето на бившия дипломат, бивш разузнавач и вече и бивш член на БСП Боян Чуков в листата на ВМРО в Сливен (на трето място). Друг негов съпартиец – изключеният от БСП с обвинение заради побой над съпартиец депутат Иван Иванов – също е присламчен като „гражданин“ в листата на ВМРО във Варна. Нещо като „Националисти от сите партии – обединявайте се при нас!“

Лидерът на партията и министър на отбраната Красимир Каракачанов съобщи, че 105 души в листите им са от т.нар. гражданска квота – това е почти половината от всички кандидати. В тях се оказа и актрисата Ернестина Шинова (съпруга на режисьора Андрей Слабаков, който стана евродепутат именно от ВМРО), но и ръководителят на ансамбъл „Българе“ Христо Димитров и Давид Александров от сдружение РОД, многодетен баща и активист срещу Истанбулската конвенция.

Една силно притоплена яхния от патриотизъм и българщина – и „силна ръка“, разбира се, в лицето на бивши антимафиоти и антитерористи като Арлин Антонов (бивш шеф на контраразузнаването и политик от изтлелия Бизнес блок на Жорж Ганчев), ген. Кирил Радев (начело на НСБОП по времето на Иван Костов), Христо Смоленов, който беше и кандидат за евродепутат от ВМРО. Пак в тази квота е и бившият депутат от партията на Яне Янев „Ред, законност, справедливост“ Димитър Чукарски.

Сред „гражданите“ на Каракачанов се появи и човек, когото очаквахме да видим сред „гражданите“ на Борисов – Кузман Илиев, бивш водещ на предаването „Плюс-минус. Коментарът след новините“ по „Нова телевизия“, лансиран в кариерата си от Института за дясна политика. Явно в листите на ГЕРБ се е намерило място само за колегата му от същото предаване Владимир Сиркаров. И двамата са млади, обучени, с развити комуникативни умения и добра визия.

Политически номади

Част от хората в листите са политически номади, слизали от една партия и възкачвали се на друга с непосилна лекота. Добрите комуникатори сред тях винаги намират аргументи, с които да обяснят защо са суингъри в политиката: „Оставам в същия политически спектър“, „Коригираха неприемливите за мен политики“, „Това, което предлагат, е по-близо до моите разбирания“ – или просто нищо не обясняват. Политическото номадство е характерно за незрели или дефектни демокрации; може да го срещнете, освен на Балканите, и в африкански държави.

В годините преди Борисов такива типажи бяха рядкост. Като Христо Бисеров и Йордан Цонев например, изключени от СДС през 2001 г. заради корупция – както обясни тогава Иван Костов, и появили се по-късно в ДПС. Цонев се издигна и до зам.-председател. А председателят на Движението Ахмед Доган преди време обясни трансфера с визията си за ДПС да се превърне в партия, в която съотношението „мюсюлмани–християни“ да е „фифти-фифти“, до ден днешен непостигната мечта.

В десетилетието на Бойко Борисов политическото номадство се превърна в практика. С морков и тояга от първия мандат насам лидерът на ГЕРБ прикотка, опитоми и подкупи доста свои критици. Някои от тях споделиха съдбата на памперсите, като Яне Янев например, на други им предстои. Разбира се, рекрутват се и други. Например Любен Дилов-син, известен някога заради Движение „Гергьовден“, по едно време водещ в телевизията на КТБ – TV7, вече фалирала, ще води листата на ГЕРБ в Бургас – сигурно защото е любител водолаз…

Сега активисти на ГЕРБ – кметове и местни координатори, дори и депутати, вече прескочиха при бившия си съпартиец Цветан Цветанов и неговите „Републиканци за България“. Броят ли се за изменници? Какво толкоз – ако не си при единия шеф, си при другия.

Просто известни

Всички тези хора, с които партиите са нашарили листите си, имат една-единствена цел – да убедят колкото може повече граждани да им дадат своя глас. Водач на листа на проруската „Възраждане“ в Кюстендил е бившата съдийка Румяна Ченалова, известна от скандала „Двете каки“ и онова изявление на бившия френски посланик Ксавие Лапер дьо Кабан за „гнилите ябълки“ в съдебната система. Актьорът Веселин Плачков е начело на листата на АБВ в Пловдив.

БСП засега държи първенството, вкарвайки футболни легенди от „Левски“ и ЦСКА в една и съща листа, отбелязано дори в прессъобщението на „Позитано“ 20 по темата „граждански листи“. Изглежда, че в БСП припознават като гражданин и един от верните си съратници, член на инициативния комитет на Георги Първанов при издигането му за втори президентски мандат – издателя Иван Гранитски.

Въпрос за милион е какви граждани ще доминират в най-гражданската от всички политически сили – родената в „Триъгълника на властта“ коалиция на „Отровното трио“ и „Изправи се.БГ“. Преди време оттам обещаха най-малко 70% от местата в листите им да са за граждани, не за политици. С интерес се очакват листите и на обединението „Демократична България“, в които гражданските активисти преобладават, както и на „Има такъв народ“ на Слави Трифонов.

Ако с нещо са важни тези избори за България, то е, че пандемията от COVID-19 приближи твърде бързо човечеството до вододела, отвъд който едни държави ще успеят в модернизацията, в структурирането на постковид икономика, други ще изостанат безнадеждно. Дали хората, които ни се предлагат, могат да преведат държавата по верния път, или са поредните еднакви плоскоглави човечета, скрити зад високоговорител (помните „Магьосникът от Оз“)?

А граждани в парламента няма, всички са политици.

Заглавна снимка: Mathew Schwartz / Unsplash

„Тоест“ разчита единствено на финансовата подкрепа на читателите си.

„Не може да е кабинетно упражнение.“ Проф. Нели Огнянова за предложените промени в Закона за радиото и телевизията

Post Syndicated from Венелина Попова original https://toest.bg/nelly-ognyanova-intervew-zrt/

В началото на седмицата в Народното събрание беше внесен нов законопроект на Министерския съвет за изменение на Закона за радиото и телевизията. Измененията предвиждат нов принцип на финансиране на БНТ и БНР. По този повод Венелина Попова разговаря с проф. Нели Огнянова, експерт по медийно право и преподавател в СУ „Св. Климент Охридски“.

Безспорно Законът за радиото и телевизията (ЗРТ) се нуждаеше от изменения и допълнения, които да го синхронизират с европейското законодателството и с новите изисквания на цифровия аудио-визуален пазар. Постига ли тези цели проектът на Министерския съвет, който беше експресно внесен в Народното събрание месец преди закриването му?

През декември 2020 г. България въведе последната ревизия (Директива 2018/1808) на европейското медийно законодателство с изменение на ЗРТ. В технологично отношение законът вече съдържа новите европейски изисквания за цифровите медийни услуги и услуги на платформи.

През март 2021 г. друг проект за изменение на ЗРТ очаква приемане в последните дни преди парламентарните избори. Проектът има две цели според заповедта на министъра на културата: да приведе ЗРТ в съответствие със Закона за публичните финанси (ЗПФ) и да въведе в българското право Съобщението на Европейската комисия за държавната помощ в радиото и телевизията. Както се вижда, предмет е финансирането на обществените медии:

• Съответствието със ЗПФ по разбирането на Министерството на финансите (МФ) в случая се свежда главно до закриване на Фонд „Радио и телевизия“, което министърът на финансите Владислав Горанов иска още от 2015 г., когато подобен законопроект на МФ беше спрян. Сега МФ очевидно не отстъпва, затова се предвижда закриване на фонда.

• Съобщението на ЕК за държавната помощ изисква БНР и БНТ да получават толкова финансиране, колкото е необходимо за изпълнението на обществената им мисия. Въвеждането на Съобщението означава промяна на начина, по който се определя финансирането на БНР и БНТ – вместо на принципа на „час програма“ двете медии трябва да се финансират „според обществената мисия“.

Изготвеният текст отговаря на тези две цели. Има проблематични моменти, но те са преодолими.

В Доклада на Министерския съвет по законопроекта е отделено специално внимание на дефинирането на обществената мисия на БНР и БНТ и конкретното определяне на услугите и дейностите, чрез които тя ще бъде изпълнявана. Като експерт виждате ли предложения, които гарантират защитата на обществения интерес и контрола за изпълнението на тази мисия?

Има пълно съгласие за необходимостта да се изостави в миналото принципът на „час програма“. Според изискванията на ЕК първата задача пред всяка държава е да определи защо съществуват обществените радио и телевизия, защо трябва да бъдат финансирани с публичен ресурс – или с други думи, да е определена обществената им мисия.

Законопроектът извършва това. Определянето на мисията е специализирана задача, изискваща познаване в детайли на вътрешната организация на БНР и БНТ. Въвеждането на Съобщението за държавната помощ не може да е кабинетно упражнение. То изисква участие на хора с много опит от БНТ и БНР, както и на експерти от надзорните медийни и финансови органи – което прави законопроекта уникален и труден за изготвяне.

Финансирането на обществените медии е най-добрата гаранция за тяхната независимост. Досега БНР и БНТ получаваха годишни субсидии, гласувани от Народното събрание, но и двете медии се чувстваха ощетени, а тяхната дейност – недофинансирана. Сега бюджетите им ще бъдат определяни на базата на нетните разходи за осъществяване на техните услуги и дейности. Пред „Тоест“ генералният директор на БНТ Емил Кошлуков определи тази формула като по-успешна и по-справедлива. Защо?

Първо, „час програма“ досега има усреднена стойност, записана в тарифа на Министерския съвет. Усреднената стойност не говори нищо за качеството и структурата на предлаганите програми.

Второ, при този начин на определяне на размера на финансирането обществените медии имат интерес да се развиват екстензивно, с все повече и повече програмно време, за да получават все по-голямо и по-голямо финансиране. Всички сме чували въпроса „Как е възможно да имаме повече програми, а да не получаваме по-голямо финансиране?“. Възможно е: никой не е длъжен да финансира все повече програми. Ще се финансират тези услуги, които са необходими за изпълнение на обществената мисия.

Трето, финансирането се определя според програмното време, но медийното съдържание не е само в линейните услуги (програмите). Нелинейните услуги и онлайн съдържанието на сайтовете на БНР и БНТ в момента не се финансират от държавата. А трябва. По-голямата част от аудиторията има интерес или скоро ще има интерес точно към това съдържание, което не се финансира по модела на „час програма“.

Има и формална причина: първото съобщение за държавната помощ е от 2001 г. – вярно, тогава България е преговаряща държава, но от 2007 г. е член на ЕС. А едва сега, 20 години по-късно, се създава текст, който да постави финансирането в съответствие с тези изисквания.

Защо се предлага от закона да отпадне Фонд „Радио и телевизия“? Само защото той през годините така и не успя да бъде създаден, или има и други съображения?

Според МФ заличаването на фонда е императивно изискване на ЗПФ.

Въпреки общественото недоволство срещу идеята мандатите на генералните директори на двете медии да бъдат удължени от три на пет години, това предложение влиза в законопроекта на Министерския съвет. Съответства ли то на практиката в европейските обществени медии и какво гарантира в повече този удължен управленски мандат?

Съответства. Сравнителният анализ потвърждава наличието на по-дълги мандати в Европа. Личното ми мнение е, че по-дълга перспектива може да се дава чрез комбинация от кратки мандати с възможност за преизбиране (така би имало контрол поне при всяко преизбиране). Дългите мандати, съчетани с гаранциите за ненамеса в работата на медиите, имат потенциал да бетонират в управлението лица, които се оказват неспособни за тази позиция. А по повод недоволството ще кажа все пак, че закон не се готви с оглед на конкретни лица – законът трябва да предвиди какво е добро и работещо по принцип.

От разгорещената публична дискусия през есента стана ясно, че има други идеи за управлението на БНР и БНТ и за избора на членовете на СЕМ. Включени ли са тези идеи в сегашната версия на законопроекта?

Частично. В проекта са включени разпоредби, свързани с управлението на БНР и БНТ. Не се включват предложения за нов брой, състав и начин на формиране на регулатора. Не защото такава дискусия не е необходима. Но законопроектът има точно определени цели и разконцентрирането може да доведе до включване на екстравагантни разпоредби, да забави драматично изготвянето му и при лош късмет – да го потопи.

Има ли шанс законопроектът да мине през комисиите в Народното събрание и да бъде гласуван поне на първо четене?

В последните дни има много разнопосочни сигнали, разбързването на Министерския съвет е последвано от двукратно отлагане на първо четене в парламентарната Комисия по културата и медиите. Очакването за лош късмет става все по-основателно.

Заглавна снимка: Стопкадър от участие на проф. Огнянова в предаването „По острието“ на Калоян Константинов

„Тоест“ разчита единствено на финансовата подкрепа на читателите си.

Българският ваксинационен план – оцеляват най-приспособените

Post Syndicated from Светла Енчева original https://toest.bg/bulgarskiyat-vaksinatsionen-plan/

„Оцеляване на най-приспособения“ – така британският философ Хърбърт Спенсър нарича принципа на естествения отбор, представен в книгата на Чарлс Дарвин „Произход на видовете“. Този принцип е критикуван поради редица причини, не на последно място сред които е логическият кръг, съдържащ се в него: оцеляват най-приспособените, но кои са те? Ами онези, които оцеляват.

Този порочен кръг е единствената „логика“, чрез която може да се „обясни“ ходът на ваксинирането срещу COVID-19 у нас. Кои влизат в определена приоритетна група? Онези, които се ваксинират. Липсата на логически обяснения обаче не означава липса на прагматични обяснения.

Националният ваксинационен план на България включва пет приоритетни групи,

като след тях остават „неприоритетните“ желаещи да се ваксинират. От самото начало определянето на тези групи повдигна определени етически въпроси. Докато в повечето страни на Запад основното чудене беше дали първо да се ваксинират най-възрастните, които са и най-уязвими на вируса, или лекарите на първа линия, у нас възрастните бяха оставени на предпоследно място. Но за това – по-късно.

В течение на имунизационната кампания фазите дотолкова се объркаха, че загубиха всякакъв смисъл. И все пак е добре да ги припомним, за да видим разликата между замисъла и реализацията.

В първата фаза влизат лекарите, зъболекарите, специалистите по здравни грижи, фармацевтите и помощният персонал в здравната система.

Имунизирането на включените в тази фаза протече накратко така: от една страна, желаещите да се ваксинират бяха по-малко от очакваното; от друга страна обаче, не всички, изразили желание, получиха достъп до имунизация. Някои бяха пропуснати, защото например работят в частна практика. Други работещи в частни практики бяха обслужени. Ваксини не стигнаха и до всички лични лекари. И така тази фаза продължи, докато успоредно течаха и другите, което впрочем стана и със следващите фази.

Желаещите да се ваксинират у нас бяха критично малко, не на последно място поради дезинформационната кампания, чрез която безпрепятствено се разпространяват конспиративни теории – било че вирусът е „просто грипче“, било че ваксините са лоши, с тях ще ни чипират и пр. Вместо да поддържат ясна стратегия, управляващите допринесоха за объркващите послания. Било с личния си пример да не носят маски (или да ги носят неправилно), било заради омаловажаването на размерите на пораженията от пандемията у нас, било заради предизборни опити да угодят на този или онзи бизнес.

Във втората фаза влизат потребителите и персоналът на социални институции, педагогическите специалисти и… работещите във ферми за отглеждане на норки.

Откъде се появиха фермите за отглеждане на норки? Решението за тях бе взето заради информацията, че и норките се заразяват с коронавирус и могат да го разпространяват. Но докато за Дания това беше основание изобщо да прекрати производството на палта от норки, у нас се възприе подход, който трудно може да се обясни с друго, освен с това, че собствениците на фермите за норки са сред онези в България, които са „по-равни от другите“.

Ваксинирането на хората в социални институции мина неусетно и при наличието на малко желаещи.

Смисълът да се ваксинират учителите е децата да могат да се върнат в училище. Защото за тях това е особено важно – както от образователна, така и от психологическа гледна точка. Важно е и за родителите им, които освен със собствените си професионални задължения се оказват натоварени и с несвойствени задачи и работата им се затруднява заради децата вкъщи.

Като „педагогически специалисти“ бяха ваксинирани обаче не само учители в училища, а и университетски преподаватели, нищо че преподават онлайн. Както и работещи в някои езикови школи. Да не забравяме и непедагогическия персонал в училища, университети и пр. И докато много от представителите на тази група не проявиха интерес да се ваксинират, до други, заявили желание, ваксини не стигнаха, например до някои частни училища.

В третата фаза са участващите в „поддържане на функционирането на основни за обществения живот дейности“.

Ваксинационният план не пояснява кои са тези основни дейности, нито кои хора отговарят за функционирането им. На практика тук бяха включени огромна част от работещите каквото и да е – в публичния сектор, в частни фирми, хора, членуващи в професионални организации, и кои ли още не. Някои фирми, организации и пр. са получавали покани да се включат в имунизирането, други сами са проявили инициатива, след като са подочули, че това е възможно. Покрай включените в тази фаза започнаха да се ваксинират и техни близки с аргумента, че и без това желаещите са малко.

Когато стана ясно, че и програмистите влизат в третата фаза, общественото търпение стигна до границите си. Защото в голямата си част програмистите са млади хора и много от тях имат възможност да работят от вкъщи. А в същото време възрастните и болните, които са най-уязвими, са изтласквани все по-назад в „приоритетите“.

Четвъртата фаза включва (по-точно трябваше да включва) хората на и над 65-годишна възраст, както и тези с хронични заболявания.

С кои хронични заболявания – до последно не беше ясно. Който се опитваше да получи отговор, обаждайки се на някой от официално предоставените телефони, удряше на камък – или дава заето, или ви казват, че сте звъннали на грешното място, и ви препращат от институция на институция и от отдел на отдел. Или ви казват да питате личния си лекар, който също няма информация. Друг въпрос е, че и сред личните лекари има противници на ваксините и някои от тях активно разубеждават пациентите си, които искат да се имунизират. Освен това не всички в България имат личен лекар.

Чак на 18 февруари, когато имунизирането в тази фаза вече започваше, бяха публикувани в насипен вид препоръки на 13 медицински експертни съвета. Логично би било те да послужат за основа на политическо решение кои хронично болни да се ваксинират приоритетно, но уви. Институцията прехвърли цялата тежест за решенията на личните лекари, които освен това до последно не получаваха инструкции как точно да осъществяват масовата ваксинация.

В петата приоритетна група би трябвало да влизат представителите на уязвими групи,

чиито условия и начин на живот създават повишен риск от заразяване. Кои са тези уязвими групи – на този етап не се знае. И няма яснота дали някога ще разберем, както и дали изобщо ще се стигне до тази група.

Всички на бананите, пардон, на ваксините

Неяснотите още около четвъртата фаза се обезсмислиха, когато изненадващо за всички премиерът обяви отварянето на т.нар. зелени коридори – свободно ваксиниране в определени болници. Първоначално идеята беше от тях да се възползват включените в четвъртата група, без да се налага да минават през личните си лекари. Което пък обезсмисли прехвърлената им отговорност да преценяват кой да се ваксинира и кой – не.

На практика обаче зелените коридори се превърнаха във ваксиниране на всички желаещи. Така вместо етичният въпрос кои граждани са „приоритетни“ да се реши на държавно равнище, той беше прехвърлен на съвестта на хората. Които бяха поставени пред

моралната дилема –

дали да прередят възрастни и болни, но да допринесат с каквото могат за колективния имунитет, или да изчакат имунизирането на по-уязвимите от тях, което може да се отложи за неизвестно бъдеще, като междувременно липсват достатъчно желаещи да се ваксинират.

За да направят избора си по-лесен, някои усвоиха идеологическото оправдание на отговорните за протичането на имунизацията у нас – че всъщност възрастните и хронично болните също се ваксинират, никой не им пречи да го правят. Ваксинират се обаче, ако са в достатъчно добро здраве, за да си позволят да чакат прави с часове. Или ако получат информация къде в даден момент се чака по-малко. В първите дни на зелените коридори на места се чакаше по три часа, а температурите бяха малко над нулата. Отношението към ваксинирането на възрастните и болните у нас може накратко да се илюстрира с известните социалистически лозунги –

„Съветският болен – най-здравият болен“ и „Спасяването на давещите се – в ръцете на самите давещи се“

Онези, които са толкова възрастни и/или болни, че не могат да чакат на опашка за ваксина посред зима, остават за неопределено бъдеще. Ваксинирането на трудноподвижните хора е още по-усложнено. Някои районни здравни инспекции нямат рампи за инвалидни колички, често пъти кабинетите на личните лекари не са на партера, почти навсякъде у нас средата не е пригодена за хора с увреждания и пътят до ваксинационния пункт се оказва недостъпен.

За да се реши този проблем, от отдавна се обещават мобилни екипи, но в периода на зелените коридори мобилните екипи получиха друга функция – да стигат до населени места, където няма кой да извършва имунизирането. Така изведнъж

териториалният обхват на ваксинирането измести значимостта на приоритетните групи.

Защо изведнъж стана важно да се ваксинира не само всеки, който иска, но и навсякъде? Защото на практика вече сме в предизборна кампания, а навсякъде има избиратели. Бойко Борисов ходи да оглежда как върви ваксинирането по села и паланки по същия начин, по който осветлява с присъствието си строежа на магистрали. И по същия начин се опитва да създава впечатлението, че всичко се развива по най-добрия възможен начин. Че България е едва ли не световен шампион във ваксинирането.

А защо тогава не се помисли за ваксинирането на пенсионерите, нали те също са избиратели? Ами за тях има парични добавки. Заради което според правителството, изглежда, те трябва да са благодарни, вместо да искат на всичко отгоре и да се ваксинират. Междувременно много лични лекари алармираха, че до тях ваксини или не стигат, или стигат много по-малко от поръчаните количества. А личните лекари са онези, от които се очакваше да „изнесат на гърба си“ четвъртата фаза.

Ако ваксинирането „на юруш“ успя да постигне нещо, то е да създаде впечатлението, че много хора искат да се ваксинират, щом чакат с часове на опашка за това. Което пък подейства на някои от колебаещите се – щом народът се блъска за нещо, значи има защо. Насред тази ваксинационна еуфория обаче

ваксините изведнъж взеха че попривършиха. И правителството се изненада, а зелените коридори бяха поставени в режим на изчакване.

За създадения дефицит беше обвинена компанията „Астра Зенека“, която не е доставила част от поръчаните ваксини. За проблема с „Астра Зенека“, който е общ за целия Европейски съюз, обаче се знаеше от седмици. Отделен въпрос е, че за някои от имунизираните с „Пфайзер/Бионтех“ и „Модерна“ се оказа, че на този етап няма втора доза. За което пък „Астра Зенека“ не носи никаква вина.

И така тези, които разчитаха, че ще разполагат с лукса да избират с коя ваксина да се имунизират, не знаят кога изобщо ще имат шанса да се ваксинират с каквото и да е.

Като теглим чертата, въпреки демонстративната гордост на правителството от хода на имунизирането,

България продължава да е на последно място в ЕС по дял ваксинирани.

Междувременно заразените стават все повече – и като относителен дял, и като брой. Доказано починалите от COVID-19 надхвърлиха 10 000, без да броим починалите от усложнения, след като са били отчетени като „оздравели“, загубилите битката с вируса, при които той не е доказан с тест, както и жертвите на претоварената поради пандемията здравна система.

Икономистът Евгений Кънев обръща внимание върху плашещата статистика, че населението на България е едва 0,08% от световното, но пък жертвите на вируса са 0,4% от починалите в глобален план. На този фон се задава отваряне на заведенията и игралните зали, а след месец, в навечерието на изборите – и на нощните клубове.

Ако по нещо България води, то вероятно е по дял на имунизираните, които не попадат в никоя приоритетна група. Но са имали здраве и късмет да се вредят.

Заглавна снимка: Mufid Majnun / Unsplash

„Тоест“ разчита единствено на финансовата подкрепа на читателите си.

„Живеем като безсмъртни, а сме толкова мимолетни.“ Боряна Пандова за играта на въображението в една минута

Post Syndicated from Еми Барух original https://toest.bg/boryana-pandova-interview/

Колко се променя светът ни за една минута? Колко всъщност е една минута? И какво остава от нея, след като уж нищо не се е променило? Въпросът за времето като човешки конструкт за измерване на живота, който тече покрай нас, отдавна занимава изкуството. В „Само минутка“ – тази „тиха и спокойна“ изложба, както я определя авторката ѝ Боряна Пандова, времето тече на много кратки интервали, за да покаже връзки и промени, които може би никога няма да видим с просто око.

В авторското си предаване „ФотоФабрика – факт и фикция“ по БНР Еми Барух разговаря с Боряна Пандова за работата ѝ по изложбата и за всички минути и моменти, довели до създаването ѝ. Поради ограниченото ефирно време само малка част от интервюто е излъчено в епизода от 21 февруари. В „Тоест“ публикуваме пълния разговор с фотографката.

Откога започна твоят интерес към обектите на невниманието? Каква е историята на твоя проект?

Всичко тръгва отнякъде почти случайно. Докато някое заглавие не го фиксира. Повечето ми проекти минават през текст. Винаги се появява заглавие, около което започва да гравитира идеята и центростремително да прилепва смисли. И да набъбва. И да расте.

Първият такъв проект се случи още в студентските ми години. Тогава имахме за задача да снимаме някакви натюрморти, а един мой колега, който снимаше екстремни спортове, направо беше бесен, не му се снимаше въобще. Снимаше с огромната камера в НАТФИЗ, бяха му останали двата последни кадъра от филма и направо ги сиктирдоса – ако иска някой, да ги заснеме. Казах: „Добре, ще снимам, ама какво?“ И така се стигна до „Я да видя какво имаш в джоба?“. Ами нищо нямам. Празен ми е джобът. Оттам и цялата идея – от бедните артисти, които никога нямаме пари за нищо, джобовете ни празни, но се оказаха жестоки светове! Като каталози на абсурда. Започнах да събирам такива материали от празните джобове на хората и се оформи серията „Джобен формат“ – макрофотографии с тези т.нар. обекти на невниманието.

Стана нещо като портрет на времето. И след този проект започнаха да се появяват различни други идеи за обекти на невниманието. В настоящия „Само минутка“ това е времето. Освен тема на проекта ми това е и инструмент на фотографията, което прави удоволствието ми да работя по тази тема и да чопля в нея още по-голямо.

Как се снима отминаващото време?

Аз съм тих човек, расла съм доста сама. Спомням си една тишина в цялото ми детство. И животът за мен е бил чудо. До ден днешен е чудо – толкова много неща се пресичат, когато се опитваш да осмислиш всичко. И в този смисъл фотографията някак ми падна на сърцето, защото е толкова… шантава. За да се случи, ти трябва светлина, обаче ти трябва пълният мрак на кутията. После черното става бяло, бялото става черно. Лявото е дясно, горето е долу. Всичко е наопаки. Излиза един негатив. После този негатив на всичкото отгоре е в съвсем различен мащаб и най-накрая ние казваме, че това отразява действителността. Сериозно ли? Абсолютно всичко е сбъркано – всичко е наобратно. Тази игра много ми харесва и ми харесва да бъда част от нея.

Случка, която ме заведе към този проект, беше и една разходка със семейството ми. Бяхме извън България и синът ми изведнъж изчезна, нямаше го до мен. Обръщам се, той стои десетина метра назад със затворени очи. Доста притеснителна сцена за една майка. Какво става с това дете? Попитах го как е, всичко наред ли е, и той ми каза: „Измислих страхотна игра. Заставаш на едно място – по-готино е, ако има повече хора, – гледаш, гледаш, гледаш, затваряш си очите, стоиш, стоиш, стоиш и после си ги отваряш – и всичко е съвсем различно.“

Действителността върви, във всеки миг е различна. И човек като наемател на единствената възможна в това време и пространство гледна точка има лукса, ако въображението му позволява, да поиграе с това. За мен това е само минутката.

Съзнаваме ли ефимерността на една минута време?

Позволяваме си да живеем като безсмъртни, а сме толкова мимолетни. Повечето проекти, които разказват за времето, обикновено боравят с по-големи интервали, показват ни драстични промени. Снимки, за които можеш да кажеш „Колко съм остарял“, „Колко се е променило“, „Колко са пораснали…“. А минутката е много пренебрежим интервал. Уж времето е толкова ценно, но точно в тези мънички интервали – когато някой те чака, когато отиваш за среща или когато просто си губиш времето – сякаш то няма никаква стойност и добива такава, когато започне да ни липсва.

Усещането за време не е ли силно субективно?

Една минута може да те смачка като валяк, да те продере по всяка клетка, може просто да отлети и да не можеш да я хванеш, може да не искаш изобщо да е минавала. Минутки, които са твои лични, но в същото време са и нечии други лични. Затова, за ужас на моята кураторка, си позволявам да наричам тези снимки снимки без снимки. Исках да бъдат окастрени от сюжет, да са много обикновени, да няма някакво голямо събитие, случка, портрет, пейзаж, разказ. В тях я има моята заявка, че е минала една минута. По този начин се надявам снимките да могат да проработят като мрежа на асоциациите, в която всеки да хване парче небе, цвят, образ, нещо, да застане на моето място – между двете фотографии в изтеклата тогава една минута и в неговата сегашна, в която ги наблюдава, да поеме по свой асоциативен път и да преживее нещо свое.

Не надценяваш ли зрителите?

Всеки би искал да има грамотна публика, която да се потопи малко по-дълбоко в концепцията, за да разбере защо тази история е поднесена по такъв начин. Търсеща публика. Ще си позволя да цитирам Тодор Карастоянов: „Широката публика има тесен вкус.“ Така че аз не държа да се харесам на широката публика. Но много ще се радвам, ако някой успее да улови нещо за себе си.

Какви са кодовете между теб и публиката?

Позволявам си да мисля за „Само минутка“ като за много рискова изложба. Тя е твърде необичайна за мен. Аз съм автор, който не показва често неща. Исках да направя нещо тихо и спокойно. Затова тези фотографии са толкова банални. Но работят като една линия.

Тук е моментът да разкажа за подредбата на фотографиите. Куратор на изложбата е Надежда Павлова, с която имах много интензивен и плътен процес, цяло пътешествие. Тя получи стотици „обикновени“ снимки, без нищо в тях. И се получи много дръзка подредба на изложбата. Открих у Надежда приятел и безкомпромисен професионалист. Тя умее да слуша много внимателно, да помни, да внимава за купища неща едновременно. Смела е, не се влияе от мнения и е човек, който не забравя да си играе. С тази изложба направи фотографска скулптура, изчислена до милиметър за галерия „Кредо Бонум“.

Има 60 диптиха – заради 60-те секунди на минутата, което означава 120 фотографии. Зрителят ще има възможност да влезе в страхотна игра заради баналността на снимките. Ако има желание. Всяка снимка води към следващата. Разбира се, маниаците могат да седят и да търсят разликите между две снимки – понякога те изглеждат абсолютно идентични, но вероятно едно клонче леко е помръднало, защото е духнал вятър. Или в света на буболечките се е случил жесток катарзис – защото е невидим. Мащабите са всякакви и вървят по мислената линия на времето.

Снимки: © Боряна Пандова

„Тоест“ разчита единствено на финансовата подкрепа на читателите си.

По буквите: Литературната периферия, Боян Магът и Средна Европа

Post Syndicated from Марин Бодаков original https://toest.bg/po-bukvite-week-8-2021/

„Литературната периферия: памет и употреби“

сборник с доклади от международна научна конференция, проведена в СУ „Св. Климент Охридски“, 4–5 ноември 2019 г., редактори Ноеми Стоичкова, Надежда Стоянова, Владимир Игнатов, София: УИ „Св. Климент Охридски“, 2020

През 1929 г. Хосе Ортега-и Гасет пише в испанския вестник „Ел Сол“:

Някак изведнъж тълпата стана видима и се настани в предпочитаните места на обществото. В миналото, дори да съществуваше, оставаше незабелязана, заемаше дъното на социалната сцена; сега се придвижи до оркестъра. Тя е главният герой. Вече няма главни действащи лица; има само хор.

Година по-късно испанският философ публикува „Бунтът на масите“ – прочутата творба, в която коментира възкачването на масите на трона на социалното могъщество. Да си различен вече е неприлично:

Масата премазва всичко, което е различно, знаменито, индивидуално, квалифицирано и отбрано. Онзи, който не е като всички, рискува да бъде унищожен.

Ортега-и-Гасет забелязва, че един писател може да проучва дълго дадена тема, за да може по-късно читателят маса, който не е правил нищо по въпроса, да чете книгата му не за да научи каквото и да било от нея, а за да произнесе присъда, ако написаното не съвпада с простотиите в главата му. (Простотии – точно това е думата по превода на Габриела Николова.)

На всичко това сме свидетели и днес в хипердемокрацията на социалните мрежи: хайка след хайка срещу авторитети… Хайка след хайка срещу високата дарба. Старите бързо трябва да освободят местата…

… Никола Георгиев (1937–2019) беше главното действащо лице в моето филологическо образование. И не само в моето. Беше Учителят без ученици – или поне без любими ученици. Беше изоставен от тях, когато неговите идеи започнаха да заплашват кариерата им. Проф. Никола Георгиев беше анархистът законодател, както гласеше заглавието на един от сборниците, публикувани в негова чест.

… Никола Георгиев (1937–2019) беше главното действащо лице в моето филологическо образование. И не само в моето. Беше Учителят без ученици – или поне без любими ученици. Беше изоставен от тях, когато неговите идеи започнаха да заплашват кариерата им. Проф. Никола Георгиев беше анархистът законодател, както гласеше заглавието на един от сборниците, публикувани в негова чест.

В „Литературната периферия: памет и употреби“ е отпечатана една от последните статии на Професора – останала недовършена в архива на големия учен и предоставена за публикация от съпругата му г-жа Весела Груева. Тя носи заглавието „Великани, лилипути, литератури“.

Ще препиша, не без връзка с Ортега-и-Гасет, някои твърдения на проф. Никола Георгиев, които са интимно важни за мен сега:

През двадесети век се утвърди, че и втвърди, делението големи литератури – малки литератури. Множество национални литератури по света с половин или цяла уста бяха удостоени със званието малка – между тях и българската. Честито.

(Употребявам национална литература“ от немай-къде. Понятието „нация“ е смътно и става още по-смътно в съчетанието „национална литература“. (…)

***

А в полето на литературата? И там деление, и то по същия модел (за малко да кажа калъп) като предишното: големи–малки. Горката литература, само това ѝ липсваше. Дайте ми деления и противоречия. Въпросното деление изисква мяра, която да каже кое е голямо, кое е малко. За едни хора въпросът е с готов отговор, за други – труден до неразрешимост. А има, надявам се, хора, за които делението големи–малки е акт нелитературен, че и антилитературен.

Пропускам бая… И стигам до най-важното:

Призивът на Френската революция „liberté… fraternité…“ – слабо изпълним в литературата. Бунтът срещу някои правила в литературата свършва с временното господство на други. Братство между творчествата – рядко и нетрайно, а равенство – никога.

Преписвам всичко това, само и само да утеша събратята си, че победата на литературните маси е временна. Масите ще бъдат пометени от още по-нови маси…

Послепис: Сборникът е много хубав и редом със срещата ще ни научи да различаваме маси от периферия. Специално препоръчвам текста на Елка Димитрова „… и още малко за маргиналния интелектуалец“, посветен на Константин Павлов и Цветан Стоянов.

На конференцията, прочее, беше цитирано още едно изречение от ръкописа на Никола Георгиев, невлязло в сборника: „Читателят като Гъливер – общува ту с великани, ту с лилипути.“

Общуването с лилипутите е уморително, направо самоубийствено. Особено с тези, които се правят на великани.

„Вечен пътник. Боян Магът – спомени, писма, документи“

съставители Иван Гацов, Румяна Пашалийска, София: изд. „Рива, 2021

Разбира се, прочитът ми на „Вечен пътник“ е частичен. И много личен.

Разбира се, прочитът ми на „Вечен пътник“ е частичен. И много личен.

Боян Магът е възпитаник на моята Мъжка гимназия във Велико Търново, но аналите ѝ още не го споменават редом до нейните питомци като Петко Ю. Тодоров, Кирил Христов, Ангел Каралийчев… Роден е през 1903 г. в литературното село Драганово, откъдето са родом писатели като Асен Разцветников, Владимир Русалиев, Камен Зидаров, Румен Стоянов…

Когато Боян Магът, тогава още Гацов, се появява на този свят, Драганово може би е най-голямото село в тогавашна България – по време на Освобождението София е с 12 000 души пъстро етнически население, а въпросното горнооряховско село – с 6000 компактно българско население.

По време на събитията през 1925 г. дядо ми, чието пълно име нося, е арестуван като анархист и лежи в търновските казарми. Събужда се целият в кръв – и слава богу, открива, че не е неговата. Но чия е… Боян Гацов, по-късно Магът, също е анархист. По това време, съдейки по спомените му, е на свиждане с арестуваните. „Дворът беше претъпкан с арестанти“, пише той. Връща се от Търново пеш през Арбанаси… По същия път минава, но към казармите, и дядо ми, хванат от полицията – смятал е, че ще го убият в шубраците. Една година по-малък от Магът.

А ето какво стихотворение пише Боян под заглавие „1925“:

Безумие безумието ражда –

това се знай от векове.

Но истина се с истината сважда:

защо са тези гробове?…Когато някой бясно псе отвърже –

какво е криво псето?

А ето:

Въстана мъж –

беса на бесните позван да сдържа –

отвърза го и сам му каза: Дръж!“.……………………………..

Получих тази книга от прекрасната изследователка Румяна Пашалийска по друг повод – заради някогашната ми реплика, че „работата с архивни единици прави за смях всички едри обобщения“. Пробвал съм се и знам: когато работиш с документи, мястото за произволни литературни интерпретации на текстовете рязко намалява. И това е много скрупульозна работа, в която имам още да уча – в т.ч. и от г-жа Пашалийска, авторитетен директор на Националния литературен музей преди години… Но кой да знае, че вместо да ме развълнуват представените в книгата отношения на младия поет Боян Магът с Мара Белчева (тя дори е възнамерявала да го осинови), ще се окажа далеч по-свързан с този човек.

Във „Вечен пътник“ може да прочетем негови спомени, стихове, писма, документи. Свидетелства за една безвъзвратно отминала епоха, дадени с чувство за справедливост от един популярен за времето си и днес потънал в неизвестност литератор…

Питам се дали съм срещал г-н Гацов по столичната улица „Асен Златаров“ в бурните дни веднага след 1989 г.? Защото Боян Магът си отива през 1992-ра (и още през 1988-ма е хвърлил партийната си книжка).

А с какво ли Магът е свързан лично с вас? Знаете ли за 1925-та?

Послепис: Появата на „Вечен пътник“ от Боян Магът е щастливо събитие. Тук нямаме повод да говорим за липсата на вещина, която доведе до признаването на несръчни и допотопно направени фалшификати за „оригинални ръкописи на Яворов“ и до обявяването за „новооткрити“ стихотворения на Вапцаров, публикувани във всичките му издания…

„Средна Европа в три есета“ от Анджей Сташук, Юрий Андрухович и Яхим Топол

съставител и автор на предговора Ани Бурова, превод Диляна Денчева, Райна Камберова, Васил Самоковлиев, София: изд. „Лектура“, 2020

И ние очакваме със свещен ужас да дойдат ту руснаците, ту германците… Но това прави ли нас, българите, средноевропейци? По какво Средна Европа се различава от Източна Европа? От Балканите? Защо Средна Европа е копнежна болка?

И ние очакваме със свещен ужас да дойдат ту руснаците, ту германците… Но това прави ли нас, българите, средноевропейци? По какво Средна Европа се различава от Източна Европа? От Балканите? Защо Средна Европа е копнежна болка?

Трите есета на тримата горещи средноевропейски писатели са посвоему продължение на прочутото есе на Милан Кундера, в което той изобрети понятието Средна Европа – едно понятие, на което Бродски например се противопоставяше.

Съставителката на този отличен том доц. д-р Ани Бурова уместно посочва, че самият жанр на есето е по природа средноевропейски. Абсолютно права е, разбира се. Никой не знае какво точно есе звучи достатъчно престижно… и западно, но примесите в него са неизбежни – от пътеписа до автобиографията.

Полякът Сташук, украинецът Андрухович и чехът Топол са приятели. Самите им текстове се четат едни други, имат обща пъпна връв. Но пропорцията между историята и географията в тях е свръхдинамична. Тайна и явна. Лична.

Ще ми се да припомня, че средна и сърце са думи с общ произход. И за мен най-важното е, че на тримата автори сърце не им дава да назоват Средна Европа – Източна.

Есетата в сборника са преведени от Диляна Денчева, Райна Камберова и Васил Самоковлиев. Като редактори са замесени Анжелина Пенчева, Владимир Пенчев и Диляна Денчева. Страхотен екип. Този сборник е важен, защото възстановява европейските дебати със страшна сила. Самопонятното отново става понятно с помощта на литературата.

Отбраната на елитите.

Послепис: Една малка мостра от Андрухович:

Да освободим бъдещето от миналото?

Да освободим миналото от бъдещето?

Прилича на начало на стихотворение. Но според мен прекалено умозрително, прекалено студено и с това прекалено патетично. Единственото, което спасява тази конструкция от пълната безвкусица, са въпросителните знаци накрая. Добре че ги има.

Затова и аз ще направя точката от последното си изречение на питанка:

Отбраната на елитите?

Заглавна илюстрация: © Александра Димитрова

„Тоест“ разчита единствено на финансовата подкрепа на читателите си.

Денонощието на Ели Визел. Разговор с Калоян Праматаров

Post Syndicated from Марин Бодаков original https://toest.bg/kaloyan-pramatarov-interview-elie-wiesel/

Ако често се навърташ в книжарниците, няма как да не забележиш увеличаването през последните две-три години на фикционални четива с Аушвиц в заглавието… До тях обаче, като свежа изворна вода, се появиха и два тома от лагериста от Аушвиц и Бухенвалд Ели Визел – „Нощта“, в нов превод, и „Зората“…

Как се пише за света след Аушвиц, след като си преживял Аушвиц? Този въпрос ме човъркаше преди разговора с поета Калоян Праматаров, в чийто превод от френски излизат двете книги на родения в Румъния писател с унгарско-еврейски корени. Може ли изобщо лагерът да е поука?

„Зората“ е втората книга на Ели Визел, която ти превеждаш на български език – след „Нощта“, публикувана през 2020 г. На какво се дължи трайността на твоя преводачески ангажимент към носителя на Нобеловата награда за мир през 1986 г.?

Приех предизвикателството преди всичко заради многопластовия отговор на Визел в трилогията „Нощта“, „Зората“ и „Денят“ за това какво става с човешката ти същност, когато си жертва, когато си принуден да станеш палач в името на една идеология и когато трябва да се справиш с паметта за травмата. Ярки, промислени, запомнящи се страници, които с малко думи изграждат образа на една страшна действителност, в която Историята, творена от човеци, смила в мелницата си други човеци. Впечатляваща илюстрация на баналността на злото (по Хана Аренд).

Благодарение на кои свои качества според теб Визел успява да избегне опасността неговите творби да се превърнат в плосък плакат – и те израстват в могъщи живописни платна?

Струва ми, че силното въздействие на описаните картини идва преди всичко от ненакърненото чувство за мяра. Картините са предадени с няколко щриха, дребен детайл, описание на вопъл, мирис, цвят, отронена дума, запомнен поглед, жест, нечий образ. Минимализмът в това отношение само засилва драматизма на реалностите, които Визел описва. Авторът не героизира, не търси високия слог за ненакърнимата човешкост, напротив – гради образи на уплашени, неразбиращи, трудно оцеляващи хора, загубили вярата си в Бог, любовта, благородството, надеждата, дори чувството за синовен дълг, забравили за прошката, непреживели травмите си.

В „Зората“ има един покъртителен образ, предшественик на вече популярното „Аз сме“: разказвачът осъзнава, че в себе си съдържа всички онези хора, които някога са го формирали – и ако той убие своя враг, всички те ще станат убийци. Каква е чуваемостта според теб на това послание в свят, който поставя директивата да бъдеш само себе си, да станеш само себе си?

Всеки носи в себе си множеството хора, които са го изградили. Светът не почва и не свършва с нашата уникалност, напротив – трайността му се основава на приемствеността между поколенията и повторяемостта на манталитетите. И не е само личен проблем, ако не съзнаваш откъде идваш, кой си и накъде отиваш. Така както да знаеш само един език, означава да не знаеш никакъв език, по същия начин да си уверен, че си или трябва да бъдеш единствено себе си, означава да не познаваш себе си.

Ти си историк по образование, изследовател на древни погребални практики. Не мога да не те попитам за твоята интуиция как се променя мястото на омразата като двигател на човешката история…

Всъщност променят се само културно-географските топоси и имената на хора, общности и държавни строеве, омразата си остава – тук бих възкликнал заедно с Левинас: „Все същата омраза към Другия човек!“ И не е нужно да споменаваме Палестина, Близкия изток, антициганизма, възраждащите се национализми, неонацизма, расизма, ксенофобията и пр. Всеки бегъл преглед на съдържанието на интернет форумите е достатъчен, за да видим как се зачита човешкото достойнство и колко лесно избликва омразата.

Дали е двигател на човешката история: не и в наши дни, когато – искаме или не – глобализацията е налице и ние сме принудени да живеем и да се съобразяваме с този глобален свят.

Днес литературата е арена на сблъсък между фикцията и антификцията. Къде в него остава паметта? Защо герой, преживял Бухенвалд и Аушвиц, е готов да убие своя нов враг, този път английския окупатор на палестинските територии – и защо иска да го опознае, преди да го убие? Зъб за зъб ли е смисълът на историята? И вече въпрос към теб като към поет: какво да правим с токсичната въображаема част от историята; с историческия разказ, който не почива на факти?

В своя недовършен труд „Апология на историята, или занаятът на историка“ Марк Блок, бащата на школата „Анали“, признава: „Добрият историк прилича на човекоядеца от приказката. Той знае, че неговата плячка е там, където мирише на човешко месо.“ Историята е знание за хората – за хората от миналото, за хората от настоящето и заради хората от бъдещето. А там, където има хора, има и памет. Ние разказваме за и заради тези хора – все едно дали обговаряме пейзажа, сечивата, надгробните могили, архивните документи, градската архитектура или който и да е артефакт, или пък обследваме манталитетите и описваме нечий конкретен бит…

Границата между достоверното и недостоверното е твърде тънка, а понякога и твърде субективна в тези разкази-прочити, защото и историкът е плод на своето време и чете историята посвоему. Исторически разкази, които преди години са ни се стрували напълно достоверни, може да се окажат неверни с натрупването на нови факти и артефакти, на нови свидетелства и въобще знания. Смяната на господстващата в обществото идеология също променя разказите и може би тъкмо тогава те стават токсични, когато идеологията взема връх над историческата добросъвестност и желанието за разбиране. Литературата също се осланя на разказа, но в нея пристрастието не само е насърчавано, а и задължително.

В случая с Визел – героят му в „Зората“ е привлечен в „Движението“, успяло да превърне Обетованата земя в земята на страха, залогът е: „Свободата на Израел, бъдещето на Палестина.“ За пръв път той чува еврейски разказ, в който евреите не треперят, от човека, който го вербува: „Ние водим свещена борба… срещу англичаните.“ И осланяйки се на този разказ, напълно приема всички решения на ръководството на Движението, включително възложената му задача да стане екзекутор на пленения английски офицер. Но вън от принадлежността си към Движението, героят на Визел не е изгубил човешката си същност, тъкмо като човек той отива да се срещне с онзи, когото трябва да екзекутира призори, с Другия човек.

Какви стъпки и стъпчици трябва да предприемаме, за да не допуснем завръщането на концентрационните лагери?

Да помним миналото, да забелязваме, да разпознаваме признаците, малките знаци в общата насока на поведение: днес непремерено изказване от парламентарната трибуна, утре изявление в пресата, вдругиден надпис върху стена, после хвърлен камък срещу някого, на следния ден побой… Да се опитваме да разберем Другия, преди да го съдим, и да се взираме по-внимателно в лицето му, което ни казва: „Не убивай!“ – в пряк и преносен смисъл.

След документалната „Нощта“ и фикционалната „Зората“ ще продължиш с „Денят“, третата книга? Може ли литературата изобщо да промени нещо в кръговрата на страха и насилието?

Приех да преведа цялата трилогия на Визел. В случая литературата има катарзисен ефект. И страхът, и състраданието заради преживяното насилие присъстват и в трите книги. Дали те водят до очистване от тези чувства? Дали карат читателя да се замисли и да погледне с други очи на собствения си живот и на мястото си в света? Много се надявам да е така.

Заглавно изображение: Калоян Праматаров с двете книги на Ели Визел от издателство My Book

„Тоест“ разчита единствено на финансовата подкрепа на читателите си.

Седмицата в „Тоест“ (22–26 февруари)

Post Syndicated from Тоест original https://toest.bg/editorial-22-26-february-2021/

Наближава началото на предизборната кампания, макар по доста белези да изглежда, че тя отдавна е започнала. Идната седмица трябва да са ясни кандидатите на всички партии и коалиции, които се регистрираха за участие. Междувременно Емилия Милчева хвърля предварителен поглед към имената, които вече са известни. Ще предложат ли политическите играчи лица, които са в състояние да преведат България през предизвикателствата на времето, или отново ще избираме измежду плоскоглавите (по „Магьосникът от Оз“)? Предстои да видим.

В последните дни от дейността на настоящия парламент бяха внесени нови изменения в Закона за радиото и телевизията. По този повод Венелина Попова разговаря с проф. Нели Огнянова. „Въвеждането на Съобщението за държавната помощ не може да е кабинетно упражнение. То изисква участие на хора с много опит от БНТ и БНР, както и на експерти от надзорните медийни и финансови органи – което прави законопроекта уникален и труден за изготвяне“, коментира проф. Огнянова.

Разбира се, че е трудно да подминем една от най-щекотливите теми на седмицата, а именно старта и буксуването на масовата ваксинация, както и неяснотата около предварително оповестения план за ваксиниране на приоритетните групи от населението. Според Светла Енчева новият подход сякаш следва принципите на естествения отбор, при който оцеляват най-приспособените.

Вече споделихме, че Еми Барух води ново радиопредаване по БНР: „ФотоФабрика – факт и фикция“. А сега с радост съобщаваме, че в „Тоест“ ще можете да прочетете пълните материали, които радиоформатът и ограниченото време не позволяват да се разгърнат изцяло в предаването. Тази седмица ви предлагаме интервюто на Еми Барух с фотографката Боряна Пандова по повод авторската ѝ изложба „Само минутка“.

Време е и за най-новите препоръки на Марин Бодаков в рубриката ни „По буквите“ за интересни книги, които заслужават да бъдат забелязани. Този път това са сборниците „Литературната периферия: памет и употреби“, „Вечен пътник. Боян Магът – спомени, писма, документи“ и „Средна Европа в три есета“.

И нека завършим с още едно интервю, свързано с книги и литература. Марин Бодаков разговаря с поета Калоян Праматаров, а повод са преведените от него две нови книги на родения в Румъния писател с унгарско-еврейски корени Ели Визел. Как се пише за света след Аушвиц, след като си преживял Аушвиц, е въпросът, който провокира Марин за този разговор.

Приятно четене!

„Тоест“ разчита единствено на финансовата подкрепа на читателите си.

How to protect sensitive data for its entire lifecycle in AWS

Post Syndicated from Raj Jain original https://aws.amazon.com/blogs/security/how-to-protect-sensitive-data-for-its-entire-lifecycle-in-aws/

Many Amazon Web Services (AWS) customer workflows require ingesting sensitive and regulated data such as Payments Card Industry (PCI) data, personally identifiable information (PII), and protected health information (PHI). In this post, I’ll show you a method designed to protect sensitive data for its entire lifecycle in AWS. This method can help enhance your data security posture and be useful for fulfilling the data privacy regulatory requirements applicable to your organization for data protection at-rest, in-transit, and in-use.

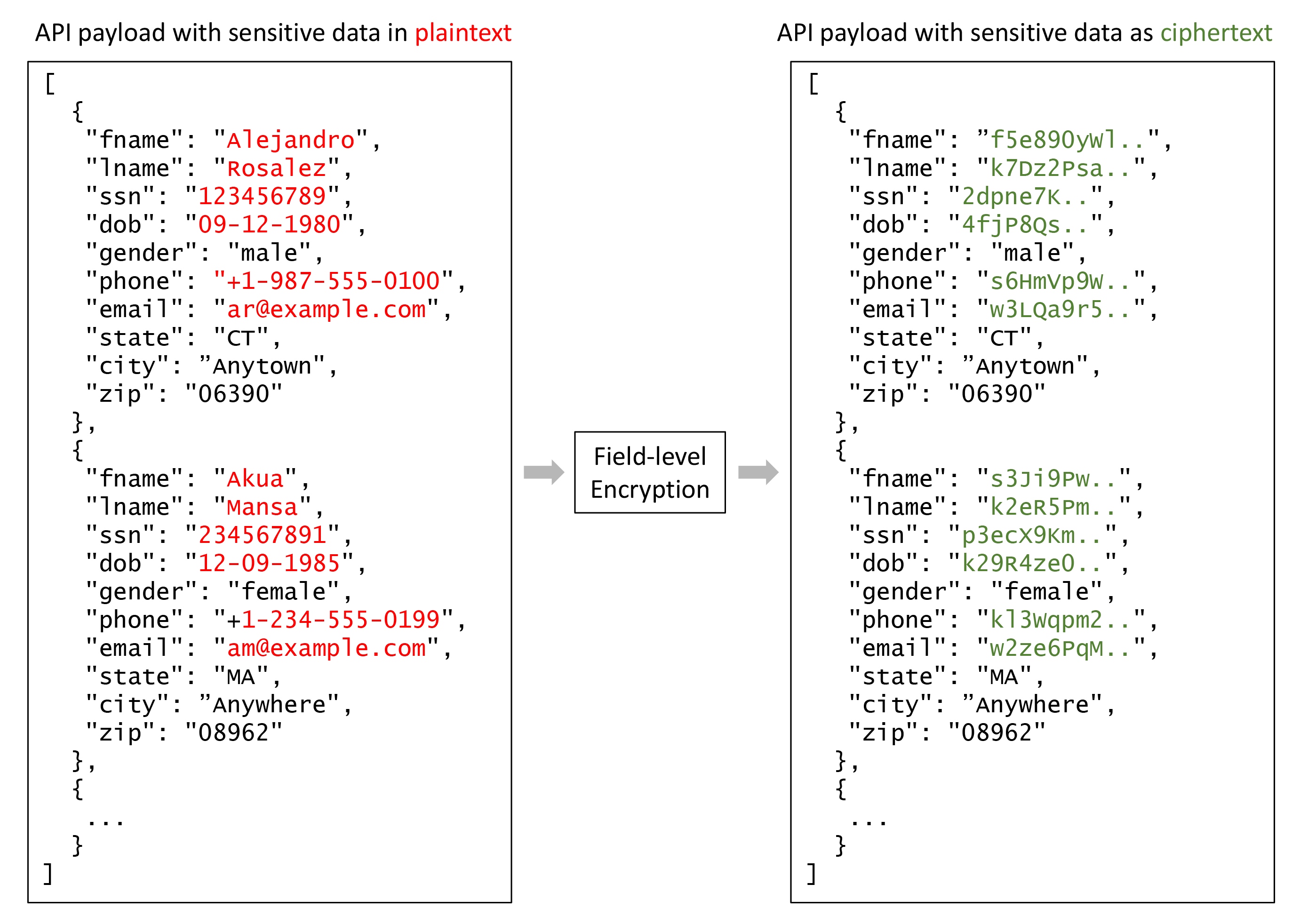

An existing method for sensitive data protection in AWS is to use the field-level encryption feature offered by Amazon CloudFront. This CloudFront feature protects sensitive data fields in requests at the AWS network edge. The chosen fields are protected upon ingestion and remain protected throughout the entire application stack. The notion of protecting sensitive data early in its lifecycle in AWS is a highly desirable security architecture. However, CloudFront can protect a maximum of 10 fields and only within HTTP(S) POST requests that carry HTML form encoded payloads.

If your requirements exceed CloudFront’s native field-level encryption feature, such as a need to handle diverse application payload formats, different HTTP methods, and more than 10 sensitive fields, you can implement field-level encryption yourself using the Lambda@Edge feature in CloudFront. In terms of choosing an appropriate encryption scheme, this problem calls for an asymmetric cryptographic system that will allow public keys to be openly distributed to the CloudFront network edges while keeping the corresponding private keys stored securely within the network core. One such popular asymmetric cryptographic system is RSA. Accordingly, we’ll implement a Lambda@Edge function that uses asymmetric encryption using the RSA cryptosystem to protect an arbitrary number of fields in any HTTP(S) request. We will discuss the solution using an example JSON payload, although this approach can be applied to any payload format.

A complex part of any encryption solution is key management. To address that, I use AWS Key Management Service (AWS KMS). AWS KMS simplifies the solution and offers improved security posture and operational benefits, detailed later.

Solution overview

You can protect data in-transit over individual communications channels using transport layer security (TLS), and at-rest in individual storage silos using volume encryption, object encryption or database table encryption. However, if you have sensitive workloads, you might need additional protection that can follow the data as it moves through the application stack. Fine-grained data protection techniques such as field-level encryption allow for the protection of sensitive data fields in larger application payloads while leaving non-sensitive fields in plaintext. This approach lets an application perform business functions on non-sensitive fields without the overhead of encryption, and allows fine-grained control over what fields can be accessed by what parts of the application.

A best practice for protecting sensitive data is to reduce its exposure in the clear throughout its lifecycle. This means protecting data as early as possible on ingestion and ensuring that only authorized users and applications can access the data only when and as needed. CloudFront, when combined with the flexibility provided by Lambda@Edge, provides an appropriate environment at the edge of the AWS network to protect sensitive data upon ingestion in AWS.

Since the downstream systems don’t have access to sensitive data, data exposure is reduced, which helps to minimize your compliance footprint for auditing purposes.

The number of sensitive data elements that may need field-level encryption depends on your requirements. For example:

- For healthcare applications, HIPAA regulates 18 personal data elements.

- In California, the California Consumer Privacy Act (CCPA) regulates at least 11 categories of personal information—each with its own set of data elements.

The idea behind field-level encryption is to protect sensitive data fields individually, while retaining the structure of the application payload. The alternative is full payload encryption, where the entire application payload is encrypted as a binary blob, which makes it unusable until the entirety of it is decrypted. With field-level encryption, the non-sensitive data left in plaintext remains usable for ordinary business functions. When retrofitting data protection in existing applications, this approach can reduce the risk of application malfunction since the data format is maintained.

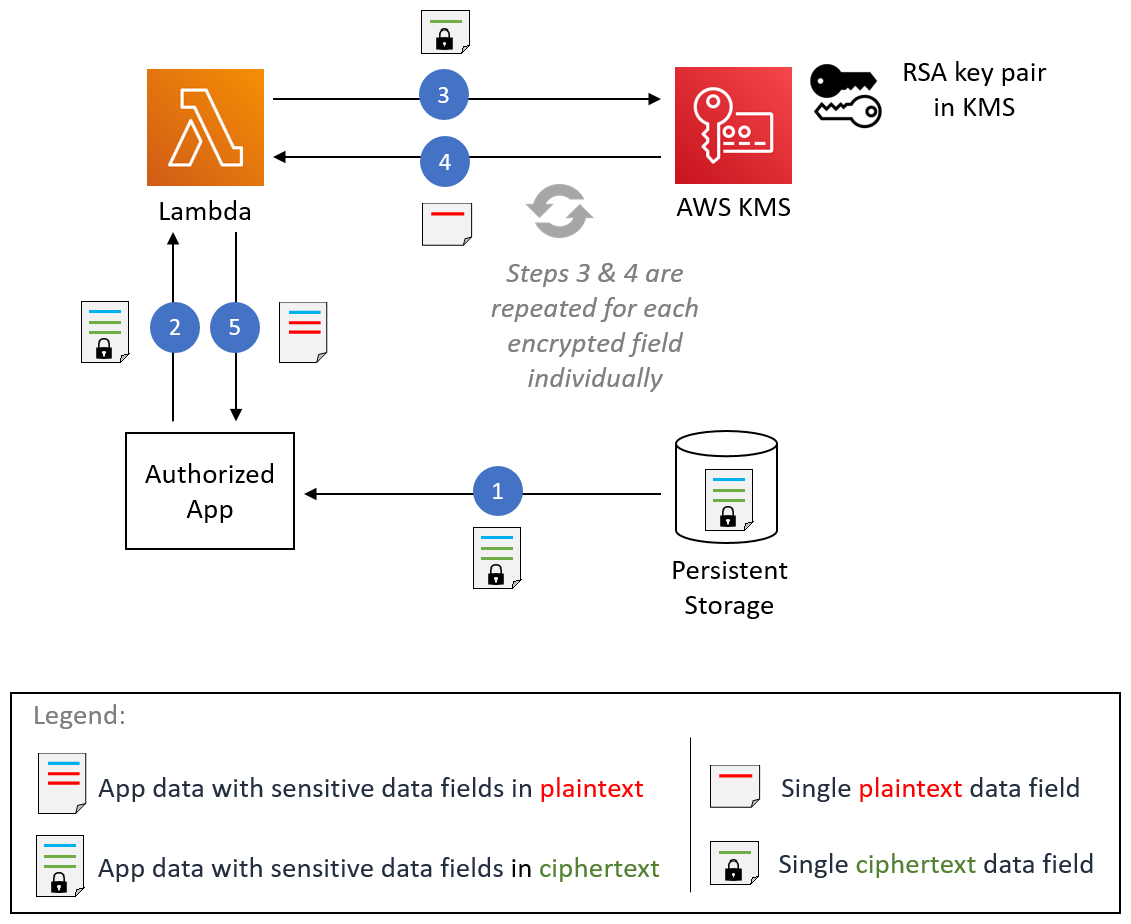

The following figure shows how PII data fields in a JSON construction that are deemed sensitive by an application can be transformed from plaintext to ciphertext with a field-level encryption mechanism.

Figure 1: Example of field-level encryption

You can change plaintext to ciphertext as depicted in Figure 1 by using a Lambda@Edge function to perform field-level encryption. I discuss the encryption and decryption processes separately in the following sections.

Field-level encryption process

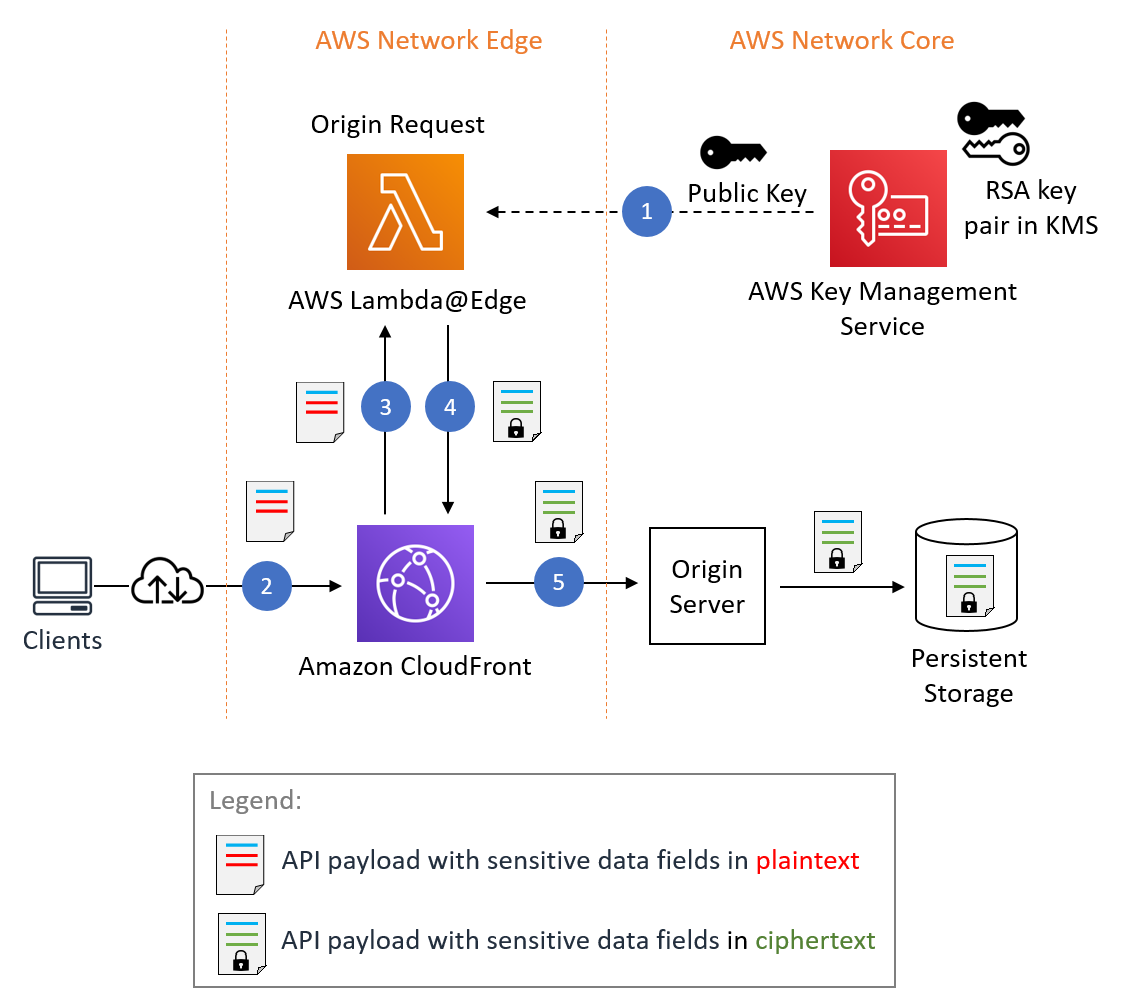

Let’s discuss the individual steps involved in the encryption process as shown in Figure 2.

Figure 2: Field-level encryption process

Figure 2 shows CloudFront invoking a Lambda@Edge function while processing a client request. CloudFront offers multiple integration points for invoking Lambda@Edge functions. Since you are processing a client request and your encryption behavior is related to requests being forwarded to an origin server, you want your function to run upon the origin request event in CloudFront. The origin request event represents an internal state transition in CloudFront that happens immediately before CloudFront forwards a request to the downstream origin server.

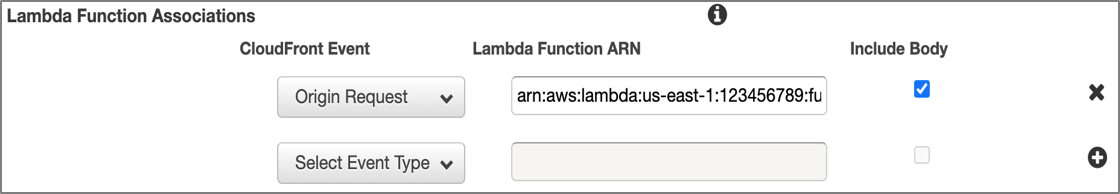

You can associate your Lambda@Edge with CloudFront as described in Adding Triggers by Using the CloudFront Console. A screenshot of the CloudFront console is shown in Figure 3. The selected event type is Origin Request and the Include Body check box is selected so that the request body is conveyed to Lambda@Edge.

Figure 3: Configuration of Lambda@Edge in CloudFront

The Lambda@Edge function acts as a programmable hook in the CloudFront request processing flow. You can use the function to replace the incoming request body with a request body with the sensitive data fields encrypted.

The process includes the following steps:

Step 1 – RSA key generation and inclusion in Lambda@Edge

You can generate an RSA customer managed key (CMK) in AWS KMS as described in Creating asymmetric CMKs. This is done at system configuration time.

Note: You can use your existing RSA key pairs or generate new ones externally by using OpenSSL commands, especially if you need to perform RSA decryption and key management independently of AWS KMS. Your choice won’t affect the fundamental encryption design pattern presented here.

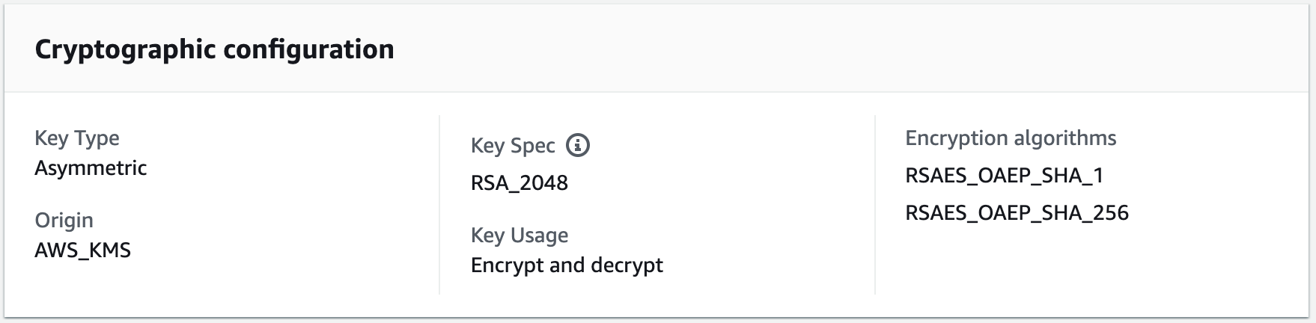

The RSA key creation in AWS KMS requires two inputs: key length and type of usage. In this example, I created a 2048-bit key and assigned its use for encryption and decryption. The cryptographic configuration of an RSA CMK created in AWS KMS is shown in Figure 4.

Figure 4: Cryptographic properties of an RSA key managed by AWS KMS

Of the two encryption algorithms shown in Figure 4— RSAES_OAEP_SHA_256 and RSAES_OAEP_SHA_1, this example uses RSAES_OAEP_SHA_256. The combination of a 2048-bit key and the RSAES_OAEP_SHA_256 algorithm lets you encrypt a maximum of 190 bytes of data, which is enough for most PII fields. You can choose a different key length and encryption algorithm depending on your security and performance requirements. How to choose your CMK configuration includes information about RSA key specs for encryption and decryption.

Using AWS KMS for RSA key management versus managing the keys yourself eliminates that complexity and can help you:

- Enforce IAM and key policies that describe administrative and usage permissions for keys.

- Manage cross-account access for keys.

- Monitor and alarm on key operations through Amazon CloudWatch.

- Audit AWS KMS API invocations through AWS CloudTrail.

- Record configuration changes to keys and enforce key specification compliance through AWS Config.

- Generate high-entropy keys in an AWS KMS hardware security module (HSM) as required by NIST.

- Store RSA private keys securely, without the ability to export.

- Perform RSA decryption within AWS KMS without exposing private keys to application code.

- Categorize and report on keys with key tags for cost allocation.

- Disable keys and schedule their deletion.

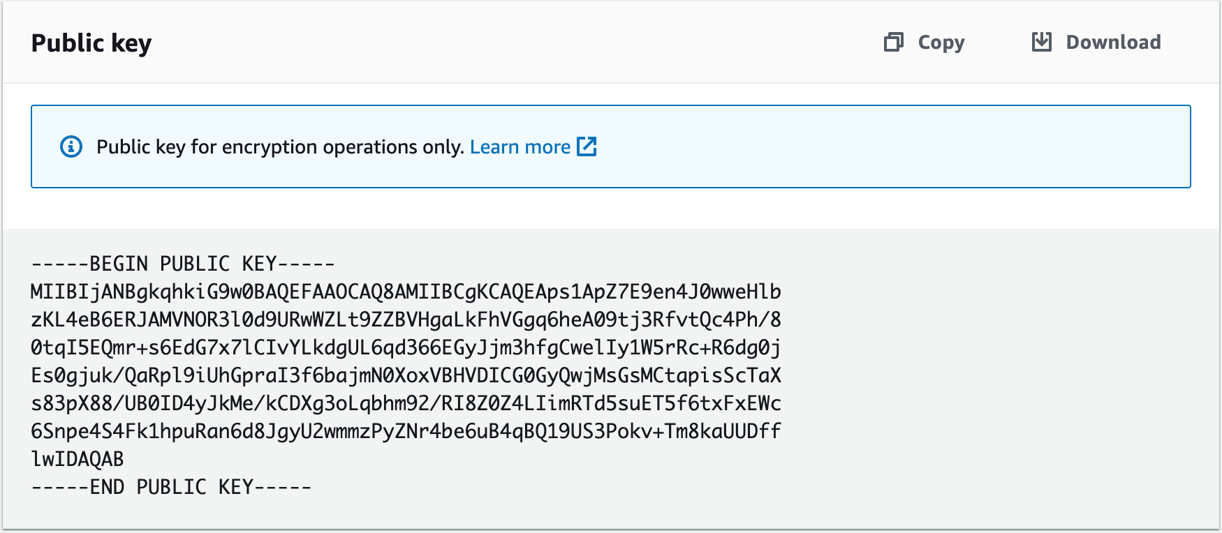

You need to extract the RSA public key from AWS KMS so you can include it in the AWS Lambda deployment package. You can do this from the AWS Management Console, through the AWS KMS SDK, or by using the get-public-key command in the AWS Command Line Interface (AWS CLI). Figure 5 shows Copy and Download options for a public key in the Public key tab of the AWS KMS console.

Figure 5: RSA public key available for copy or download in the console

Note: As we will see in the sample code in step 3, we embed the public key in the Lambda@Edge deployment package. This is a permissible practice because public keys in asymmetric cryptography systems aren’t a secret and can be freely distributed to entities that need to perform encryption. Alternatively, you can use Lambda@Edge to query AWS KMS for the public key at runtime. However, this introduces latency, increases the load against your KMS account quota, and increases your AWS costs. General patterns for using external data in Lambda@Edge are described in Leveraging external data in Lambda@Edge.

Step 2 – HTTP API request handling by CloudFront

CloudFront receives an HTTP(S) request from a client. CloudFront then invokes Lambda@Edge during origin-request processing and includes the HTTP request body in the invocation.

Step 3 – Lambda@Edge processing

The Lambda@Edge function processes the HTTP request body. The function extracts sensitive data fields and performs RSA encryption over their values.

The following code is sample source code for the Lambda@Edge function implemented in Python 3.7:

import Crypto

import base64

import json

from Crypto.Cipher import PKCS1_OAEP

from Crypto.PublicKey import RSA

# PEM-formatted RSA public key copied over from AWS KMS or your own public key.

RSA_PUBLIC_KEY = "-----BEGIN PUBLIC KEY-----<your key>-----END PUBLIC KEY-----"

RSA_PUBLIC_KEY_OBJ = RSA.importKey(RSA_PUBLIC_KEY)

RSA_CIPHER_OBJ = PKCS1_OAEP.new(RSA_PUBLIC_KEY_OBJ, Crypto.Hash.SHA256)

# Example sensitive data field names in a JSON object.

PII_SENSITIVE_FIELD_NAMES = ["fname", "lname", "email", "ssn", "dob", "phone"]

CIPHERTEXT_PREFIX = "#01#"

CIPHERTEXT_SUFFIX = "#10#"

def lambda_handler(event, context):

# Extract HTTP request and its body as per documentation:

# https://docs.aws.amazon.com/AmazonCloudFront/latest/DeveloperGuide/lambda-event-structure.html

http_request = event['Records'][0]['cf']['request']

body = http_request['body']

org_body = base64.b64decode(body['data'])

mod_body = protect_sensitive_fields_json(org_body)

body['action'] = 'replace'

body['encoding'] = 'text'

body['data'] = mod_body

return http_request

def protect_sensitive_fields_json(body):

# Encrypts sensitive fields in sample JSON payload shown earlier in this post.

# [{"fname": "Alejandro", "lname": "Rosalez", … }]

person_list = json.loads(body.decode("utf-8"))

for person_data in person_list:

for field_name in PII_SENSITIVE_FIELD_NAMES:

if field_name not in person_data:

continue

plaintext = person_data[field_name]

ciphertext = RSA_CIPHER_OBJ.encrypt(bytes(plaintext, 'utf-8'))

ciphertext_b64 = base64.b64encode(ciphertext).decode()

# Optionally, add unique prefix/suffix patterns to ciphertext

person_data[field_name] = CIPHERTEXT_PREFIX + ciphertext_b64 + CIPHERTEXT_SUFFIX

return json.dumps(person_list)

The event structure passed into the Lambda@Edge function is described in Lambda@Edge Event Structure. Following the event structure, you can extract the HTTP request body. In this example, the assumption is that the HTTP payload carries a JSON document based on a particular schema defined as part of the API contract. The input JSON document is parsed by the function, converting it into a Python dictionary. The Python native dictionary operators are then used to extract the sensitive field values.